Công văn 2596/BTTTT-CATTT năm 2024 hướng dẫn bảo đảm an toàn thông tin mạng cho các hệ thống thông tin thuộc phạm vi quản lý cấp bộ, tỉnh do Bộ Thông tin và Truyền thông ban hành

Công văn 2596/BTTTT-CATTT năm 2024 hướng dẫn bảo đảm an toàn thông tin mạng cho các hệ thống thông tin thuộc phạm vi quản lý cấp bộ, tỉnh do Bộ Thông tin và Truyền thông ban hành

| Số hiệu: | 2596/BTTTT-CATTT | Loại văn bản: | Công văn |

| Nơi ban hành: | Bộ Thông tin và Truyền thông | Người ký: | Phạm Đức Long |

| Ngày ban hành: | 02/07/2024 | Ngày hiệu lực: | Đã biết |

| Ngày công báo: | Đang cập nhật | Số công báo: | Đang cập nhật |

| Tình trạng: | Đã biết |

| Số hiệu: | 2596/BTTTT-CATTT |

| Loại văn bản: | Công văn |

| Nơi ban hành: | Bộ Thông tin và Truyền thông |

| Người ký: | Phạm Đức Long |

| Ngày ban hành: | 02/07/2024 |

| Ngày hiệu lực: | Đã biết |

| Ngày công báo: | Đang cập nhật |

| Số công báo: | Đang cập nhật |

| Tình trạng: | Đã biết |

|

BỘ THÔNG

TIN VÀ |

CỘNG HÒA

XÃ HỘI CHỦ NGHĨA VIỆT NAM |

|

Số:

2596/BTTTT-CATTT |

Hà Nội, ngày 02 tháng 07 năm 2024 |

|

Kính gửi: |

- Các bộ, cơ quan

ngang bộ, cơ quan thuộc Chính phủ; |

Thực hiện chức năng quản lý nhà nước về an toàn thông tin mạng, để các bộ, ngành, địa phương tham khảo, triển khai đồng bộ, hiệu quả công tác bảo đảm an toàn hệ thống thông tin, Bộ Thông tin và Truyền thông ban hành Hướng dẫn bảo đảm an toàn thông tin mạng cho các hệ thống thông tin thuộc phạm vi quản lý cấp bộ, tỉnh. Chi tiết tại các phụ lục gửi kèm theo.

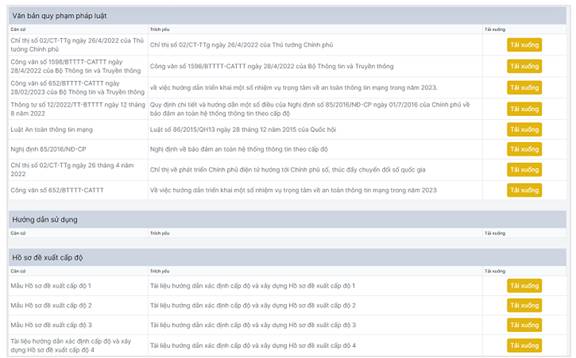

Quý Cơ quan có thể tải bản mềm của hướng dẫn trên Cổng thông tin điện tử của Cục An toàn thông tin, Bộ Thông tin và Truyền thông tại địa chỉ: https://ais.gov.vn.

Trong quá trình thực hiện, nếu có khó khăn, vướng mắc, Quý Cơ quan liên hệ đầu mối của Bộ Thông tin và Truyền thông để được hướng dẫn, phối hợp và hỗ trợ. Cụ thể như sau:

1. Đầu mối hướng dẫn tổng thể: Bà Lê Thị Quỳnh Trang, Phòng An toàn hệ thống thông tin, Cục An toàn thông tin, Bộ Thông tin và Truyền thông; số điện thoại: 0919.247.397; thư điện tử: [email protected].

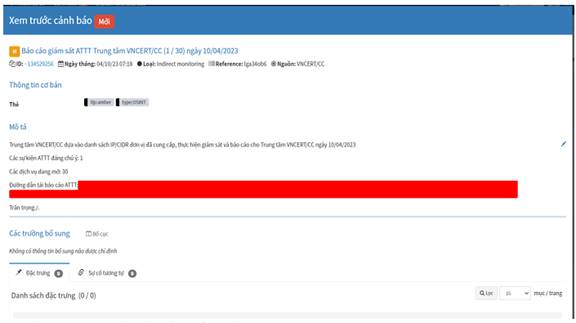

2. Đầu mối hướng dẫn Nền tảng điều phối xử lý sự cố an toàn thông tin mạng và Nền tảng hỗ trợ điều tra số: Trung tâm Ứng cứu khẩn cấp không gian mạng Việt Nam (VNCERT/CC), điện thoại 024.3640.4421 hoặc số điện thoại trực đường dây nóng ứng cứu sự cố 086.9100.317, thư điện tử: [email protected].

3. Đầu mối hướng dẫn và hỗ trợ kết nối, chia sẻ dữ liệu giám sát, cảnh báo sớm: Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC), điện thoại: 024.3209.1616, thư điện tử: [email protected].

Trân trọng./.

|

|

KT. BỘ

TRƯỞNG |

BẢO ĐẢM AN TOÀN THÔNG TIN MẠNG CHO CÁC

HỆ THỐNG THÔNG TIN THUỘC PHẠM VI QUẢN LÝ CẤP BỘ, TỈNH

(Kèm

theo Công văn số 2596/BTTTT-CATTT ngày 02 tháng 07 năm 2024 của Bộ Thông tin và

Truyền thông)

THUẬT NGỮ, TỪ VIẾT TẮT

I. HƯỚNG DẪN CHUNG

1.1. Phạm vi điều chỉnh

1.2. Đối tượng áp dụng

1.3. Giải thích từ ngữ

II. CÁC HỆ THỐNG THÔNG TIN THUỘC PHẠM VI QUẢN LÝ CẤP BỘ, TỈNH

III. TRIỂN KHAI CÁC BIỆN PHÁP BẢO VỆ THEO HỒ SƠ ĐỀ XUẤT CẤP ĐỘ ĐƯỢC PHÊ DUYỆT

3.1. Hướng dẫn chung

3.2. Hướng dẫn triển khai các biện pháp về quản lý

3.3. Hướng dẫn triển khai các biện pháp về kỹ thuật

3.3.1. Thiết lập cấu hình bảo mật để đáp ứng các yêu cầu an toàn về thiết kế hệ thống

3.3.2. Thiết lập cấu hình thiết bị hệ thống

3.3.3. Thiết lập cấu hình bảo mật cho máy chủ

3.3.4. Thiết lập cấu hình bảo mật cho ứng dụng

3.3.5. Thiết lập cấu hình bảo mật cho dữ liệu

IV. TỔ CHỨC BẢO ĐẢM AN TOÀN THEO MÔ HÌNH 4 LỚP

4.1. Hướng dẫn chung

4.2. Lực lượng tại chỗ - Lớp 1

4.2.1. Kiện toàn lực lượng tại chỗ

4.2.2. Nâng cao năng lực

4.2.3. Mạng lưới

4.3. Giám sát bảo vệ - Lớp 2

4.3.1. Hướng dẫn chung về giám sát, bảo vệ - Lớp 2

4.3.2. Mô hình triển khai giám sát bảo vệ cấp bộ, tỉnh

4.3.3. Hướng dẫn giám sát bảo vệ đối với hệ thống thông tin cấp độ 1

4.3.4. Hướng dẫn giám sát bảo vệ đối với hệ thống thông tin cấp độ 2

4.3.5. Hướng dẫn giám sát bảo vệ đối với hệ thống thông tin cấp độ 3

4.3.6. Hướng dẫn giám sát bảo vệ đối với hệ thống thông tin cấp độ 4

4.3.7. Hướng dẫn giám sát bảo vệ đối với hệ thống thông tin cấp độ 5

4.3.8. Hướng dẫn triển khai Trung tâm điều hành an toàn mạng SOC

4.4. Kiểm tra, đánh giá an toàn thông tin - Lớp 3

4.4.1. Hướng dẫn chung

4.4.2. Hướng dẫn thực hiện kiểm tra, đánh giá hiệu quả của các biện pháp bảo đảm an toàn thông tin

4.4.3. Hướng dẫn kiểm tra, đánh giá phát hiện mã độc, lỗ hổng, điểm yếu, thử nghiệm xâm nhập hệ thống thông tin

4.5. Kết nối, chia sẻ dữ liệu - Lớp 4

4.5.1. Hướng dẫn chung

4.5.2. Hướng dẫn kết nối, chia sẻ dữ liệu giám sát an toàn thông tin về Trung tâm Giám sát an toàn không gian mạng quốc gia

4.5.2. Hướng dẫn kiểm tra kết nối đối với chia sẻ dữ liệu phòng, chống mã độc tập trung của các bộ, ngành, địa phương về Trung tâm Giám sát an toàn không gian mạng quốc gia

4.5.3. Quy trình đăng ký kết nối, chia sẻ dữ liệu về Trung tâm Giám sát an toàn không gian mạng quốc gia

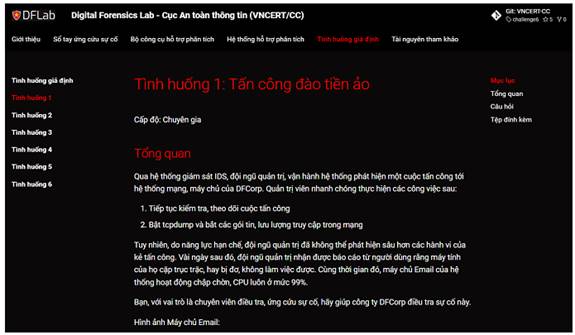

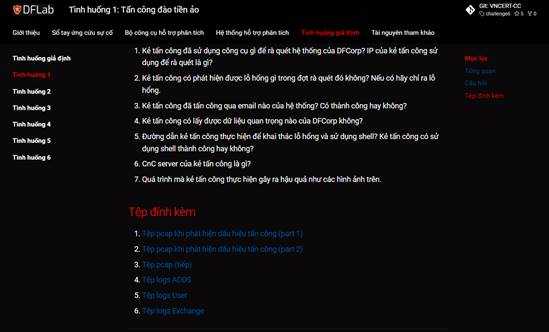

V. NỀN TẢNG QUỐC GIA HỖ TRỢ BẢO ĐẢM AN TOÀN THÔNG TIN MẠNG

Phụ lục 1. Phiếu đăng ký thông tin phục vụ kết nối, chia sẻ dữ liệu giám sát

Phụ lục 2. Phiếu đăng ký thông tin phục vụ kết nối, chia sẻ dữ liệu phòng, chống mã độc

Phụ lục 3. Định dạng dữ liệu chia sẻ dữ liệu giám sát an toàn thông tin mạng

Phụ lục 4. Định dạng dữ liệu chia sẻ dữ liệu về mã độc

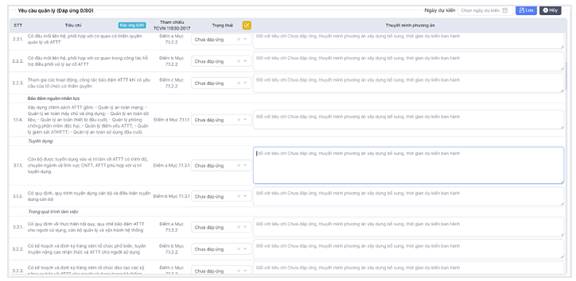

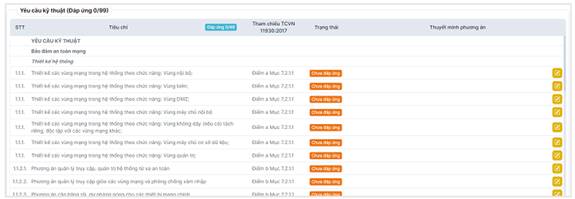

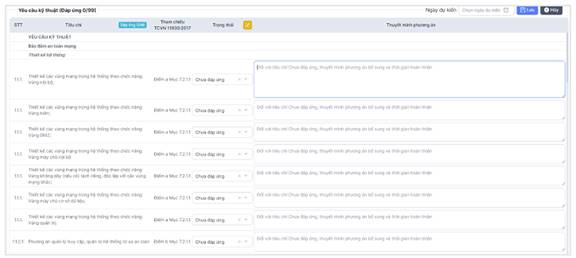

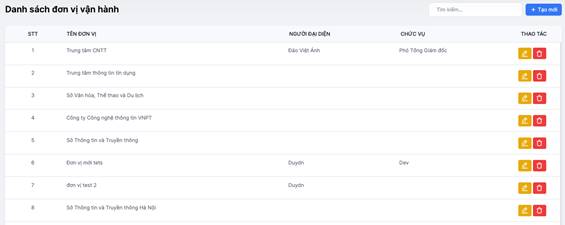

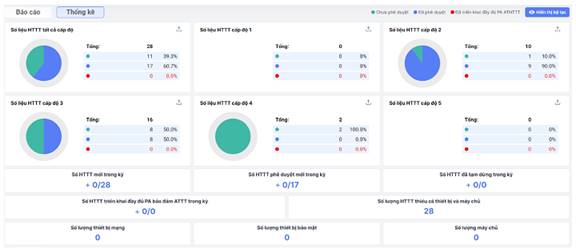

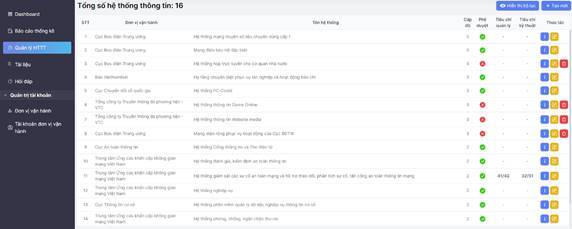

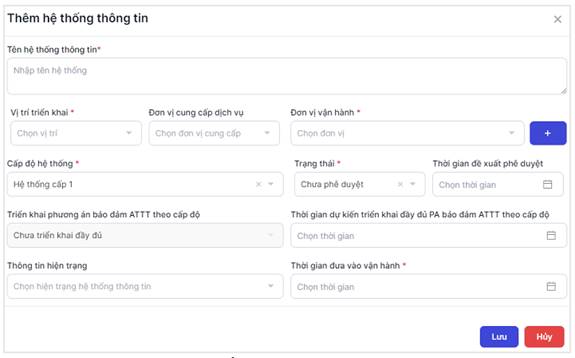

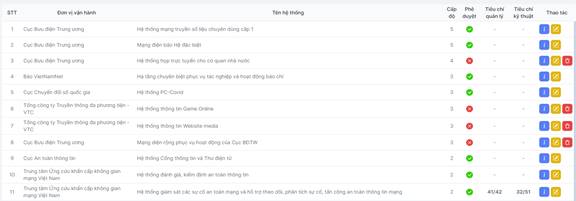

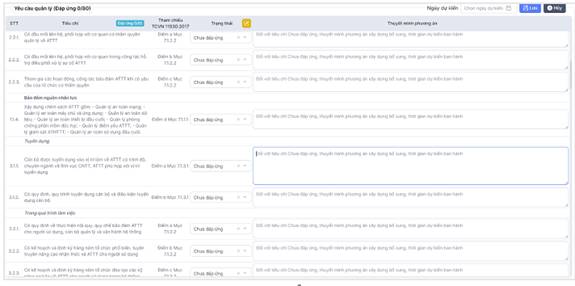

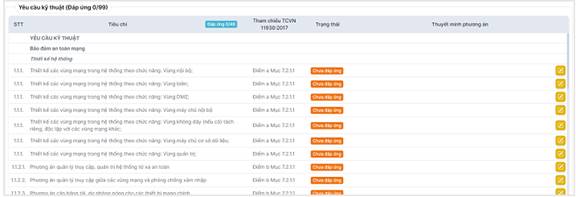

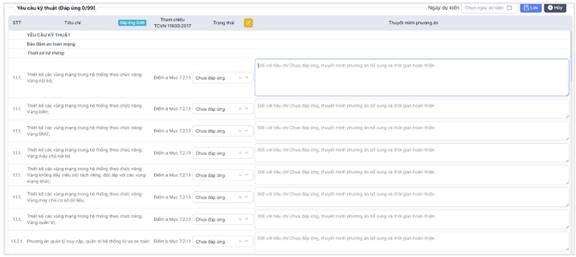

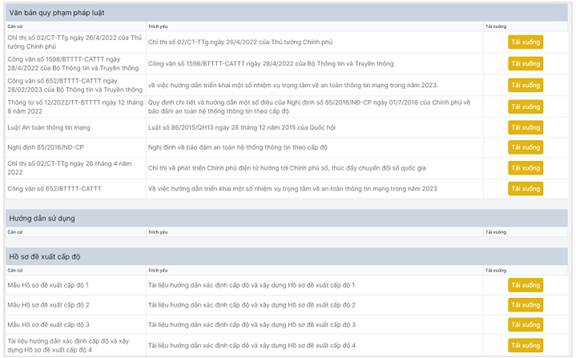

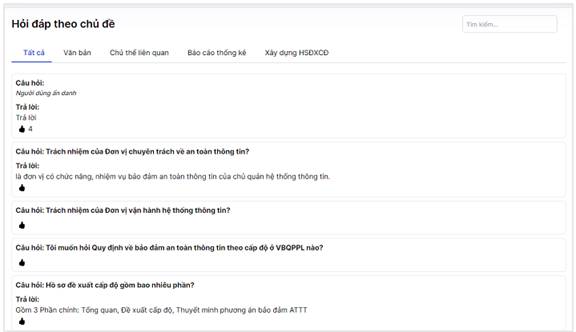

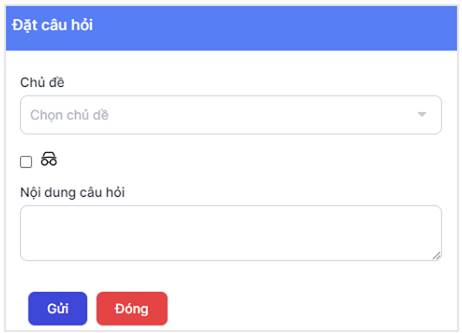

Phụ lục 5. Hướng dẫn sử dụng Nền tảng hỗ trợ quản lý bảo đảm an toàn hệ thống thông tin theo cấp độ

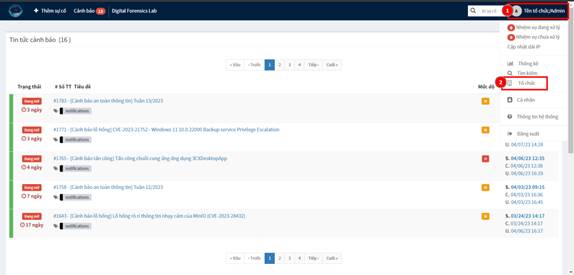

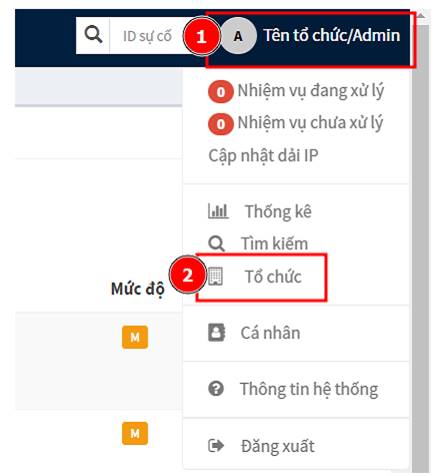

Phụ lục 6. Hướng dẫn sử dụng Nền tảng điều phối xử lý sự cố an toàn thông tin mạng quốc gia

Phụ lục 7. Hướng dẫn sử dụng Nền tảng hỗ trợ điều tra số

Phụ lục 8. Thiết lập và quản lý vận hành hệ thống giám sát

|

STT |

Từ viết tắt |

Nghĩa đầy đủ |

|

1 |

Nghị định 85/2016/NĐ-CP |

Nghị định số 85/2016/NĐ-CP ngày 01 tháng 7 năm 2016 của Chính phủ về bảo đảm an toàn hệ thống thông tin theo cấp độ |

|

2 |

Thông tư 12/2022/TT-BTTTT |

Thông tư số 12/2022/TT-BTTTT ngày 12 tháng 8 năm 2022 của Bộ Thông tin và Truyền thông quy định chi tiết và hướng dẫn một số điều của Nghị định số 85/2016/NĐ-CP ngày 01/7/2016 của Chính phủ về bảo đảm an toàn hệ thống thông tin theo cấp độ |

|

3 |

TCVN 11930:2017 |

Tiêu chuẩn quốc gia TCVN 11930:2017 về Công nghệ thông tin - Các kỹ thuật an toàn - Yêu cầu cơ bản về an toàn hệ thống thông tin theo cấp độ |

|

4 |

CNTT |

Công nghệ thông tin |

|

5 |

WAN |

Mạng tin học diện rộng |

|

6 |

LAN |

Mạng nội bộ |

|

7 |

HSĐXCĐ |

Hồ sơ đề xuất cấp độ |

TÀI LIỆU HƯỚNG DẪN

BẢO ĐẢM AN TOÀN THÔNG TIN MẠNG CHO CÁC HỆ THỐNG THÔNG TIN THUỘC PHẠM VI QUẢN LÝ CẤP BỘ, TỈNH

Tài liệu này hướng dẫn việc thực thi tổng thể, đồng bộ các biện pháp bảo đảm an toàn thông tin cho các hệ thống thông tin thuộc phạm vi quản lý cấp bộ, tỉnh. Nội dung được hướng dẫn trong tài liệu này bao gồm các nội dung chính sau:

(1) Xác định các hệ thống thông tin thuộc phạm vi quản lý cấp bộ, tỉnh;

(2) Triển khai các biện pháp bảo vệ theo phương án được phê duyệt trong Hồ sơ đề xuất cấp độ;

(3) Tổ chức bảo đảm an toàn thông tin mạng theo mô hình 4 lớp;

(4) Sử dụng các nền tảng quốc gia hỗ trợ bảo đảm an toàn thông tin mạng.

(5) Cơ quan, tổ chức có thể triển khai một số giải pháp tăng cường bảo đảm an toàn hệ thống thông tin được hướng dẫn tại Công văn số 2516/BTTTT- CATTT ngày 27/6/2024 và Công văn số 2517/BTTTT-CATTT ngày 27/6/2024 của Bộ Thông tin và Truyền thông về việc hướng dẫn một số giải pháp tăng cường bảo đảm an toàn hệ thống thông tin.

Các nội dung khác liên quan đến xác định và xây dựng HSĐXCĐ, cơ quan, tổ chức có thể tham khảo tại Công văn số 478/CATTT-ATHTTT ngày 30/3/2024 của Cục An toàn thông tin - Bộ Thông tin và Truyền thông về việc ban hành Sổ tay Hướng dẫn tuân thủ quy định pháp luật và tăng cường bảo đảm an toàn hệ thống thông tin theo cấp độ (Phiên bản 1.0).

Tài liệu này được xây dựng để hướng dẫn và khuyến nghị áp dụng đối với cơ quan, tổ chức là chủ quản hệ thống thông tin, đơn vị chuyên trách về an toàn thông tin và đơn vị vận hành hệ thống thông tin thuộc phạm vi quản lý cấp bộ, tỉnh.

Cơ quan, tổ chức khác có thể tham khảo tài liệu hướng dẫn này để bảo đảm an toàn hệ thống thông tin tổng thể, đồng bộ, hiệu quả.

1. Giám sát lớp mạng: Là hoạt động giám sát nhằm thu thập, phân tích và xử lý các gói tin trên đường truyền mạng để phát hiện tấn công mạng, hành vi mã độc trên môi trường mạng; các hình thức tấn công khai thác lỗ hổng phần mềm, dịch vụ trong dữ liệu truyền tải trên mạng thông qua phân tích các dấu hiệu đặc trưng.

Ví dụ một số giải pháp sử dụng trong giám sát lớp mạng có một hoặc một vài chức năng: trích rút dữ liệu; phát hiện xâm nhập; phòng, chống mã độc trên môi trường mạng; quản lý truy cập lớp mạng…

2. Giám sát lớp máy chủ: Là hoạt động giám sát nhằm thu thập, phân tích và xử lý nhật ký hệ thống của máy chủ, hệ điều hành để phát hiện các hoạt động không bình thường, tấn công mạng và các hành vi truy cập trái phép vào máy chủ, hệ điều hành.

Ví dụ một số giải pháp sử dụng trong giám sát lớp máy chủ có một hoặc một vài chức năng: thu thập, phân tích nhật ký hệ thống; phát hiện xâm nhập; phòng, chống mã độc; phát hiện các hành vi bất thường; phát hiện truy cập trái phép vào máy chủ, hệ điều hành…

3. Giám sát lớp ứng dụng: Là hoạt động giám sát nhằm thu thập, phân tích và xử lý nhật ký của máy chủ ứng dụng để phát hiện các truy cập trái phép, tấn công mạng (Tấn công vào lớp ứng dụng như SQLi, XSS...; Tấn công dò quét, vét cạn mật khẩu, thư mục và khai thác thông tin; Tấn công thay đổi giao diện; Tấn công Phishing và cài cắm mã độc trên ứng dụng) và các hành vi bất thường gây nên hoạt động không bình thường của ứng dụng.

Ví dụ một số giải pháp sử dụng trong giám sát lớp ứng dụng có một hoặc một vài chức năng: tường lửa ứng dụng web, tường lửa cơ sở dữ liệu, giải pháp bảo đảm an toàn thông tin cho thư điện tử...

4. Giám sát lớp thiết bị đầu cuối: Là hoạt động giám sát nhằm thu thập, phân tích và xử lý nhật ký hệ thống của thiết bị đầu cuối để phát hiện các truy cập trái phép, tấn công mạng và các hành vi bất thường gây nên hoạt động không bình thường của thiết bị.

Ví dụ một số giải pháp sử dụng trong giám sát thiết bị đầu cuối có một hoặc một vài chức năng: phòng, chống mã độc; phòng, chống xâm nhập; kiểm soát truy cập…

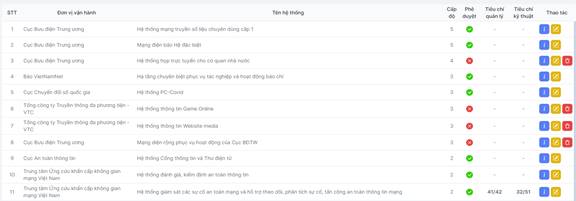

II. CÁC HỆ THỐNG THÔNG TIN THUỘC PHẠM VI QUẢN LÝ CẤP BỘ, TỈNH

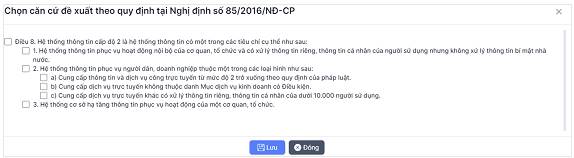

Để có thể bảo vệ tổng thể, đồng bộ và đầy đủ các hệ thống thông tin thuộc phạm vi quản lý theo trách nhiệm của chủ quản hệ thống thông tin tại Điều 20 Nghị định 85/2016/NĐ-CP ngày 01/7/2016, cơ quan, tổ chức cần xác định đầy đủ các hệ thống thông tin thuộc phạm vi quản lý.

Để xác định các hệ thống thông tin cần được bảo vệ thuộc trách nhiệm của chủ quản hệ thống thông tin theo quy định, các hệ thống thông tin có thể được chia thành các nhóm hệ thống thuộc phạm vi quản lý cấp bộ, tỉnh, như sau:

- Hệ thống thông tin thuộc phạm vi quản lý của bộ, cơ quan ngang bộ, cơ quan thuộc Chính phủ gồm các hệ thống thông tin dùng chung, hệ thống thông tin phục vụ hoạt động nghiệp vụ và các hệ thống thông tin khác do các đơn vị thuộc phạm vi quản lý của bộ, cơ quan ngang bộ, cơ quan thuộc Chính phủ làm chủ đầu tư hoặc chủ trì thuê dịch vụ công nghệ thông tin.

- Hệ thống thông tin thuộc phạm vi quản lý của UBND cấp tỉnh gồm các hệ thống thông tin dùng chung, hệ thống thông tin phục vụ hoạt động nghiệp vụ và các hệ thống thông tin khác do các sở, ban, ngành, đơn vị sự nghiệp công lập, doanh nghiệp nhà nước, UBND cấp huyện và UBND cấp xã thuộc phạm vi quản lý của UBND tỉnh làm chủ đầu tư hoặc chủ trì thuê dịch vụ công nghệ thông tin.

Hệ thống thông tin phục vụ hoạt động quốc phòng, an ninh không thuộc phạm vi điều chỉnh của văn bản hướng dẫn này.

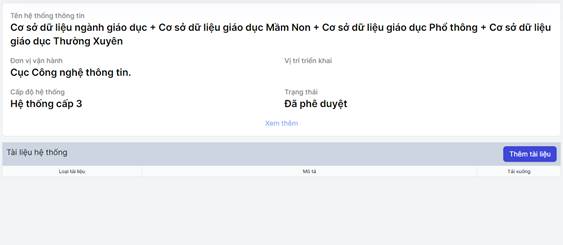

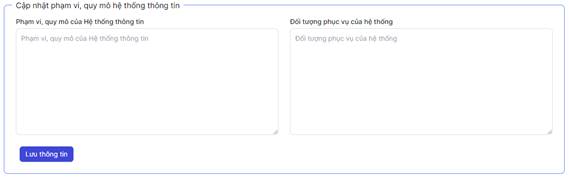

Việc xác định cấp độ; xây dựng, đề nghị thẩm định, trình phê duyệt Hồ sơ đề xuất cấp độ (HSĐXCĐ), cơ quan, tổ chức tham khảo tại Sổ tay hướng dẫn tuân thủ quy định pháp luật và tăng cường bảo đảm an toàn hệ thống thông tin theo cấp độ được ban hành kèm theo Công văn số 478/CATTT-ATHTTT ngày 30/3/2024 của Cục An toàn thông tin - Bộ Thông tin và Truyền thông.

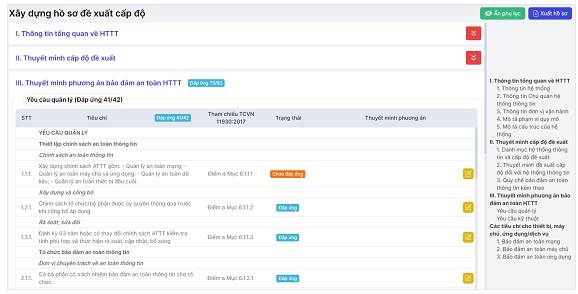

III. TRIỂN KHAI CÁC BIỆN PHÁP BẢO VỆ THEO HỒ SƠ ĐỀ XUẤT CẤP ĐỘ ĐƯỢC PHÊ DUYỆT

Hồ sơ đề xuất cấp độ đưa ra các phương án để đáp ứng các yêu cầu an toàn về quản lý và kỹ thuật theo quy định. Do đó, sau khi HSĐXCĐ được phê duyệt, cơ quan, tổ chức cần triển khai đầy đủ các biện pháp bảo đảm an toàn thông tin theo quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT ngày 12/8/2022 của Bộ trưởng Bộ Thông tin và Truyền thông.

Phương án bảo đảm an toàn thông tin về kỹ thuật đưa ra các yêu cầu về thiết kế, thiết lập hệ thống thông tin. Các yêu cầu kỹ thuật là cơ sở để cơ quan, tổ chức xác định được các biện pháp bảo đảm an toàn thông tin cần triển khai làm cơ sở để xác định các hạng mục cần bổ sung, đầu tư. Yêu cầu kỹ thuật cũng đưa ra yêu cầu về việc thiết lập cấu hình bảo mật trên từng thiết bị, máy chủ, ứng dụng và cơ sở dữ liệu trước khi đưa vào sử dụng.

Phương án bảo đảm an toàn thông tin về quản lý đưa ra các yêu cầu an toàn để bảo đảm an toàn hệ thống thông tin trong quá trình vận hành khai thác. Để đáp ứng các yêu cầu an toàn về quản lý, cơ quan, tổ chức cần xây dựng Quy chế bảo đảm an toàn thông tin. Trong đó, Quy chế bao gồm các quy định, quy trình bảo đảm an toàn thông tin nhằm đáp ứng toàn bộ các yêu cầu về quản lý theo quy định.

Việc triển khai phương án bảo đảm an toàn thông tin về quản lý và kỹ thuật, cơ quan, tổ chức có thể tham khảo hướng dẫn dưới đây.

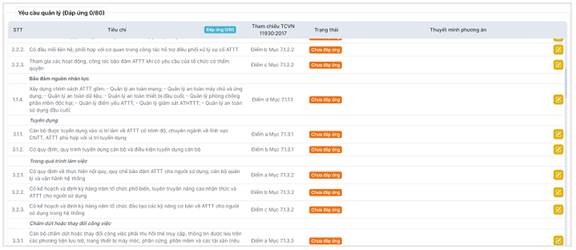

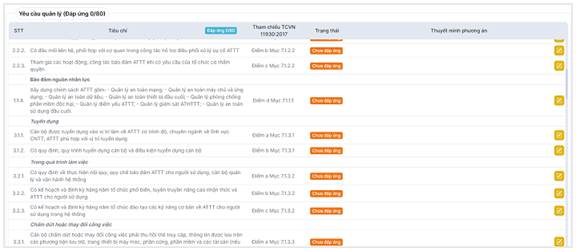

3.2. Hướng dẫn triển khai các biện pháp về quản lý

Như đã hướng dẫn ở trên, cơ quan, tổ chức được khuyến nghị xây dựng và ban hành Quy chế bảo đảm an toàn thông tin. Trong đó, Quy chế bao gồm các quy định, quy trình bảo đảm an toàn thông tin nhằm đáp ứng toàn bộ các yêu cầu về quản lý theo quy định.

Quy chế bảo đảm an toàn thông tin do cấp có thẩm quyền ban hành, trước khi đưa hệ thống vào vận hành, khai thác theo quy định.

Quy chế bảo đảm an toàn thông tin cần quy định tối thiểu các nội dung sau để đáp ứng các yêu cầu an toàn về quản lý, bao gồm các nội dung:

1) Mục tiêu, nguyên tắc bảo đảm an toàn thông tin.

2) Phạm vi chính sách an toàn thông tin.

3) Quy định việc xây dựng, cập nhật và sửa đổi Quy chế.

4) Trách nhiệm bảo đảm an toàn thông tin.

5) Đầu mối phối hợp với cơ quan/tổ chức có thẩm quyền trong hoạt động bảo đảm an toàn thông tin.

6) Bảo đảm nguồn nhân lực.

Quy định chính sách/quy trình thực hiện quản lý bảo đảm nguồn nhân lực an toàn thông tin của tổ chức, bao gồm: Tuyển dụng cán bộ; quy chế/quy định bảo đảm an toàn thông tin trong quá trình làm việc và chấm dứt hoặc thay đổi công việc.

Các quy định đưa ra phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây:

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.1.3 |

|

Cấp độ 2 |

6.1.3 |

|

Cấp độ 3 |

7.1.3 |

|

Cấp độ 4 |

8.1.3 |

|

Cấp độ 5 |

9.1.3 |

7) Quản lý thiết kế, xây dựng hệ thống.

Quy định chính sách/quy trình thực hiện quản lý thiết kế, xây dựng hệ thống của tổ chức, bao gồm: Thiết kế an toàn hệ thống thông tin; Phát triển phần mềm thuê khoán; Thử nghiệm và nghiệm thu hệ thống.

Các quy định đưa ra phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.1.4 |

|

Cấp độ 2 |

6.1.4 |

|

Cấp độ 3 |

7.1.4 |

|

Cấp độ 4 |

8.1.4 |

|

Cấp độ 5 |

9.1.4 |

8) Quản lý vận hành hệ thống.

i) Quản lý an toàn mạng

Quy định chính sách/quy trình thực hiện quản lý an toàn hạ tầng mạng của tổ chức, bao gồm: Quản lý vận hành hoạt động bình thường của hệ thống; Cập nhật, sao lưu dự phòng và khôi phục hệ thống sau khi xảy ra sự cố; Truy cập và quản lý cấu hình hệ thống; Cấu hình tối ưu, tăng cường bảo mật cho thiết bị hệ thống (cứng hóa) trước khi đưa vào vận hành, khai thác.

Các quy định đưa ra phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.1.5.1 |

|

Cấp độ 2 |

6.1.5.1 |

|

Cấp độ 3 |

7.1.5.1 |

|

Cấp độ 4 |

8.1.5.1 |

|

Cấp độ 5 |

9.1.5.1 |

ii) Quản lý an toàn máy chủ và ứng dụng

Quy định chính sách/quy trình thực hiện quản lý an toàn máy chủ và ứng dụng của tổ chức, bao gồm: Quản lý vận hành hoạt động bình thường của hệ thống máy chủ và dịch vụ; Truy cập mạng của máy chủ; Truy cập và quản trị máy chủ và ứng dụng; Cập nhật, sao lưu dự phòng và khôi phục sau khi xảy ra sự cố; Cài đặt, gỡ bỏ hệ điều hành, dịch vụ, phần mềm trên hệ thống; Kết nối và gỡ bỏ hệ thống máy chủ và dịch vụ khỏi hệ thống; Cấu hình tối ưu và tăng cường bảo mật cho hệ thống máy chủ trước khi đưa vào vận hành, khai thác.

Các quy định đưa ra phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.1.5.2 |

|

Cấp độ 2 |

6.1.5.2 |

|

Cấp độ 3 |

7.1.5.2 |

|

Cấp độ 4 |

8.1.5.2 |

|

Cấp độ 5 |

9.1.5.2 |

iii) Quản lý an toàn dữ liệu

Quy định chính sách/quy trình thực hiện quản lý an toàn dữ liệu của tổ chức, bao gồm: Yêu cầu an toàn đối với phương pháp mã hóa; Phân loại, quản lý và sử dụng khóa bí mật và dữ liệu mã hóa; Cơ chế mã hóa và kiểm tra tính nguyên vẹn của dữ liệu; Trao đổi dữ liệu qua môi trường mạng và phương tiện lưu trữ; Sao lưu dự phòng và khôi phục dữ liệu; Cập nhật đồng bộ thông tin, dữ liệu giữa hệ thống sao lưu dự phòng chính và hệ thống phụ.

Các quy định đưa ra phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.1.5.3 |

|

Cấp độ 2 |

6.1.5.3 |

|

Cấp độ 3 |

7.1.5.3 |

|

Cấp độ 4 |

8.1.5.3 |

|

Cấp độ 5 |

9.1.5.3 |

iv) Quản lý an toàn thiết bị đầu cuối

Quy định chính sách/quy trình thực hiện quản lý an toàn thiết bị đầu cuối của tổ chức, bao gồm: Quản lý vận hành hoạt động bình thường cho thiết bị đầu cuối; Kết nối, truy cập và sử dụng thiết bị đầu cuối từ xa; Cài đặt, kết nối và gỡ bỏ thiết bị đầu cuối trong hệ thống; Cấu hình tối ưu và tăng cường bảo mật cho máy tính người sử dụng; Kiểm tra, đánh giá, xử lý điểm yếu an toàn thông tin cho thiết bị đầu cuối.

Các quy định đưa ra phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

Không yêu cầu |

|

Cấp độ 3 |

7.1.5.4 |

|

Cấp độ 4 |

8.1.5.4 |

|

Cấp độ 5 |

9.1.5.4 |

v) Quản lý phòng chống phần mềm độc hại

Quy định chính sách/quy trình thực hiện quản lý phòng chống phần mềm độc hại của tổ chức, bao gồm: Cài đặt, cập nhật, sử dụng phần mềm phòng chống mã độc; Cài đặt, sử dụng phần mềm trên máy tính, thiết bị di động và việc truy cập các trang thông tin trên mạng; Gửi nhận tập tin qua môi trường mạng và các phương tiện lưu trữ di động; Thực hiện kiểm tra và dò quét phần mềm độc hại trên toàn bộ hệ thống; Kiểm tra và xử lý phần mềm độc hại.

Các quy định đưa ra phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

Không yêu cầu |

|

Cấp độ 3 |

7.1.5.5 |

|

Cấp độ 4 |

8.1.5.5 |

|

Cấp độ 5 |

9.1.5.5 |

vi) Quản lý giám sát an toàn hệ thống thông tin

Quy định chính sách/quy trình thực hiện quản lý giám sát an toàn hệ thống thông tin của tổ chức, bao gồm: Quản lý vận hành hoạt động bình thường của hệ thống giám sát; Đối tượng giám sát bao gồm; Kết nối và gửi nhật ký hệ thống; Truy cập và quản trị hệ thống giám sát; Loại thông tin cần được giám sát; Lưu trữ và bảo vệ thông tin giám sát; Theo dõi, giám sát và cảnh báo sự cố; Bố trí nguồn lực và tổ chức giám sát.

Các quy định đưa ra phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

Không yêu cầu |

|

Cấp độ 3 |

7.1.5.6 |

|

Cấp độ 4 |

8.1.5.6 |

|

Cấp độ 5 |

9.1.5.6 |

vii) Quản lý điểm yếu an toàn thông tin

Quy định chính sách/quy trình thực hiện quản lý điểm yếu an toàn thông tin của tổ chức, bao gồm: Quản lý thông tin các thành phần có trong hệ thống có khả năng tồn tại điểm yếu an toàn thông tin; Quản lý, cập nhật nguồn cung cấp điểm yếu an toàn thông tin; Phân nhóm và mức độ của điểm yếu; Cơ chế phối hợp với các nhóm chuyên gia; Kiểm tra, đánh giá và xử lý điểm yếu an toàn thông tin trước khi đưa hệ thống vào sử dụng; Quy trình khôi phục lại hệ thống.

Các quy định đưa ra phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

Không yêu cầu |

|

Cấp độ 3 |

7.1.5.7 |

|

Cấp độ 4 |

8.1.5.7 |

|

Cấp độ 5 |

9.1.5.7 |

viii) Quản lý sự cố an toàn thông tin

Quy định chính sách/quy trình thực hiện quản lý sự cố an toàn thông tin của tổ chức, bao gồm: Phân nhóm sự cố an toàn thông tin; Phương án tiếp nhận, phát hiện, phân loại và xử lý thông tin; Kế hoạch ứng phó sự cố an toàn thông tin; Giám sát, phát hiện và cảnh báo sự cố an toàn thông tin; Quy trình ứng cứu sự cố an toàn thông tin thông thường; Quy trình ứng cứu sự cố an toàn thông tin nghiêm trọng; Cơ chế phối hợp trong việc xử lý, khắc phục sự cố an toàn thông tin; Diễn tập phương án xử lý sự cố an toàn thông tin.

Các quy định đưa ra phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

6.1.5.4 |

|

Cấp độ 3 |

7.1.5.8 |

|

Cấp độ 4 |

8.1.5.8 |

|

Cấp độ 5 |

9.1.5.8 |

ix) Quản lý an toàn người sử dụng đầu cuối

Quy định chính sách/quy trình thực hiện quản lý an toàn người sử dụng đầu cuối của tổ chức, bao gồm: Quản lý truy cập, sử dụng tài nguyên nội bộ; Quản lý truy cập mạng và tài nguyên trên Internet; Cài đặt và sử dụng máy tính an toàn.

Các quy định đưa ra phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

6.1.5.5 |

|

Cấp độ 3 |

7.1.5.9 |

|

Cấp độ 4 |

8.1.5.9 |

|

Cấp độ 5 |

9.1.5.9 |

3.3. Hướng dẫn triển khai các biện pháp về kỹ thuật

Như đã hướng dẫn ở trên, để triển khai các biện pháp về kỹ thuật đáp ứng các yêu cầu an toàn theo quy định, các yêu cầu bao gồm các yêu cầu về thiết kế và thiết lập cấu hình bảo mật trên thiết bị hệ thống, máy chủ, ứng dụng và dữ liệu. Các yêu cầu liên quan đến thiết kế và phương án triển khai được hướng dẫn như dưới đây.

3.3.1. Thiết lập cấu hình bảo mật để đáp ứng các yêu cầu an toàn về thiết kế hệ thống

a) Quản lý truy cập, quản trị hệ thống từ xa an toàn

Thiết lập cấu hình cho sản phẩm VPN hoặc chức năng VPN được tích hợp trên tường lửa lớp mạng.

Một số biện pháp quản lý truy cập, quản trị hệ thống từ xa an toàn nâng cao cơ quan, tổ chức có thể tham khảo như: Cấu hình tính năng xác thực 2 lớp khi đăng nhập VPN; Thiết lập cấu hình VPN truy cập hệ thống thông qua máy chủ trung gian (Jump Server); Cấu hình chặn các IP nước ngoài truy cập đối với các hệ thống đặc thù…

Nhật ký hệ thống của sản phẩm/chức năng VPN được quản lý tập trung trên Hệ thống Quản lý và phân tích sự kiện an toàn thông tin (SIEM).

b) Quản lý truy cập giữa các vùng mạng và phòng chống xâm nhập

Thiết lập cấu hình cho sản phẩm phòng chống xâm nhập hoặc chức năng phòng chống xâm nhập được tích hợp trên tường lửa lớp mạng.

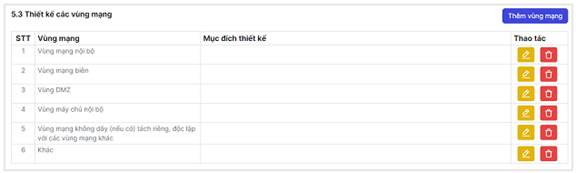

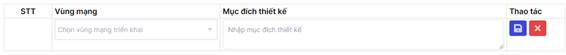

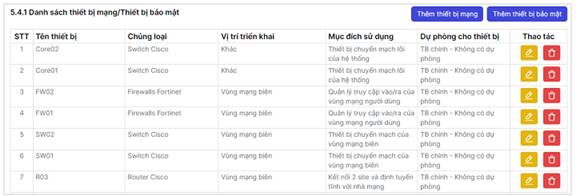

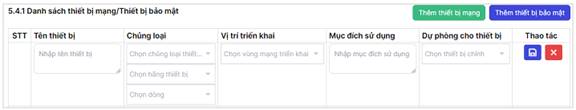

Việc thiết lập cấu hình sản phẩm/chức năng phòng chống xâm nhập phải bảo đảm đầy đủ về độ phủ của các vùng mạng theo cấp độ tương ứng, bao gồm: Vùng mạng nội bộ; Vùng mạng biên; Vùng DMZ; Vùng máy chủ nội bộ; Vùng mạng không dây (nếu có) tách riêng, độc lập với các vùng mạng khác; Vùng mạng máy chủ cơ sở dữ liệu; Vùng quản trị; Vùng quản trị thiết bị hệ thống.

Nhật ký hệ thống của thiết bị/giải pháp được quản lý tập trung trên SIEM.

c) Cân bằng tải, dự phòng nóng cho các thiết bị mạng/thiết bị mạng chính

Thiết lập cấu hình chức năng cân bằng tải, dự phòng nóng trên thiết bị mạng/thiết bị mạng chính.

Các thiết bị mạng chính tối thiểu bao gồm: Thiết bị chuyển mạch trung tâm hoặc tương đương; Thiết bị tường lửa trung tâm; Tường lửa ứng dụng web; Hệ thống lưu trữ tập trung; Tường lửa cơ sở dữ liệu (nếu có).

d) Bảo đảm an toàn cho máy chủ cơ sở dữ liệu

Thiết lập cấu hình cho tường lửa cơ sở dữ liệu để bảo vệ cơ sở dữ liệu của hệ thống. Các cơ sở dữ liệu cần bảo vệ được xác định dựa vào Danh mục ứng dụng được đưa ra trong HSĐXCĐ.

Nhật ký hệ thống của tường lửa cơ sở dữ liệu được thiết lập và quản lý tập trung trên SIEM.

Đối với các hệ thống không yêu cầu bắt buộc sử dụng tường lửa cơ sở dữ liệu mà sử dụng phương án tương đương thì thiết lập cấu hình hệ thống như sau:

- Thiết lập cấu hình tường lửa Hệ điều hành máy chủ cơ sở dữ liệu để quản lý truy cập giữa các máy chủ trong cùng một vùng mạng.

- Thực hiện cấu hình tăng cường bảo mật cho Hệ điều hành và Cơ sở dữ liệu. Cơ quan, tổ chức có thể tham khảo tài liệu SP800-123 Guide to General Server Security của Viện Tiêu chuẩn và Công nghệ Quốc gia Hoa Kỳ - NIST để thực hiện.

- Thiết lập cấu hình hệ thống để toàn bộ hoạt động liên quan đến cơ sở dữ liệu được quản lý trên Hệ thống SIEM.

- Thiết lập cấu hình hệ thống để định kỳ tự động thực hiện sao lưu dự phòng cơ sở dữ liệu trên hệ thống lưu trữ độc lập.

đ) Chặn lọc phần mềm độc hại trên môi trường mạng

Thiết lập cấu hình cho sản phẩm hoặc chức năng phòng, chống mã độc trên môi trường mạng được tích hợp trên tường lửa lớp mạng/thiết bị phòng, chống xâm nhập.

Việc thiết lập cấu hình phòng, chống mã độc trên môi trường mạng phải bảo đảm đầy đủ về độ phủ của các vùng mạng theo cấp độ tương ứng, bao gồm: Vùng mạng nội bộ; Vùng mạng biên; Vùng DMZ; Vùng máy chủ nội bộ; Vùng mạng không dây (nếu có) tách riêng, độc lập với các vùng mạng khác; Vùng mạng máy chủ cơ sở dữ liệu; Vùng quản trị; Vùng quản trị thiết bị hệ thống.

Nhật ký hệ thống của sản phẩm được thiết lập và quản lý tập trung trên SIEM.

e) Phòng chống tấn công từ chối dịch vụ

Thiết lập cấu hình trên sản phẩm phòng chống tấn công từ chối dịch vụ hoặc có giải pháp tương đương hoặc thuê dịch vụ chuyên nghiệp của doanh nghiệp để phòng, chống tấn công từ chối dịch vụ lớp ứng dụng và lớp mạng.

Nhật ký hệ thống của sản phẩm được thiết lập và quản lý tập trung trên SIEM.

g) Phòng chống tấn công mạng cho ứng dụng web

Thiết lập cấu hình cho sản phẩm tường lửa ứng dụng web để bảo vệ toàn bộ ứng dụng (theo Danh mục ứng dụng được đưa ra trong HSĐXCĐ) của hệ thống, được cung cấp dịch vụ ra bên ngoài.

Tường lửa ứng dụng web là thiết bị mạng chính, do đó cần cấu hình chức năng cân bằng tải, dự phòng nóng cho thiết bị này.

Nhật ký hệ thống của sản phẩm này được thiết lập và quản lý tập trung trên SIEM.

Đối với các hệ thống không yêu cầu bắt buộc sử dụng tường lửa ứng dụng web mà sử dụng phương án tương đương thì thiết lập cấu hình hệ thống như sau:

- Thiết lập Máy chủ đại diện (Reverse proxy) và có kiểm soát truy cập và phòng chống xâm nhập giữa máy chủ đại diện và máy chủ ứng dụng web.

- Thiết lập cấu hình tăng cường bảo mật cho máy chủ Reverse proxy, cài đặt phần mềm phòng, chống phần mềm độc hại.

- Thiết lập cấu hình tường lửa trên máy chủ Reverse proxy.

- Kiểm tra, đánh giá an toàn thông tin cho máy chủ Reverse proxy.

h) Bảo đảm an toàn thông tin cho hệ thống thư điện tử

Thiết lập cấu hình trên sản phẩm bảo đảm an toàn thông tin cho hệ thống thư điện tử để bảo vệ hệ thống thư điện tử.

Nhật ký hệ thống của sản phẩm được thiết lập và quản lý tập trung trên SIEM.

i) Quản lý truy cập lớp mạng

Thiết lập cấu hình cho sản phẩm quản lý truy cập lớp mạng để quản lý thông tin, truy cập của máy chủ, máy trạm và thiết bị hệ thống trong mạng.

Nhật ký hệ thống của sản phẩm được thiết lập và quản lý tập trung trên SIEM.

Đối với các hệ thống thông tin không yêu cầu sử dụng sản phẩm quản lý truy cập lớp mạng thì thiết lập cấu hình hệ thống tương đương đáp ứng tối thiểu các yêu cầu sau:

- Thiết lập cấu hình bảo mật trên thiết bị chuyển mạch lớp 2 cho phép phát hiện và quản lý truy cập mạng lớp 2 đối với các thiết bị kết nối vào hệ thống.

- Thiết lập cấu hình nhật ký hệ thống trên thiết bị lớp 2 để quản lý được thông tin kết nối của các thiết bị vào hệ thống SIEM.

k) Giám sát hệ thống thông tin tập trung

Thiết lập cấu hình trên sản phẩm/giải pháp giám sát hệ thống thông tin tập trung đáp ứng tối thiểu các yêu cầu sau:

- Giám sát được trạng thái hoạt động của thiết bị, máy chủ và ứng dụng được thuyết minh trong HSĐXCĐ; Cấu hình các chức năng cảnh báo bất thường, ảnh hưởng tới hoạt động bình thường của thiết bị, máy chủ và ứng dụng qua tin nhắn, thư điện tử…

- Trạng thái giám sát tối thiểu bao gồm các thông tin hiệu năng của CPU, RAM, Storage và các giao diện mạng.

l) Giám sát an toàn hệ thống thông tin tập trung

Thiết lập cấu hình trên sản phẩm SIEM hoặc sản phẩm có chức năng tương đương để quản lý tập trung nhật ký hệ thống của thiết bị hệ thống, máy chủ, máy trạm, ứng dụng và các thành phần khác của hệ thống (nếu có).

Danh mục các thiết bị hệ thống, máy chủ, máy trạm, ứng dụng được đưa ra trong HSĐXCĐ.

Một số yêu cầu tối thiểu đối với hệ thống SIEM bao gồm:

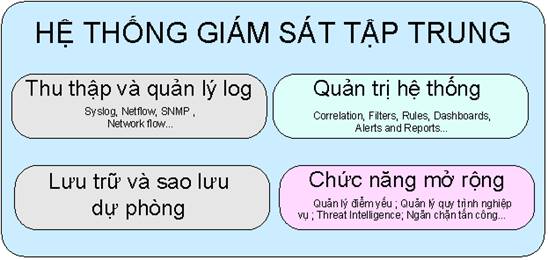

- Có chức năng quản trị: Chức năng phân tích tương quan (Correlation), Chức năng lọc (Filters), Tạo các luật (Rules), Chức năng hiển thị (Dashboards), Chức năng cảnh báo và báo cáo (Alerts and Reports), Chức năng cảnh báo thời gian thực (Real Time Alert).

- Có chức năng nhận log: Cho phép nhận log từ các nguồn với nhiều định dạng khác nhau từ các thiết bị mạng, máy chủ và ứng dụng; định dạng, chuẩn hóa log nhận được theo các trường thông tin tùy biến theo nhu cầu sử dụng.

m) Quản lý sao lưu dự phòng tập trung

Thiết lập cấu hình trên hệ thống quản lý sao lưu dự phòng tập trung để quản lý sao lưu dự phòng tập trung, sử dụng giải pháp như SAN, NAS…

Việc thiết lập cấu hình trên hệ thống quản lý sao lưu dự phòng tập trung cần đáp ứng tối thiểu các yêu cầu sau:

- Tối thiểu các dữ liệu sau yêu cầu được lưu trữ trên hệ thống quản lý tập trung: Ảnh hệ điều hành của các máy chủ trong hệ thống, tệp tin cấu hình các thiết bị hệ thống, cơ sở dữ liệu và dữ liệu nghiệp vụ (nếu có).

n) Quản lý phần mềm phòng chống mã độc trên các máy chủ/máy tính người dùng tập trung

Thiết lập cấu hình hệ thống quản lý phần mềm phòng chống mã độc đáp ứng tối thiểu các yêu cầu:

- Có chức năng quản lý tập trung.

- Toàn bộ các máy chủ, máy trạm trong hệ thống được cài đặt sản phẩm và được quản lý trên hệ thống quản lý tập trung. Đối với các máy chủ chuyên dụng mà không có sản phẩm phòng chống mã độc trên thị trường hỗ trợ thì cần có phương án tương đương để hỗ trợ phòng, chống mã độc như: phòng, chống mã độc trên môi trường mạng; cấu hình tăng cường bảo mật…

o) Phòng, chống thất thoát dữ liệu

Thiết lập cấu hình sản phẩm, giải pháp Phòng, chống thất thoát dữ liệu đáp ứng tối thiểu các máy chủ cơ sở dữ liệu, máy tính quản trị cơ sở dữ liệu, máy tính phục vụ hoạt động nghiệp vụ xử lý dữ liệu được triển khai các giải pháp phòng, chống thất thoát dữ liệu.

Đối với các hệ thống thông tin không yêu cầu sử dụng sản phẩm Phòng, chống thất thoát dữ liệu thì hệ thống cần được thiết lập đáp ứng tối thiểu các yêu cầu sau:

- Sử dụng chức năng phòng, chống thất thoát dữ liệu được tích hợp trên thiết bị/sản phẩm bảo mật sử dụng trong hệ thống (nếu có).

- Thiết lập cấu hình tường lửa Hệ điều hành máy chủ cơ sở dữ liệu để quản lý truy cập giữa các máy chủ trong cùng một vùng mạng.

- Cấu hình tăng cường bảo mật cho Hệ điều hành và Cơ sở dữ liệu.

- Cấu hình tăng cường bảo mật cho các máy tính quản trị cơ sở dữ liệu, máy tính phục vụ hoạt động nghiệp vụ xử lý dữ liệu.

p) Dự phòng kết nối mạng Internet cho các máy chủ dịch vụ

Thiết lập cấu hình hệ thống để dự phòng kết nối mạng Internet cho các máy chủ dịch vụ.

Khuyến nghị sử dụng phương án duy trì 02 kết nối Internet của hai nhà cung cấp khác nhau. Hệ thống có dải địa chỉ IP Public và có số hiệu mạng ASN riêng khi kết nối định tuyến với các nhà cung cấp khác nhau.

q) Phương án bảo đảm an toàn cho mạng không dây

Thiết lập cấu hình hệ thống để bảo mật cho mạng không dây sử dụng giải pháp chuyên dụng hoặc việc thiết lập cấu hình bảo mật trên hệ thống để bảo đảm an toàn cho mạng không dây.

x) Phương án quản lý tài khoản đặc quyền

Thiết lập cấu hình sản phẩm/giải pháp quản lý tài khoản đặc quyền cho phép quản lý tập trung việc xác thực, phân quyền, giám sát hành vi và các chức năng bảo mật khác để quản lý các tài khoản quản trị trong hệ thống.

Nhật ký hệ thống của sản phẩm/giải pháp được thiết lập và quản lý tập trung trên SIEM.

y) Dự phòng hệ thống ở vị trí địa lý khác nhau

Hệ thống ở vị trí địa lý khác nhau, cách nhau tối thiểu 30 km.

z) Dự phòng cho kết nối mạng giữa hệ thống chính và hệ thống dự phòng

Thiết lập cấu hình trên thiết bị hệ thống để kết nối mạng giữa hệ thống chính và hệ thống dự phòng để thực hiện đồng bộ dữ liệu và dự phòng nóng khi hệ thống chính xảy ra sự cố.

3.3.2. Thiết lập cấu hình thiết bị hệ thống

a) Kiểm soát truy cập từ bên ngoài mạng

Thiết lập cấu hình trên thiết bị hệ thống để quản lý truy cập từ các mạng bên ngoài theo chiều đi vào hệ thống tới các máy chủ dịch vụ bên trong mạng, bao gồm: Các dịch vụ/ứng dụng cho phép truy cập từ bên ngoài; Thời gian mất kết nối; Phân quyền truy cập; Giới hạn kết nối; Thiết lập chính sách ưu tiên. Phương án cần mô tả chính sách đó được thiết lập trên thiết bị hệ thống nào.

Thiết lập cấu hình trên thiết bị hệ thống phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.1.2 |

|

Cấp độ 2 |

6.2.1.2 |

|

Cấp độ 3 |

7.2.1.2 |

|

Cấp độ 4 |

8.2.1.2 |

|

Cấp độ 5 |

9.2.1.2 |

b) Kiểm soát truy cập từ bên trong mạng

Thiết lập cấu hình trên thiết bị hệ thống để quản lý truy cập từ các máy tính/máy chủ bên trong mạng theo chiều đi ra các mạng bên ngoài và các mạng khác bên trong mạng, bao gồm: Các ứng dụng/dịch vụ nào được truy cập; Quản lý truy cập theo địa chỉ thiết bị; Phương án ưu tiên truy cập. Phương án cần mô tả chính sách đó được thiết lập trên thiết bị hệ thống nào.

Thiết lập cấu hình trên thiết bị hệ thống phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

6.2.1.3 |

|

Cấp độ 3 |

7.2.1.3 |

|

Cấp độ 4 |

8.2.1.3 |

|

Cấp độ 5 |

9.2.1.3 |

c) Nhật ký hệ thống

Thiết lập cấu hình trên thiết bị hệ thống để quản lý nhật ký hệ thống (log) trên các thiết bị hệ thống về bật chức năng ghi log; thông tin ghi log; thời gian, dung lượng ghi log; quản lý log.

Thiết lập cấu hình trên thiết bị hệ thống phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.1.3 |

|

Cấp độ 2 |

6.2.1.4 |

|

Cấp độ 3 |

7.2.1.4 |

|

Cấp độ 4 |

8.2.1.4 |

|

Cấp độ 5 |

9.2.1.4 |

d) Phòng chống xâm nhập

Thiết lập cấu hình trên thiết bị phòng, chống xâm nhập IDS/IPS hoặc chức năng IDS/IPS trên thiết bị tường lửa có trong hệ thống, đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.1.4 |

|

Cấp độ 2 |

6.2.1.5 |

|

Cấp độ 3 |

7.2.1.5 |

|

Cấp độ 4 |

8.2.1.5 |

|

Cấp độ 5 |

9.2.1.5 |

d) Phòng chống phần mềm độc hại trên môi trường mạng

Thiết lập cấu hình trên thiết bị hệ thống để thực hiện chức năng phòng chống phần mềm độc hại trên môi trường mạng, đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

Không yêu cầu |

|

Cấp độ 3 |

7.2.1.6 |

|

Cấp độ 4 |

8.2.1.6 |

|

Cấp độ 5 |

9.2.1.6 |

đ) Bảo vệ thiết bị hệ thống

Thiết lập cấu hình trên thiết bị hệ thống để bảo đảm bảo đảm an toàn cho thiết bị trong quá trình sử dụng và quản lý vận hành, đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.1.5 |

|

Cấp độ 2 |

6.2.1.6 |

|

Cấp độ 3 |

7.2.1.7 |

|

Cấp độ 4 |

8.2.1.7 |

|

Cấp độ 5 |

9.2.1.7 |

3.3.3. Thiết lập cấu hình bảo mật cho máy chủ

a) Xác thực

Thiết lập cấu hình chức năng xác thực trên máy chủ để bảo đảm việc xác thực khi đăng nhập vào máy chủ an toàn.

Thiết lập cấu hình trên máy chủ phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.2.1 |

|

Cấp độ 2 |

6.2.2.1 |

|

Cấp độ 3 |

7.2.2.1 |

|

Cấp độ 4 |

8.2.2.1 |

|

Cấp độ 5 |

9.2.2.1 |

b) Kiểm soát truy cập

Thiết lập cấu hình chức năng kiểm soát truy cập trên máy chủ để bảo đảm việc truy cập, sử dụng máy chủ an toàn sau khi đăng nhập thành công.

Thiết lập cấu hình trên máy chủ phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.2.2 |

|

Cấp độ 2 |

6.2.2.2 |

|

Cấp độ 3 |

7.2.2.2 |

|

Cấp độ 4 |

8.2.2.2 |

|

Cấp độ 5 |

9.2.2.2 |

c) Nhật ký hệ thống

Thiết lập cấu hình chức năng ghi nhật ký hệ thống (log) trên các máy chủ về: Bật chức năng ghi log; Thông tin ghi log; Thời gian, Dung lượng ghi log; Quản lý log.

Thiết lập cấu hình trên máy chủ phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.2.3 |

|

Cấp độ 2 |

6.2.2.3 |

|

Cấp độ 3 |

7.2.2.3 |

|

Cấp độ 4 |

8.2.2.3 |

|

Cấp độ 5 |

9.2.2.3 |

d) Phòng chống xâm nhập

Thiết lập cấu hình bảo mật trên máy chủ để bảo bảo vệ tấn công xâm nhập từ bên ngoài.

Thiết lập cấu hình trên máy chủ phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.2.4 |

|

Cấp độ 2 |

6.2.2.4 |

|

Cấp độ 3 |

7.2.2.4 |

|

Cấp độ 4 |

8.2.2.4 |

|

Cấp độ 5 |

9.2.2.4 |

đ) Phòng chống phần mềm độc hại

Thiết lập cấu hình chức năng phòng, chống mã độc trên máy chủ về: Cài đặt phần mềm phòng chống mã độc; Dò quét mã độc; Xử lý mã độc; Quản lý tập trung phần mềm phòng chống mã độc... để phòng chống mã độc cho máy chủ.

Thiết lập cấu hình trên máy chủ phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.2.5 |

|

Cấp độ 2 |

6.2.2.5 |

|

Cấp độ 3 |

7.2.2.5 |

|

Cấp độ 4 |

8.2.2.5 |

|

Cấp độ 5 |

9.2.2.5 |

e) Xử lý máy chủ khi chuyển giao

Mô tả phương án kỹ thuật, công cụ để cho phép xóa sạch dữ liệu; sao lưu dự phòng dữ liệu khi chuyển giao hoặc thay đổi mục đích sử dụng.

Thiết lập cấu hình trên máy chủ phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

6.2.2.6 |

|

Cấp độ 3 |

7.2.2.6 |

|

Cấp độ 4 |

8.2.2.6 |

|

Cấp độ 5 |

9.2.2.6 |

3.3.4. Thiết lập cấu hình bảo mật cho ứng dụng

a) Xác thực

Thiết lập cấu hình chức năng xác thực trên ứng dụng để bảo đảm việc xác thực khi đăng nhập vào ứng dụng an toàn.

Thiết lập cấu hình trên ứng dụng phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.3.1 |

|

Cấp độ 2 |

6.2.3.1 |

|

Cấp độ 3 |

7.2.3.1 |

|

Cấp độ 4 |

8.2.3.1 |

|

Cấp độ 5 |

9.2.3.1 |

b) Kiểm soát truy cập

Thiết lập cấu hình chức năng kiểm soát truy cập trên ứng dụng để bảo đảm việc truy cập, sử dụng ứng dụng an toàn sau khi đăng nhập thành công.

Thiết lập cấu hình trên ứng dụng phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.3.2 |

|

Cấp độ 2 |

6.2.3.2 |

|

Cấp độ 3 |

7.2.3.2 |

|

Cấp độ 4 |

8.2.3.2 |

|

Cấp độ 5 |

9.2.3.2 |

c) Nhật ký hệ thống

Thiết lập cấu hình chức năng ghi nhật ký hệ thống (log) trên các ứng dụng về: Bật chức năng ghi log; Thông tin ghi log; Thời gian, dung lượng ghi log; Quản lý log.

Thiết lập cấu hình trên ứng dụng phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.3.3 |

|

Cấp độ 2 |

6.2.3.3 |

|

Cấp độ 3 |

7.2.3.3 |

|

Cấp độ 4 |

8.2.3.3 |

|

Cấp độ 5 |

9.2.3.3 |

d) Bảo mật thông tin liên lạc

Thiết lập cấu hình trên ứng dụng để mã hóa và sử dụng giao thức mạng hoặc kênh kết nối mạng an toàn khi trao đổi dữ liệu qua môi trường mạng.

Thiết lập cấu hình trên ứng dụng phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

Không yêu cầu |

|

Cấp độ 3 |

7.2.3.4 |

|

Cấp độ 4 |

8.2.3.4 |

|

Cấp độ 5 |

9.2.3.4 |

e) Chống chối bỏ

Thiết lập cấu hình trên ứng dụng để sử dụng và bảo vệ chữ ký số để bảo vệ tính bí mật và chống chối bỏ khi gửi/nhận thông tin quan trọng qua mạng.

Thiết lập cấu hình trên ứng dụng phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

Không yêu cầu |

|

Cấp độ 3 |

7.2.3.5 |

|

Cấp độ 4 |

8.2.3.5 |

|

Cấp độ 5 |

9.2.3.5 |

g) An toàn ứng dụng và mã nguồn

Cấu hình/thiết lập chức năng bảo mật cho ứng dụng và phương án bảo vệ mã nguồn ứng dụng đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

6.2.3.4 |

|

Cấp độ 3 |

7.2.3.6 |

|

Cấp độ 4 |

8.2.3.6 |

|

Cấp độ 5 |

9.2.3.6 |

3.3.5. Thiết lập cấu hình bảo mật cho dữ liệu

a) Nguyên vẹn dữ liệu

Thiết lập cấu hình trên hệ thống lưu trữ để lưu trữ, quản lý thay đổi, khôi phục dữ liệu bảo đảm tính nguyên vẹn của dữ liệu.

Thiết lập cấu hình trên hệ thống lưu trữ phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

Không yêu cầu |

|

Cấp độ 3 |

7.2.4.1 |

|

Cấp độ 4 |

8.2.4.1 |

|

Cấp độ 5 |

9.2.4.1 |

b) Bảo mật dữ liệu

Thiết lập cấu hình trên hệ thống lưu trữ để lưu trữ, quản lý thay đổi, khôi phục dữ liệu bảo đảm tính bí mật của dữ liệu.

Thiết lập cấu hình trên hệ thống lưu trữ phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

Không yêu cầu |

|

Cấp độ 2 |

6.2.4.1 |

|

Cấp độ 3 |

7.2.4.2 |

|

Cấp độ 4 |

8.2.4.2 |

|

Cấp độ 5 |

9.2.4.2 |

c) Sao lưu dự phòng

Thiết lập cấu hình trên hệ thống lưu trữ để sao lưu dự phòng dữ liệu: Các thông tin yêu cầu sao lưu dự phòng; Phân loại dữ liệu sao lưu dự phòng; Hệ thống sao lưu dự phòng…

Thiết lập cấu hình trên hệ thống lưu trữ phải đáp ứng các yêu cầu về an toàn quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và Tiêu chuẩn quốc gia TCVN 11930:2017 với tham chiếu tương ứng như dưới đây.

|

Cấp độ đề xuất |

TCVN 11930:2017 |

|

Cấp độ 1 |

5.2.4.1 |

|

Cấp độ 2 |

6.2.4.2 |

|

Cấp độ 3 |

7.2.4.3 |

|

Cấp độ 4 |

8.2.4.3 |

|

Cấp độ 5 |

9.2.4.3 |

IV. TỔ CHỨC BẢO ĐẢM AN TOÀN THEO MÔ HÌNH 4 LỚP

Hệ thống thông tin sau khi được phê duyệt Hồ sơ đề xuất cấp độ, cần được triển khai đầy đủ phương án bảo đảm an toàn thông tin bao gồm: thiết kế, thiết lập hệ thống; quản lý, vận hành hệ thống theo Quy chế bảo đảm an toàn thông tin được ban hành cùng Hồ sơ đề xuất cấp độ.

Để triển khai phương án bảo đảm an toàn hệ thống thông tin một cách tổng thể, đồng bộ và hiệu quả, cơ quan tổ chức cần tổ chức triển khai toàn diện, thực chất công tác bảo đảm an toàn thông tin theo mô hình 4 lớp.

Tổ chức triển khai toàn diện, thực chất công tác bảo đảm an toàn thông tin theo mô hình 4 lớp là việc triển khai đầy đủ 4 lớp bảo vệ bao gồm: (1) Lực lượng tại chỗ; (2) Tổ chức hoặc doanh nghiệp giám sát, bảo vệ chuyên nghiệp; (3) Tổ chức hoặc doanh nghiệp độc lập kiểm tra, đánh giá định kỳ; (4) Kết nối, chia sẻ thông tin với hệ thống giám sát quốc gia.

Trong đó, việc Tổ chức hoặc doanh nghiệp giám sát, bảo vệ chuyên nghiệp (Lớp 2) thực hiện đầy đủ bao gồm: (1) Lớp mạng, (2) Lớp Máy chủ, (3) Lớp ứng dụng, (4) Lớp thiết bị đầu cuối. Tổ chức hoặc doanh nghiệp độc lập kiểm tra, đánh giá định kỳ thực hiện đầy đủ (Lớp 3) thực hiện đầy đủ, bao gồm: Thiết bị hệ thống; Máy chủ và Ứng dụng.

Trên cơ sở đó, Bộ Thông tin và Truyền thông xây dựng Tài liệu này để hướng dẫn các bộ, cơ quan ngang bộ, cơ quan thuộc Chính phủ, Ủy ban nhân dân cấp tỉnh triển khai toàn diện, thực chất công tác bảo đảm an toàn thông tin theo mô hình 4 lớp đối với các hệ thống thông tin thuộc phạm vi quản lý.

4.2. Lực lượng tại chỗ - Lớp 1

Lực lượng tại chỗ là lớp thứ nhất trong tổ chức bảo đảm an toàn thông tin theo mô hình 4 lớp. Lớp này giúp cơ quan, tổ chức kiện toàn lực lượng tại chỗ và nâng cao năng lực của cán bộ chuyên trách để triển khai các lớp tiếp theo của Mô hình 4 lớp.

Nội dung triển khai Lớp 1. Lực lượng tại chỗ bao gồm các nội dung: (1) Kiện toàn lực lượng tại chỗ; (2) Nâng cao năng lực; (3) Mạng lưới.

4.2.1. Kiện toàn lực lượng tại chỗ

Một số nội dung trọng tâm cơ quan, tổ chức cần triển khai để kiện toàn lực lượng tại chỗ bao gồm:

a) Người đứng đầu cơ quan, tổ chức trực tiếp chỉ đạo, trong trường hợp cần thiết có thể giao thêm 01 Lãnh đạo cấp phó của mình đảm nhận nhiệm vụ thường trực, giúp Người đứng đầu;

b) Người đứng đầu đơn vị chuyên trách trực tiếp chỉ đạo, trong trường hợp cần thiết có thể giao thêm 01 Lãnh đạo cấp phó của mình đảm nhận nhiệm vụ thường trực, giúp Người đứng đầu;

c) Chỉ định bộ phận chuyên trách về an toàn thông tin thuộc đơn vị chuyên trách về công nghệ thông tin, trong trường hợp chưa có đơn vị chuyên trách về an toàn thông tin độc lập;

d) Thành lập Tổ/Đội bảo đảm an toàn, an ninh mạng/Ứng cứu sự cố liên ngành theo hướng chuyên nghiệp, cơ động với sự tham gia của đại diện các cơ quan, tổ chức trực thuộc do đơn vị chuyên trách làm thường trực.

4.2.2. Nâng cao năng lực

Một số nội dung trọng tâm cơ quan, tổ chức cần triển khai để nâng cao năng lực tại chỗ bao gồm:

a) Khuyến nghị bố trí tối thiểu 05 chuyên gia an toàn thông tin mạng (bao gồm cả chuyên gia thuê ngoài) đáp ứng chuẩn kỹ năng về an toàn thông tin do Bộ Thông tin và Truyền thông quy định tại Thông tư 17/2021/TT-BTTTT ngày 30/11/2021.

b) Xây dựng kế hoạch và tổ chức đào tạo chuyên sâu về an toàn thông tin cho nhân sự chuyên trách; hàng năm tổ chức đào tạo, tuyên truyền tới toàn thể cán bộ, công chức, viên chức, người lao động thuộc phạm vi quản lý theo chỉ đạo của Thủ tướng Chính phủ tại Quyết định số 21/QĐ-TTg ngày 06/11/2021.

c) Xây dựng kế hoạch và hàng năm tổ chức tuyên truyền, nâng cao nhận thức và phổ biến kiến thức về an toàn thông tin tới toàn thể cán bộ, công chức, viên chức, người lao động thuộc phạm vi quản lý theo chỉ đạo của Thủ tướng Chính phủ tại Quyết định số 1907/QĐ-TTg ngày 23/11/2020.

d) Tổ chức diễn tập thực chiến tối thiểu 01 lần/năm đối với hệ thống thông tin cấp độ 3 trở lên theo chỉ đạo của Thủ tướng Chính phủ tại Quyết định số 18/CT-TTg ngày 13/10/2022.

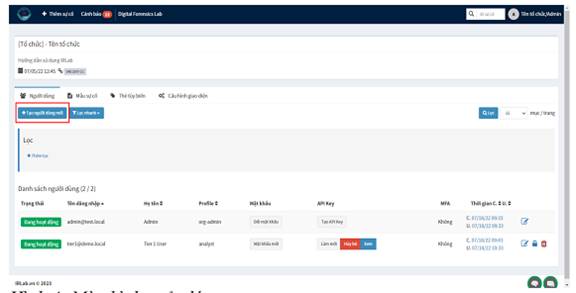

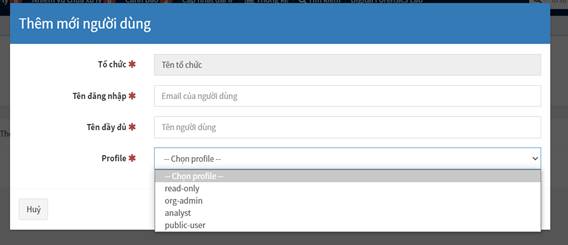

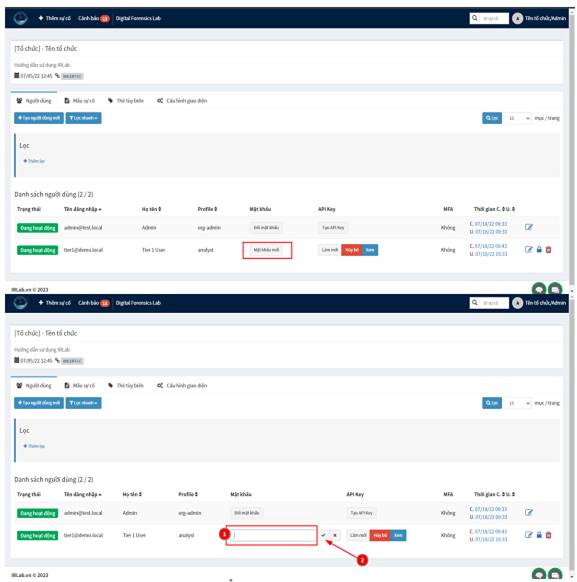

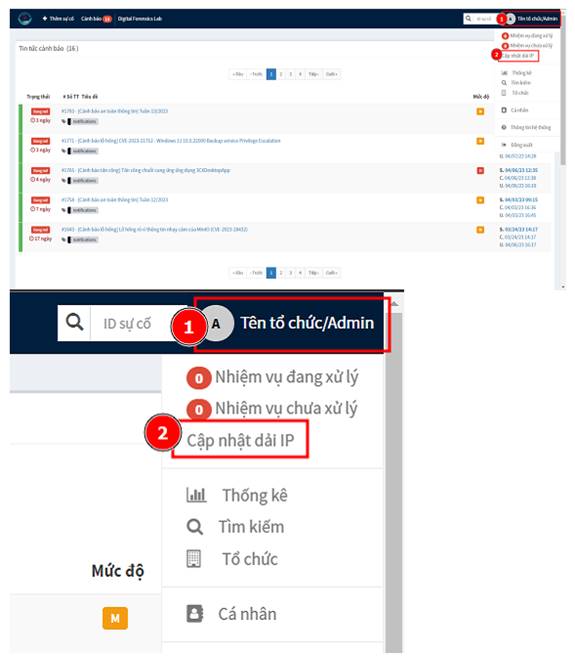

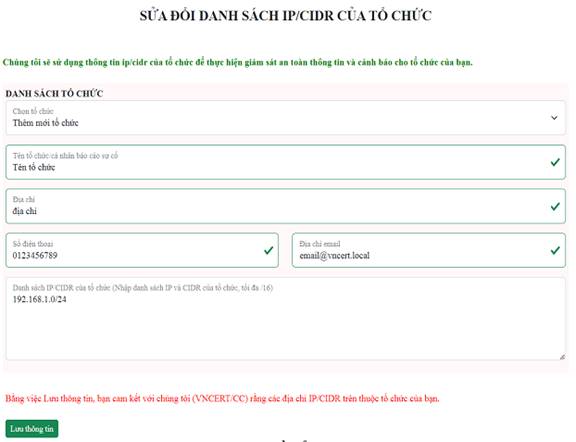

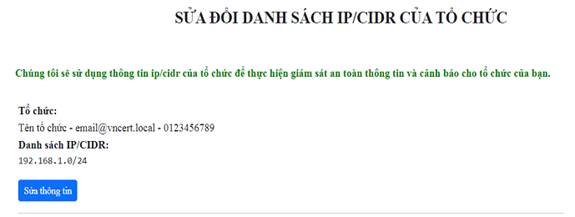

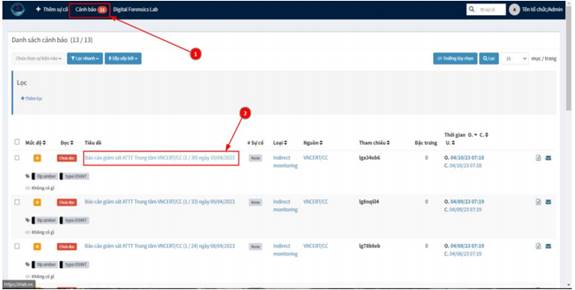

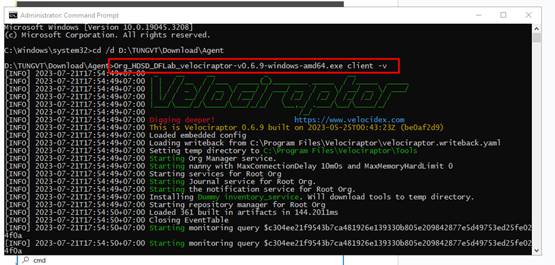

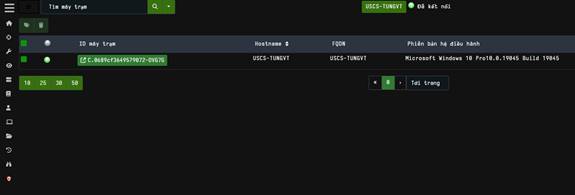

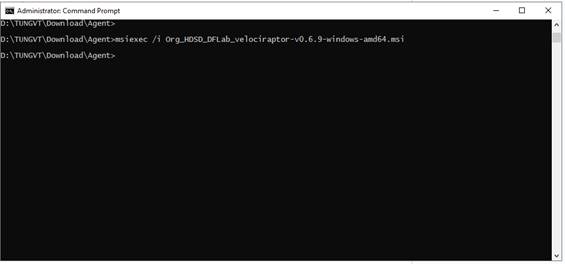

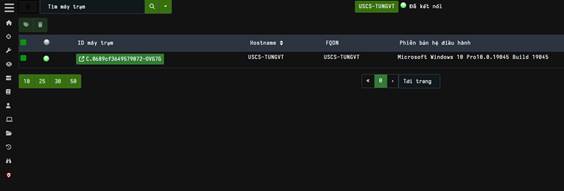

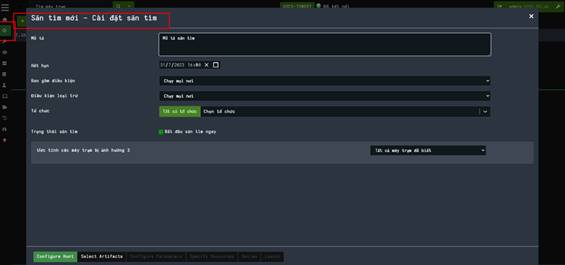

đ) Tăng cường sử dụng và khai thác hiệu quả các nền tảng hỗ trợ bảo đảm an toàn thông tin do Bộ Thông tin và Truyền thông cung cấp, gồm: Nền tảng hỗ trợ quản lý bảo đảm an toàn hệ thống thông tin theo cấp độ (https://capdo.ais.gov.vn); Nền tảng điều phối xử lý sự cố an toàn thông tin mạng quốc gia (https://irlab.vn); Nền tảng hỗ trợ điều tra số (https://df.irlab.vn).

Hướng dẫn sử dụng chi tiết các Nền tảng tại Mục V văn bản này.

4.2.3. Mạng lưới

Đăng ký tham gia mạng lưới do Trung tâm VNCERT/CC, Cục An toàn thông tin làm điều phối.

4.3.1. Hướng dẫn chung về giám sát, bảo vệ - Lớp 2

Giám sát, bảo vệ chuyên nghiệp là lớp thứ 2 trong Mô hình 4 lớp giúp cơ quan, tổ chức triển khai giải pháp giám sát, bảo vệ chuyên nghiệp cho các hệ thống thông tin thuộc phạm vi quản lý.

Một số điểm cơ quan, tổ chức cần lưu ý khi triển khai lớp giám sát, bảo vệ như sau:

- Mỗi hệ thống thông tin được xác định, phê duyệt đầy đủ các biện pháp bảo đảm an toàn hệ thống thông tin theo cấp độ. Việc triển khai Lớp 2 giám sát bảo vệ hệ thống thông tin là việc tổ chức triển khai các giải pháp nhằm đáp ứng đầy đủ các yêu cầu an toàn theo phương án được phê duyệt trong Hồ sơ đề xuất cấp độ.

- Bảo đảm về độ rộng và sâu khi triển khai giám sát, bảo vệ. Trong đó độ rộng bảo đảm toàn bộ hệ thống thông tin thuộc phạm vi quản lý được giám sát (cấp Xã, Huyện, Sở, ban, ngành đối với địa phương; các đơn vị Cục, Vụ, Trung tâm, ban quản lý… đối với các bộ, ngành); độ sâu là bảo đảm đầy đủ (1) Lớp Mạng; (2) Lớp Máy chủ; (3) Lớp Ứng dụng; (4) Lớp Thiết bị đầu cuối.

- Trong trường hợp nguồn lực hạn chế thì về độ rộng cần ưu tiên các hệ thống thông tin có cấp độ an toàn hệ thống thông tin cao trước; các hệ thống thông tin dùng chung hoặc các hệ thống cơ sở hạ tầng thông tin. Hệ thống thông tin cấp độ 3 trở lên yêu cầu giám sát đầy đủ (1) Lớp Mạng; (2) Lớp Máy chủ; (3) Lớp Ứng dụng; (4) Lớp Thiết bị đầu cuối.

- Hệ thống thông tin có các máy chủ ứng dụng cần được triển khai tập trung tại Trung tâm dữ liệu của bộ, ngành hoặc tỉnh để được giám sát, bảo vệ tập trung.

- Mỗi bộ, ngành, địa phương triển khai một Trung tâm giám sát, điều hành an toàn, an ninh mạng (SOC) theo chỉ đạo của Thủ tướng Chính phủ tại Quyết định 942/QĐ-TTg ngày 15/6/2021. Hệ thống SOC được thiết lập cho phép đơn vị chủ quản có thể nhìn được tổng thể các nguy cơ tấn công mạng đối với các hệ thống thông tin trên địa bàn, thậm chí đến từng máy tính cụ thể bên trong mỗi hệ thống. Theo phương án này, log từ các hệ thống thông tin sẽ được gửi về và được quản lý tại hệ thống quản lý tập trung tại hệ thống SOC.

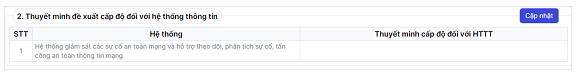

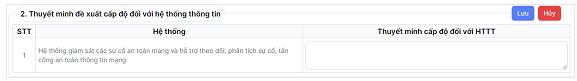

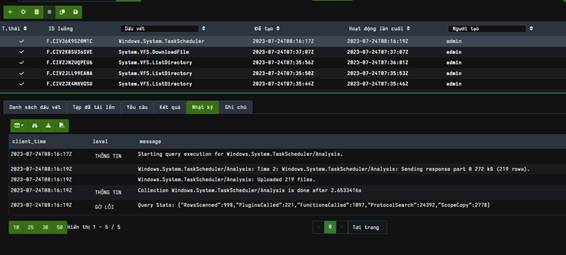

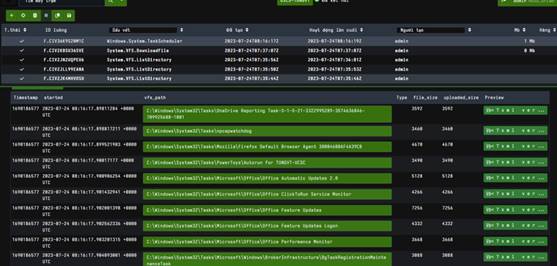

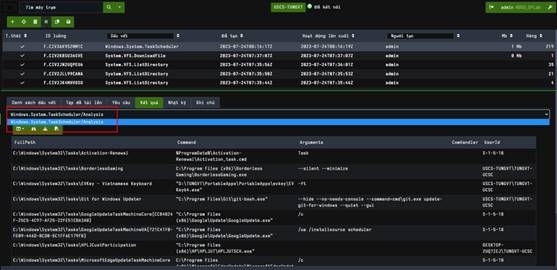

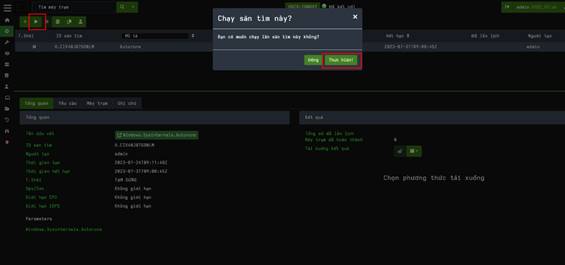

Hướng dẫn chi tiết việc thiết lập và quản lý vận hành hệ thống giám sát bao gồm các nội dung: (1) Xác định đối tượng và phạm vi giám sát; (2) Hệ thống quản lý tập trung (3) Thiết lập hệ thống giám sát; (4) Quản lý, vận hành hệ thống giám sát được hướng dẫn chi tiết tại Phụ lục 8 tài liệu hướng dẫn này.

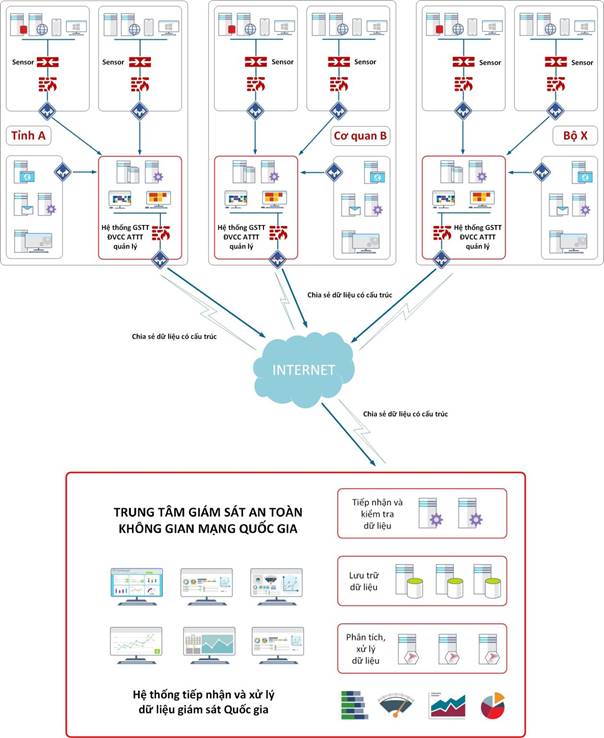

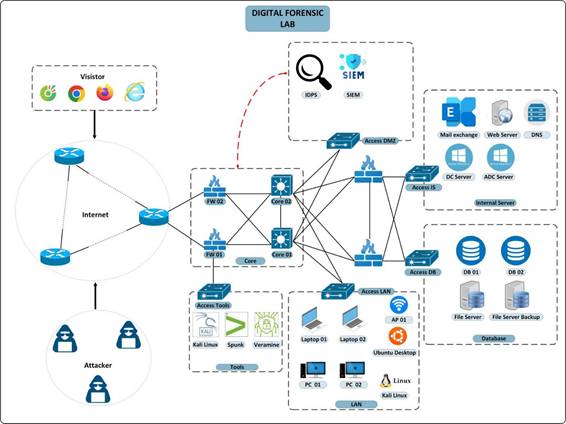

4.3.2. Mô hình triển khai giám sát bảo vệ cấp bộ, tỉnh

Theo hướng dẫn tại Mục II, mỗi bộ, tỉnh có nhiều hệ thống thông tin nhằm phân tán tại các đơn vị khác nhau như các cục, vụ, sở, quận, huyện…Nếu đầu tư hệ thống giám sát và bố trí nguồn lực để quản lý vận hành cho mỗi hệ thống này sẽ rất tốn kém và không hiệu quả do tính phân tán, không đồng bộ.

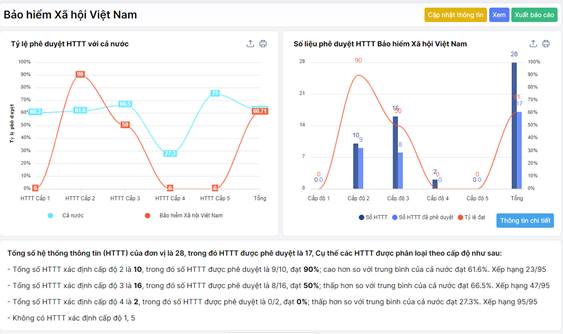

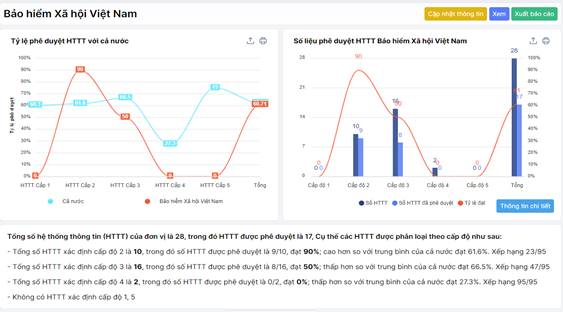

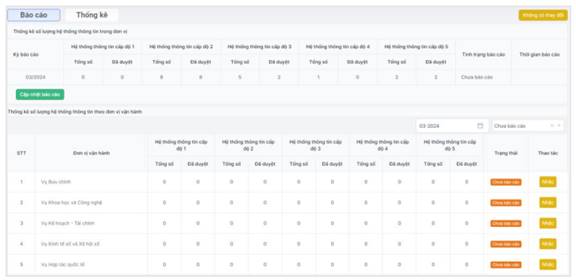

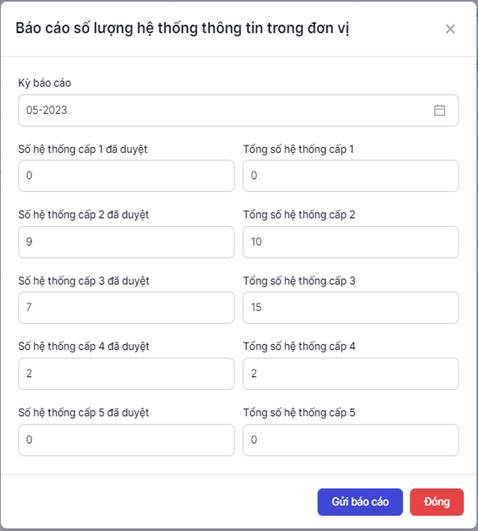

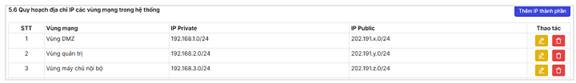

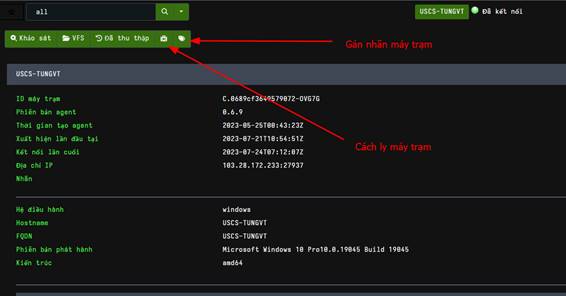

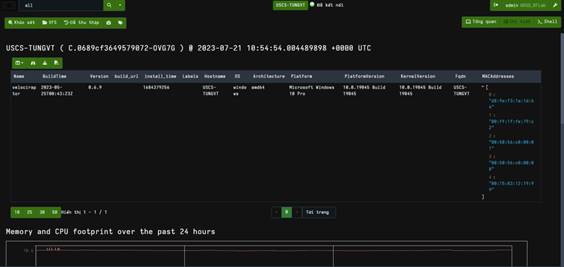

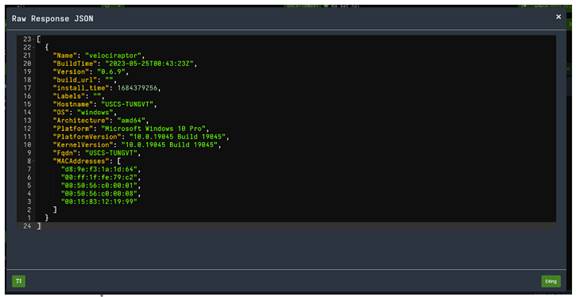

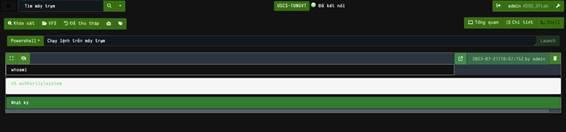

Hình 1. Mô hình tham khảo giám sát tập trung của tỉnh A

Việc triển khai hệ thống giám sát tập trung cho phép đơn vị vận hành có thể nhìn được tổng thể các nguy cơ tấn công mạng đối với các hệ thống thông tin trên địa bàn, thậm chí đến từng máy tính cụ thể bên trong mỗi hệ thống. Việc này sẽ giảm thiểu được chi phí đầu tư và tận dụng và tập trung được nguồn nhân lực có trình độ cao tập trung tại các hệ thống trung tâm.

Do đó, mỗi tỉnh có thể triển khai một hệ thống giám sát tập trung để giám sát và bảo vệ các hệ thống thông tin trên địa bàn. Theo phương án này, log từ các hệ thống thông tin sẽ được gửi về và được quản lý tại hệ thống quản lý tập trung. Hệ thống quản lý tập trung thường đặt tại trung tâm dữ liệu của tỉnh và do Sở Thông tin và Truyền thông quản lý vận hành.

Các hệ thống thông tin trên địa bàn có hai loại hình triển khai phổ biến:

a) Hệ thống cung cấp dịch vụ trực tuyến và có người sử dụng. Hệ thống này có hệ thống máy chủ để cung cấp dịch vụ và bao gồm cả mạng LAN của người sử dụng (Sở A).

Thông thường các hệ thống này đã được triển khai các hệ thống quan trắc cơ sở, có thể có hệ thống giám sát tập trung và có kết nối mạng Internet độc lập. Đối với trường hợp này, log của hệ thống quan trắc cơ sở sẽ được gửi về hệ thống giám sát tập trung theo một trong hai phương án sau:

- Trường hợp Sở A có kết nối mạng WAN về hệ thống giám sát tập trung thì log sẽ được ưu tiên gửi qua kết nối mạng này. Kết nối WAN cần ưu tiên sử dụng mạng truyền số liệu chuyên dùng (TSLCD).

- Trường hợp Sở A không có kết nối WAN thì log sẽ được gửi qua mạng Internet về hệ thống giám sát tập trung.

Để có phương án tối ưu trong việc gửi log về hệ thống giám sát tập trung, log cần được gửi tập trung về một hệ thống tại Sở A (sử dụng Syslog hoặc giải pháp tương đương) được lọc lấy thông tin cần thiết, nén và mã hóa trước khi gửi về hệ thống tập trung.

Trường hợp hệ thống của Sở A chưa có hệ thống quan trắc thì hệ thống này cần thiết lập tối thiểu cảm biến giám sát và hệ thống quản lý phần mềm phòng chống phần mềm độc hại tập trung và gửi log về hệ thống giám sát trung tâm. Cảm biến giám sát cần được thiết lập để có thể giám sát được cả hai kết nối mạng Internet và WAN.

b) Trường hợp hệ thống chỉ có mạng LAN của người sử dụng. Trường hợp này, hệ thống chỉ có máy tính của người sử dụng và có kết nối mạng Internet.

Kết nối mạng Internet có thể triển khai theo một trong hai phương án sau:

- Hệ thống có kết nối Internet độc lập và không có kết nối WAN (Huyện C). Trường hợp này log của hệ thống quan trắc cơ sở (nếu có) hoặc từ cảm biến giám sát sẽ được gửi về hệ thống giám sát tập trung qua mạng Internet. Chú ý rằng, trường hợp hệ thống có kết nối WAN thì cần ưu tiên sử dụng kết nối này để gửi log về hệ thống giám sát tập trung.

- Hệ thống không có kết nối Internet trực tiếp mà kết nối qua mạng WAN (Huyện B). Trường hợp này, cảm biến giám sát không cần thiết phải triển khai tại Huyện B mà có thể triển khai cảm biến giám sát tập trung tại cổng ra Internet tập trung của các đơn vị. Trường hợp này yêu cầu hệ thống tại các đơn vị không cấu hình NAT trên các thiết bị mạng để cho phép tại điểm giám sát, cảm biến giám sát có thể thấy được địa chỉ IP thật của mỗi máy tính trong mạng. Việc cấu hình NAT sẽ được thực hiện tại thiết bị định tuyến biên của cổng kết nối Internet tập trung.

Các máy tính trong hệ thống thông tin của Huyện B cần cài đặt phần mềm phòng, chống phần mềm độc hại và được quản lý tập trung bởi một máy tính/máy chủ bên trong hệ thống và gửi log về hệ thống giám sát tập trung.

Các hệ thống thông tin trên địa bàn tỉnh A cần ưu tiên phương án sử dụng kết nối mạng Internet qua kết nối WAN qua cổng kết nối Internet tập trung để có thể triển khai biện pháp giám sát và bảo vệ tập trung nhằm giảm thiểu chi phí đầu tư và tăng hiệu quả giám sát và bảo vệ.

Mỗi hệ thống sử dụng giải pháp phòng, chống phần mềm độc hại có chức năng quản lý tập trung và có thể kết nối, chia sẻ thông tin với hệ thống giám sát an toàn không gian mạng quốc gia.

4.3.3. Hướng dẫn giám sát bảo vệ đối với hệ thống thông tin cấp độ 1

Triển khai đầy đủ biện pháp bảo đảm an toàn thông tin yêu cầu đối với hệ thống thông tin cấp độ 1 theo quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và theo hướng dẫn dưới đây:

a) Lớp Mạng

Thiết lập cấu hình hệ thống để chia sẻ thông tin kết nối mạng (nếu thiết bị hệ thống hỗ trợ chức năng chia sẻ nhật ký hệ thống) bao gồm các thông tin: Địa chỉ IP nguồn, IP đích; Port nguồn, Port đích về hệ thống SOC.

b) Lớp Máy chủ

- Chia sẻ thông tin về mã độc phát hiện trong hệ thống (nếu phần mềm phòng, chống mã độc hỗ trợ chức năng quản lý tập trung) về hệ thống SOC.

- Thiết lập cấu hình Hệ điều hành của máy chủ cung cấp dịch vụ (nếu hệ điều hành hỗ trợ chức năng chia sẻ nhật ký hệ thống) để chia sẻ nhật ký hệ thống về hệ thống SOC.

c) Lớp Ứng dụng

Thiết lập cấu hình Ứng dụng của máy chủ cung cấp dịch vụ (nếu có) và chia sẻ nhật ký hệ thống về hệ thống SOC.

d) Lớp Thiết bị đầu cuối

Thiết lập cấu hình hệ thống để chia sẻ nhật ký hệ thống của thiết bị đầu cuối (nếu thiết bị đầu cuối hỗ trợ chức năng chia sẻ nhật ký hệ thống) về hệ thống SOC.

4.3.4. Hướng dẫn giám sát bảo vệ đối với hệ thống thông tin cấp độ 2

Triển khai đầy đủ biện pháp bảo đảm an toàn thông tin yêu cầu đối với hệ thống thông tin cấp độ 2 theo quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và theo hướng dẫn dưới đây:

a) Lớp Mạng

Thiết lập cấu hình hệ thống để chia sẻ nhật ký hệ thống liên quan đến quản lý truy cập và phòng, chống xâm nhập (nếu thiết bị hệ thống hỗ trợ chức năng chia sẻ nhật ký hệ thống) về hệ thống SOC.

b) Lớp Máy chủ

- Chia sẻ thông tin về mã độc phát hiện trong hệ thống (nếu phần mềm phòng, chống mã độc hỗ trợ chức năng quản lý tập trung) về hệ thống SOC;

- Khuyến nghị cài đặt phần mềm Phát hiện và phản ứng sự cố an toàn thông tin trên thiết bị đầu cuối cho các máy chủ cung cấp dịch vụ và kết nối, chia sẻ, quản lý tập trung tại hệ thống SOC;

- Thiết lập cấu hình Hệ điều hành máy chủ (nếu hệ điều hành hỗ trợ chức năng chia sẻ nhật ký hệ thống) để chia sẻ nhật ký hệ thống về hệ thống SOC.

c) Lớp Ứng dụng

- Thiết lập cấu hình Ứng dụng của máy chủ cung cấp dịch vụ (nếu có) và chia sẻ nhật ký hệ thống về hệ thống SOC;

- Cấu hình tường lửa ứng dụng web (nếu có) để chia sẻ nhật ký hệ thống về hệ thống SOC.

c) Lớp Thiết bị đầu cuối

Thiết lập cấu hình hệ thống để chia sẻ nhật ký hệ thống của thiết bị đầu cuối (nếu thiết bị đầu cuối hỗ trợ chức năng chia sẻ nhật ký hệ thống) về hệ thống SOC.

4.3.5. Hướng dẫn giám sát bảo vệ đối với hệ thống thông tin cấp độ 3

Triển khai đầy đủ biện pháp bảo đảm an toàn thông tin yêu cầu đối với hệ thống thông tin cấp độ 3 theo quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và theo hướng dẫn dưới đây:

a) Lớp Mạng

- Thiết lập cấu hình hệ thống để chia sẻ nhật ký hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung. Nhật ký hệ thống chia sẻ bao gồm các yêu cầu: (1) Đáp ứng yêu cầu tại Mục 7.2.1.4 TCVN 11930:2017; (2) Nhật ký hệ thống phòng chống xâm nhập; (3) Nhật ký hệ thống phòng chống mã độc trên môi trường mạng; (4) Phòng, chống xâm nhập và phòng chống mã độc trên môi trường mạng;

- Chia sẻ nhật ký hệ thống của hệ thống Phòng, chống tấn công từ chối dịch vụ (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Thiết lập cấu hình hệ thống của sản phẩm Giám sát hệ thống thông tin tập trung (nếu có) để quản lý tập trung toàn bộ thiết bị mạng, thiết bị bảo mật, máy chủ, ứng dụng; Chia sẻ nhật ký của sản phẩm Giám sát hệ thống thông tin tập trung về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung.

- Thiết lập cấu hình hệ thống của hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung để quản lý tập trung nhật ký hệ thống của toàn bộ thiết bị mạng, thiết bị bảo mật, máy chủ, ứng dụng;

- Chia sẻ nhật ký hệ thống của sản phẩm Quản lý và phân tích sự kiện an toàn thông tin tập trung về hệ thống SOC; Trường hợp hệ thống SOC được triển khai trên hạ tầng dùng chung của Trung tâm dữ liệu thì hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung là một hợp phần của hệ thống SOC.

b) Lớp Máy chủ

- Chia sẻ thông tin về mã độc phát hiện trong hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống Phát hiện và phản ứng sự cố an toàn thông tin trên thiết bị đầu cuối (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Thiết lập cấu hình Hệ điều hành của máy chủ cung cấp dịch vụ (nếu có) để chia sẻ nhật ký hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung. Nhật ký hệ thống chia sẻ đáp ứng yêu cầu tại Mục 7.2.2.3 TCVN 11930:2017.

c) Lớp Ứng dụng

- Cấu hình tường lửa ứng dụng web (nếu có) để chia sẻ nhật ký hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Thiết lập cấu hình Ứng dụng của máy chủ cung cấp dịch vụ (nếu có) và chia sẻ nhật ký hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung. Nhật ký hệ thống chia sẻ đáp ứng yêu cầu tại Mục 7.2.3.3 TCVN 11930:2017;

- Chia sẻ nhật ký hệ thống của hệ thống Tường lửa cơ sở dữ liệu (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống bảo đảm an toàn thông tin cho hệ thống thư điện tử (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống Phòng, chống thất thoát dữ liệu (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung.

d) Lớp Thiết bị đầu cuối

- Chia sẻ nhật ký hệ thống của hệ thống Quản lý truy cập lớp mạng (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung.

- Thiết lập cấu hình hệ thống để chia sẻ nhật ký hệ thống của thiết bị đầu cuối (nếu thiết bị đầu cuối hỗ trợ chức năng chia sẻ nhật ký hệ thống) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung.

4.3.6. Hướng dẫn giám sát bảo vệ đối với hệ thống thông tin cấp độ 4

Triển khai đầy đủ biện pháp bảo đảm an toàn thông tin yêu cầu đối với hệ thống thông tin cấp độ 4 theo quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và theo hướng dẫn dưới đây:

a) Lớp Mạng

- Thiết lập cấu hình hệ thống để chia sẻ nhật ký hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung. Nhật ký hệ thống chia sẻ bao gồm các yêu cầu: (1) Đáp ứng yêu cầu tại Mục 8.2.1.4 TCVN 11930:2017; (2) Nhật ký hệ thống phòng chống xâm nhập; (3) Nhật ký hệ thống phòng chống mã độc trên môi trường mạng; (4) Phòng, chống xâm nhập và phòng chống mã độc trên môi trường mạng;

- Chia sẻ nhật ký hệ thống của hệ thống Phòng, chống tấn công từ chối dịch vụ (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống Phòng, chống tấn công từ chối dịch vụ (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống Quản lý tài khoản đặc quyền (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Thiết lập cấu hình hệ thống của sản phẩm Giám sát hệ thống thông tin tập trung (nếu có) để quản lý tập trung toàn bộ thiết bị mạng, thiết bị bảo mật, máy chủ, ứng dụng; Chia sẻ nhật ký của sản phẩm Giám sát hệ thống thông tin tập trung về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung.

- Thiết lập cấu hình hệ thống của hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung để quản lý tập trung nhật ký hệ thống của toàn bộ thiết bị mạng, thiết bị bảo mật, máy chủ, ứng dụng;

- Chia sẻ nhật ký hệ thống của sản phẩm Quản lý và phân tích sự kiện an toàn thông tin tập trung về hệ thống SOC; Trường hợp hệ thống SOC được triển khai trên hạ tầng dùng chung của Trung tâm dữ liệu thì hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung là một hợp phần của hệ thống SOC.

b) Lớp Máy chủ

- Chia sẻ thông tin về mã độc phát hiện trong hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống Phát hiện và phản ứng sự cố an toàn thông tin trên thiết bị đầu cuối (nếu có) vệ hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Thiết lập cấu hình Hệ điều hành của máy chủ cung cấp dịch vụ (nếu có) để chia sẻ nhật ký hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung. Nhật ký hệ thống chia sẻ đáp ứng yêu cầu tại Mục 8.2.2.3 TCVN 11930:2017.

c) Lớp Ứng dụng

- Cấu hình tường lửa ứng dụng web (nếu có) để chia sẻ nhật ký hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Thiết lập cấu hình Ứng dụng của máy chủ cung cấp dịch vụ (nếu có) và chia sẻ nhật ký hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung. Nhật ký hệ thống chia sẻ đáp ứng yêu cầu tại Mục 8.2.3.3 TCVN 11930:2017;

- Chia sẻ nhật ký hệ thống của hệ thống Tường lửa cơ sở dữ liệu (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống bảo đảm an toàn thông tin cho hệ thống thư điện tử (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống Phòng, chống thất thoát dữ liệu (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung.

d) Lớp Thiết bị đầu cuối

- Chia sẻ nhật ký hệ thống của hệ thống Quản lý truy cập lớp mạng (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung.

- Thiết lập cấu hình hệ thống để chia sẻ nhật ký hệ thống của thiết bị đầu cuối (nếu thiết bị đầu cuối hỗ trợ chức năng chia sẻ nhật ký hệ thống) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung.

4.3.7. Hướng dẫn giám sát bảo vệ đối với hệ thống thông tin cấp độ 5

Triển khai đầy đủ biện pháp bảo đảm an toàn thông tin yêu cầu đối với hệ thống thông tin cấp độ 5 theo quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và theo hướng dẫn dưới đây:

a) Lớp Mạng

- Thiết lập cấu hình hệ thống để chia sẻ nhật ký hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung. Nhật ký hệ thống chia sẻ bao gồm các yêu cầu: (1) Đáp ứng yêu cầu tại Mục 9.2.1.4 TCVN 11930:2017; (2) Nhật ký hệ thống phòng chống xâm nhập; (3) Nhật ký hệ thống phòng chống mã độc trên môi trường mạng; (4) Phòng, chống xâm nhập và phòng chống mã độc trên môi trường mạng;

- Chia sẻ nhật ký hệ thống của hệ thống Phòng, chống tấn công từ chối dịch vụ (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống Phòng, chống tấn công từ chối dịch vụ (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống Quản lý tài khoản đặc quyền (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Thiết lập cấu hình hệ thống của sản phẩm Giám sát hệ thống thông tin tập trung (nếu có) để quản lý tập trung toàn bộ thiết bị mạng, thiết bị bảo mật, máy chủ, ứng dụng; Chia sẻ nhật ký của sản phẩm Giám sát hệ thống thông tin tập trung về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Thiết lập cấu hình hệ thống của hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung để quản lý tập trung nhật ký hệ thống của toàn bộ thiết bị mạng, thiết bị bảo mật, máy chủ, ứng dụng;

- Chia sẻ nhật ký hệ thống của sản phẩm Quản lý và phân tích sự kiện an toàn thông tin tập trung về hệ thống SOC; Trường hợp hệ thống SOC được triển khai trên hạ tầng dùng chung của Trung tâm dữ liệu thì hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung là một hợp phần của hệ thống SOC.

b) Lớp Máy chủ

- Chia sẻ thông tin về mã độc phát hiện trong hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống Phát hiện và phản ứng sự cố an toàn thông tin trên thiết bị đầu cuối (nếu có) vệ hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Thiết lập cấu hình Hệ điều hành của máy chủ cung cấp dịch vụ (nếu có) để chia sẻ nhật ký hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung. Nhật ký hệ thống chia sẻ đáp ứng yêu cầu tại Mục 9.2.2.3 TCVN 11930:2017.

c) Lớp Ứng dụng

- Cấu hình tường lửa ứng dụng web (nếu có) để chia sẻ nhật ký hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Thiết lập cấu hình Ứng dụng của máy chủ cung cấp dịch vụ (nếu có) và chia sẻ nhật ký hệ thống về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung. Nhật ký hệ thống chia sẻ đáp ứng yêu cầu tại Mục 9.2.3.3 TCVN 11930:2017;

- Chia sẻ nhật ký hệ thống của hệ thống Tường lửa cơ sở dữ liệu (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống bảo đảm an toàn thông tin cho hệ thống thư điện tử (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung;

- Chia sẻ nhật ký hệ thống của hệ thống Phòng, chống thất thoát dữ liệu (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung.

d) Lớp Thiết bị đầu cuối

- Chia sẻ nhật ký hệ thống của hệ thống Quản lý truy cập lớp mạng (nếu có) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung.

- Thiết lập cấu hình hệ thống để chia sẻ nhật ký hệ thống của thiết bị đầu cuối (nếu thiết bị đầu cuối hỗ trợ chức năng chia sẻ nhật ký hệ thống) về hệ thống Quản lý và phân tích sự kiện an toàn thông tin tập trung.

4.3.8. Hướng dẫn triển khai Trung tâm điều hành an toàn mạng SOC

a) Hướng dẫn triển khai hệ thống SOC

Như đã được hướng dẫn ở trên, mỗi bộ, ngành, địa phương triển khai một Trung tâm SOC theo chỉ đạo của Thủ tướng Chính phủ tại Quyết định 942/QĐ- TTg ngày 15/6/2021. Hệ thống SOC được thiết lập để giám sát, bảo vệ tập trung các hệ thống thông tin thuộc phạm vi quản lý của mỗi bộ, ngành, địa phương.

Các hệ thống thuộc phạm vi quản lý của bộ, ngành, địa phương yêu cầu triển khai đầy đủ các biện phạm bảo vệ theo quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và thiết lập cấu hình hệ thống để kết nối, chia sẻ dữ liệu về hệ thống SOC để giám sát, bảo vệ tập trung mà không cần thiết lập hệ thống SOC cho riêng hệ thống của mình.

Hệ thống SOC thuộc loại hình hệ thống cơ sở hạ tầng thông tin. Hệ thống SOC khi triển khai giám sát, bảo vệ tập trung cho các hệ thống thông tin thuộc bộ, ngành, địa phương có cấp độ an toàn thông tin tối thiểu cấp độ 3. Do đó, hệ thống SOC phải triển khai đầy đủ các biện phạm bảo vệ theo quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT và bổ sung các thành phần để giám sát, bảo vệ tập trung các hệ thống thông tin khác.

Hệ thống SOC có thể được triển khai theo một số phương án tùy thuộc vào hiện trạng hiện có của mỗi bộ, ngành, địa phương như sau:

Trường hợp, bộ, ngành, địa phương đã có Trung tâm dữ liệu (TTDL) thì hệ thống SOC nên được triển khai trên hệ thống TTDL và coi như một hệ thống hợp phần của TTDL và bổ sung các phương án giám sát, bảo vệ để đáp ứng các yêu cầu kỹ thuật được hướng dẫn tại văn bản này. Tuy nhiên, khi triển khai theo phương án này thì yêu cầu đơn vị vận hành phải có đủ năng lực để vận hành, khai thác hiệu quả của hệ thống SOC.

Trong trường hợp cơ quan, tổ chức chưa triển khai TTDL hoặc đơn vị vận hành không đủ năng lực vận hành, khai thác hiệu quả hệ thống SOC thì có thể xem xét phương án triển khai SOC theo hình thức thuê dịch vụ. Trong trường hợp này, bên cung cấp dịch vụ sẽ cung cấp hạ tầng và giải pháp. Bên sử dụng chỉ đầu tư các thành phần đầu cuối cơ bản như màn hình, máy tính quản trị và cơ sở hạ tầng liên quan để phục vụ việc thực hiện quản lý, vận hành SOC từ xa.

Yêu cầu về năng lực đối với bên cung cấp dịch vụ SOC cơ quan, tổ chức có thể kham khảo tại tại Quyết định 1356/QĐ-BTTTT ngày 07/7/2022 Ban hành Tiêu chí đánh giá giải pháp, dịch vụ Trung tâm giám sát điều hành an toàn, an ninh mạng (SOC).

Mô hình triển khai được hướng dẫn tại Mục 4.3.2 hướng dẫn này.

Cơ quan, tổ chức cần ưu tiên lựa chọn giải pháp do doanh nghiệp Việt Nam làm chủ về công nghệ, sử dụng dịch vụ của các doanh nghiệp trong nước đáp ứng các yêu cầu kỹ thuật theo quy định, theo chỉ đạo của Thủ tướng Chính phủ tại điểm đ, Khoản 1 Chỉ thị số 14/CT-TTg ngày 07/6/2019.

b) Yêu cầu đối với hệ thống SOC

i. Yêu cầu về bảo đảm an toàn hệ thống thông tin theo cấp độ

- Hệ thống SOC được xác định cấp độ, xây dựng, thẩm định và phê duyệt Hồ sơ đề xuất cấp độ theo quy định;

- Hệ thống SOC được triển khai đầy đủ phương án bảo vệ theo quy định tại Điều 9, Điều 10 Thông tư 12/2022/TT-BTTTT.

ii. Yêu cầu đối với thành phần giám sát, bảo vệ của hệ thống SOC

Các giải pháp sử dụng trong hệ thống SOC được khuyến nghị sử dụng các giải pháp đáp ứng các yêu cầu kỹ thuật đối với sản phẩm tương ứng do Bộ Thông tin và Truyền thông ban hành.

iii. Có sản phẩm Quản lý và phân tích sự kiện an toàn thông tin – SIEM, đáp ứng các yêu cầu sau:

Giải pháp SIEM triển khai phải bảo đảm năng lực thu thập và quản lý nhật ký hệ thống của toàn bộ các nguồn log gửi về từ các hệ thống thông tin trên địa bàn hoặc thuộc phạm vi quản lý.

Nhật ký hệ thống bao gồm đầy đủ log của thiết bị mạng, thiết bị bảo mật. máy chủ, ứng dụng của hệ thống SOC và các hệ thống được giám sát, bảo vệ bởi hệ thống SOC;

iv. Có sản phẩm Phòng, chống xâm nhập lớp mạng – NIPS, đáp ứng các yêu cầu sau:

Giải pháp NIPS được triển khai tại hệ thống SOC để bảo vệ hệ thống SOC theo các quy định về bảo đảm an toàn hệ thống thông tin theo cấp độ;