Tiêu chuẩn quốc gia TCVN 12210:2018 (ISO/IEC TR 19791:2010) về Công nghệ thông tin - Các kỹ thuật an toàn - Đánh giá an toàn hệ thống vận hành

Tiêu chuẩn quốc gia TCVN 12210:2018 (ISO/IEC TR 19791:2010) về Công nghệ thông tin - Các kỹ thuật an toàn - Đánh giá an toàn hệ thống vận hành

| Số hiệu: | TCVN12210:2018 | Loại văn bản: | Tiêu chuẩn Việt Nam |

| Nơi ban hành: | *** | Người ký: | *** |

| Ngày ban hành: | 01/01/2018 | Ngày hiệu lực: | Đã biết |

| Ngày công báo: | Đang cập nhật | Số công báo: | Đang cập nhật |

| Tình trạng: | Đã biết |

| Số hiệu: | TCVN12210:2018 |

| Loại văn bản: | Tiêu chuẩn Việt Nam |

| Nơi ban hành: | *** |

| Người ký: | *** |

| Ngày ban hành: | 01/01/2018 |

| Ngày hiệu lực: | Đã biết |

| Ngày công báo: | Đang cập nhật |

| Số công báo: | Đang cập nhật |

| Tình trạng: | Đã biết |

|

CNTT |

Information Technology (IT) |

Công nghệ thông tin (CNTT) |

|

COTS |

Commercial Off The Shelf |

Sản phẩm thương mại có sẵn |

|

OSF |

Operational Security Functionality |

Chức năng an toàn vận hành |

|

SP |

Special Publication |

Ấn phẩm đặc biệt |

|

SPP |

System Protection Profile |

Hồ sơ bảo vệ hệ thống |

|

SSA |

System Security Assurance |

Đảm bảo an toàn hệ thống |

|

SSF |

System Security Functionality |

Chức năng an toàn hệ thống |

|

SST |

System Security Target |

Đích an toàn hệ thống |

|

STOE |

System Target of Evaluation |

Đích đánh giá hệ thống |

Từ điều 1 đến điều 4 giới thiệu về tiêu chuẩn, các tài liệu viện dẫn và các thuật ngữ, định nghĩa được sử dụng trong tiêu chuẩn này.

Điều 5 trình bày tổng quan các nội dung của tiêu chuẩn.

Điều 6, Phương pháp tiếp cận kỹ thuật, mô tả các phương pháp kỹ thuật đánh giá hệ thống vận hành.

Điều 7, Mở rộng các khái niệm đánh giá của tiêu chuẩn TCVN 8709 cho các hệ thống vận hành, mô tả cách mở rộng các khái niệm đánh giá của TCVN 8709 để đánh giá hệ thống vận hành.

Điều 8, Mối quan hệ với các tiêu chuẩn an toàn thông tin hiện có, mô tả mối quan hệ giữa tiêu chuẩn này và các tiêu chuẩn an toàn thông tin khác được sử dụng trong quá trình phát triển.

Điều 9, Đánh giá các hệ thống vận hành, bao gồm các yêu cầu về đặc tả các vấn đề an toàn, mục tiêu an toàn, các yêu cầu về an toàn, các nội dung của một SST và đánh giá lại SST theo định kỳ để đánh giá hệ thống vận hành.

Phụ lục A, Đích an toàn và hồ sơ bảo vệ hệ thống vận hành, định nghĩa những đặc tả yêu cầu an toàn cần thiết cho các hệ thống vận hành.

Phụ lục B, Những yêu cầu về kiểm soát chức năng hệ thống vận hành, định nghĩa các yêu cầu chức năng an toàn bổ sung cần thiết cho các hệ thống vận hành.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

6.1 Bản chất của hệ thống vận hành

Trong tiêu chuẩn này, hệ thống vận hành được định nghĩa là một hệ thống thông tin bao gồm cả khía cạnh phi CNTT, nó được xét trong bối cảnh môi trường vận hành của nó.

Rất nhiều hệ thống vận hành có bản chất phức tạp, nó được tạo thành do kết hợp nhiều phân hệ mà một phần thuộc quyền sở hữu riêng và khác thường về bản chất, một phần được tạo ra do sử dụng những sản phẩm chung được tích hợp sẵn. Chúng tương tác với các hệ thống khác và phụ thuộc vào những hệ thống khác. Một hệ thống vận hành thường được dựng nên bằng cách sử dụng nhiều thành phần của nhiều nhà cung cấp. Những thành phần này có thể được người tích hợp để tạo thành hệ thống vận hành mà không cần thực hiện bất kỳ chức năng phát triển nào, chỉ là cấu hình và liên kết các thành phần với nhau.

Tuy nhiên, những hệ thống vận hành tiêu biểu thường:

- Nằm dưới sự kiểm soát của một thực thể duy nhất, đó là chủ sở hữu hệ thống vận hành;

- Được xây dựng dựa trên những nhu cầu cụ thể cho một loại hình hoạt động cụ thể;

- Thay đổi thường xuyên; hoặc về thiết lập kỹ thuật và/hoặc về những yêu cầu vận hành;

- Chứa một số tượng đáng kể (hoặc thậm chí rất lớn) những thành phần;

- Có chứa những thành phần được tích hợp sẵn mà có một số lượng lớn những thay thế cấu hình;

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

- Chứa những thành phần có những mức độ và những kiểu đảm bảo đảm an toàn khác nhau.

6.2 Thiết lập an toàn hệ thống vận hành

Những sản phẩm an toàn thường góp phần quan trọng đối với an toàn hệ thống vận hành, thực tế việc sử dụng những sản phẩm được đánh giá theo TCVN 8709 có thể thích hợp trong việc xây dựng một hệ thống vận hành an toàn. Tuy nhiên, vấn đề an toàn trong những hệ thống vận hành không chỉ là vấn đề liên quan đến sản phẩm mà còn là vấn đề liên quan đến hệ thống vận hành trong một môi trường vận hành có thực, chẳng hạn như ứng dụng bản sửa lỗi kém, việc thiết lập những thông số kiểm soát truy cập kém hoặc những quy tắc bảo vệ của bức tường lửa kém, việc liên kết những tập tin thư mục kém, vv... Hơn nữa, đối với trường hợp của một mạng lưới, mức độ an toàn của một hệ thống vận hành được nối mạng có thể liên quan đến những hệ thống vận hành khác mà phải kết nối với nó.

Tiêu chuẩn này được dựa trên phương pháp tiếp cận ba bước để thiết lập mức an toàn cần thiết cho một hệ thống vận hành:

a) Đánh giá rủi ro, để xác định nhũng rủi ro về an toàn đối với một hệ thống;

b) Giảm thiểu rủi ro, để chống lại hoặc loại bỏ những rủi ro về an toàn bằng cách lựa chọn, áp dụng và đánh giá những biện pháp kiểm soát an toàn;

c) Công nhận, để xác nhận rằng những rủi ro còn tồn tại trong hệ thống sau khi đã áp dụng những biện pháp kiểm soát sẽ phù hợp với hệ thống được sử dụng trong môi trường vận hành của nó.

Quá trình ba bước này được thể hiện trong Hình 1 dưới đây:

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Tiêu chuẩn này chỉ xét đến bước giữa của quá trình ba bước, đó là giảm thiểu rủi ro thông qua việc lựa chọn, áp dụng và đánh giá những biện pháp kiểm soát an toàn. Để làm điều này, phải sử dụng một phương pháp đánh giá an toàn dựa trên mô hình đánh giá an toàn đối với những biện pháp kiểm soát an toàn CNTT được định nghĩa trong TCVN 8709 nhưng phải được mở rộng để giải quyết được tất cả những loại kiểm soát an toàn.

Những biện pháp kỹ thuật và phương pháp đánh giá rủi ro không thuộc phạm vi của tiêu chuẩn này. Để biết thêm thông tin về đánh giá rủi ro, xem TCVN 10295:2014 [1]. Những biện pháp kỹ thuật và những mô hình công nhận trở thành trách nhiệm quản lý cũng không thuộc phạm vi của tiêu chuẩn này. Để biết thêm thông tin, xem NIST SP 800-37 [2].

Mô hình đánh giá an toàn của TCVN 8709 không xét đến môi trường vận hành xung quanh phần CNTT của hệ thống thông tin. Môi trường vận hành được coi là giả định khi đánh giá theo TCVN 8709. nhưng không thể coi nhẹ đối với hệ thống vận hành. Thông thường, những hệ thống vận hành phụ thuộc vào những biện pháp an toàn phi CNTT, ví dụ như những biện pháp mang tính chất hành chính hoặc vật lý. Do đó, cần phải xác định cách để diễn tả và đánh giá những yêu cầu và những biện pháp kiểm soát này, bằng việc mở rộng tiêu chí đánh giá theo TCVN 8709. Tiêu chuẩn này mở rộng TCVN 8709 để thực hiện điều này. Những mở rộng không bị giới hạn, bao gồm:

a) Xác định vị trí đánh giá an toàn trong hệ phương pháp luận để đánh giá an toàn hệ thống vận hành kể cả môi trường vận hành của chúng.

b) Phương pháp luận để xác định cấu trúc bên trong của hệ thống vận hành, bao gồm chi tiết về những giao diện bên trong và những giao diện bên ngoài để hiểu được cách thức những phần khác nhau của hệ thống vận hành hoạt động tương tác với nhau.

c) Danh mục những tiêu chí đảm bảo diễn tả những mở rộng về phạm vi đánh giá (xem Phụ lục A).

d) Danh mục những tiêu chí chức năng diễn tả những biện pháp kiểm soát an toàn vận hành bổ sung (xem Phụ lục B).

e) Danh mục những tiêu chí đảm bảo diễn tả những nhiệm vụ đánh giá bổ sung cần thiết để đánh giá các hệ thống vận hành (xem Phụ lục C).

f) Danh mục những hoạt động đánh giá diễn tả những hoạt động bổ sung cần thiết để đánh giá các hệ thống vận hành (xem Phụ lục D).

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Đánh giá hệ thống vận hành cần phải có một đánh giá rủi ro trước đó để nhận biết được những rủi ro an toàn đối với một hệ thống vận hành, và xác định được những rủi ro không thể chấp nhận được và phải được giảm bớt hoặc loại bỏ thông qua những biện pháp kiểm soát kỹ thuật và những biện pháp kiểm soát vận hành. Tiếp đến, phải bao gồm những bước sau:

a) Thiết lập những mục tiêu an toàn cho hệ thống vận hành sẽ giảm bớt những rủi ro không thể chấp nhận đến một mức có thể chấp nhận được

b) Lựa chọn và xác định những biện pháp kiểm soát an toàn kỹ thuật và kiểm soát vận hành đáp ứng được những mục tiêu an toàn đối với hệ thống vận hành, có tính đến những biện pháp kiểm soát để tồn tại.

c) Xác định những yêu cầu đảm bảo cụ thể, hợp lý cho cả kiểm soát kỹ thuật và kiểm soát vận hành để có được mức độ tin cậy cần thiết để hệ thống vận hành đáp ứng được những mục tiêu an toàn của nó.

d) Ghi lại những quyết định được thực hiện trong đích an toàn hệ thống (SST).

e) Đánh giá hệ thống vận hành thực tế để thấy được việc tuân thủ với SST.

f) Định kỳ đánh giá lại những rủi ro về an toàn đối với hệ thống vận hành và khả năng đối phó của hệ thống vận hành đối với những rủi ro đó.

Mặc dù mô hình này là mở rộng của mô hình được trình bày trong TCVN 8709, nhưng nó có sự nhất quán với mô hình đó vì thế những kết quả đánh giá theo TCVN 8709 có thể tái sử dụng được.

6.3 An toàn đối với vòng đời của hệ thống vận hành

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

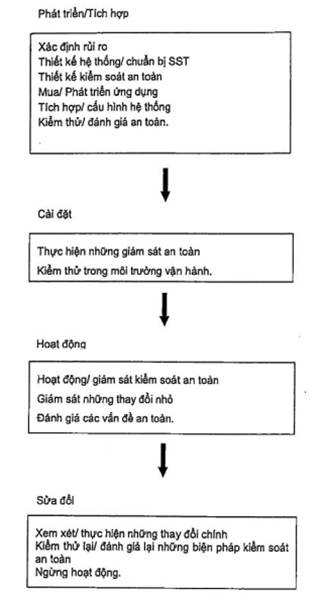

Vòng đời của một hệ thống vận hành gồm 4 giai đoạn, đó là giai đoạn phát triển/tích hợp, giai đoạn cài đặt, giai đoạn hoạt động của hệ thống và giai đoạn sửa đổi. Những biện pháp kiểm soát an toàn hệ thống vận hành phải được đánh giá trong suốt vòng đời của hệ thống. Những giai đoạn này được trình bày ở Hình 2 dưới đây.

Hình 2 - An toàn đối với vòng đời của hệ thống vận hành

6.3.2 Giai đoạn phát triển/ tích hợp

Trong giai đoạn phát triển/tích hợp, hoạt động đảm bảo an toàn đầu tiên là xác định những rủi ro đối với hệ thống vận hành. Những rủi ro này là những rủi ro không thể chấp nhận và phải được giảm bớt hoặc loại bỏ bằng những bài đo an toàn được tạo sẵn trong hệ thống. Sau khi đánh giá rủi ro và xác định được những rủi ro đã được loại bỏ, nhân viên có thẩm quyền của tổ chức, tổ chức chứng nhận phải xem xét những rủi ro còn tồn tại dự kiến, tổng những rủi ro còn tồn tại, và xác nhận rằng chúng có thể chấp nhận được không.

Tiếp đến là thiết kế hệ thống vận hành, bao gồm việc sử dụng sản phẩm phần cứng và phần mềm, tài sản vật lý quy định, những chương trình ứng dụng nghiệp vụ cần thiết và những biện pháp kiểm soát an toàn kỹ thuật quy định. Việc thiết kế hệ thống vận hành phải được ghi vào SST. SST sẽ bao gồm phần mô tả những yêu cầu an toàn hệ thống, kể cả rủi ro đã được đối phó và những mục tiêu an toàn đã được thực hiện bằng những biện pháp kiểm soát kỹ thuật và những biện pháp kiểm soát vận hành. Danh mục những biện pháp kiểm soát kỹ thuật và kiểm soát vận hành được ghi trong SST sẽ đại diện cho một bản thuyết minh những mục tiêu an toàn hệ thống.

Các mục tiêu an toàn cần được quy định trong SST để giải quyết những rủi ro được xác định là những rủi ro không thể chấp nhận. SST sẽ xác định những yêu cầu an toàn mà hoàn toàn đáp ứng được những mục tiêu an toàn mà không có bất kỳ bổ sung hoặc thiếu sót nào. Tài liệu thiết kế hệ thống vận hành cần quy định những biện pháp đối phó an toàn rõ ràng đối với hệ thống vận hành mà đáp ứng tất cả những yêu cầu an toàn đã quy định trong SST. Những biện pháp đối phó có thể là những chức năng an toàn, những phương tiện, những thủ tục hoặc những quy định về an toàn. Những biện pháp đối phó phải được kiểm soát, quản lý và được áp dụng một cách thích hợp đối với hệ thống vận hành. Những biện pháp đối phó an toàn được thực hiện mà không cần sửa đổi, loại bỏ hoặc trái bổ sung trái phép nào. Việc thực hiện những biện pháp đối phó phải được xác minh bằng việc kiểm thử hệ thống hoặc kiểm tra tài liệu. Hoạt động của những biện pháp đối phó an toàn cần phải được mô tả đầy đủ trong những tài liệu hướng dẫn.

Để đạt được hiệu quả, các yêu cầu an toàn đã được lựa chọn sẽ giảm bớt tất cả những rủi ro về an toàn được xác định là không thể chấp nhận được đến mức có thể chấp nhận như những rủi ro còn tồn tại. Mỗi biện pháp đối phó an toàn phải hoạt động hiệu quả khi kết hợp với biện pháp đối phó khác để đáp ứng toàn bộ những yêu cầu an toàn cho hệ thống vận hành. Độ mạnh của những cơ chế an toàn phải đủ để phù hợp với khả năng tấn công dự kiến. Việc khảo sát hoặc phân tích những điểm yếu và việc kiểm thử thâm nhập có thể được yêu cầu với khả năng tấn công dự kiến.

Người đánh giá cần phải tham gia vào giai đoạn phát triển/tích hợp, đây là giai đoạn đầu trong vòng đời của hệ thống để thuận tiện cho việc nắm bắt hệ thống và môi trường dự định của nó, cũng như để chuẩn bị đầu vào từ xem xét những tài liệu thiết kế và để chuẩn bị hướng dẫn đánh giá và tài liệu hướng dẫn được sử dụng như một phần của bằng chứng đảm bảo. Lý tưởng là SST đầy đủ phải được đánh giá sơ bộ để xác nhận rằng không có những bất đồng hoặc thiếu sót trong những yêu cầu an toàn và những biện pháp kiểm soát đã đề xuất.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Tiếp theo là kiểm thử việc tích hợp, hệ thống vận hành nên được kiểm thử an toàn như phần kiểm thử xác minh những yêu cầu của nhà phát triển. Thông thường, những biện pháp kiểm soát an toàn hệ thống như kiểm soát truy cập có thể được người phát triển xác minh trước khi phát triển tại vị trí hoạt động. Việc kiểm thử những biện pháp kiểm soát an toàn (cả kiểm soát an toàn kỹ thuật và kiểm soát an toàn vận hành) sẽ bị hoãn lại cho đến khi hệ thống được cài đặt xong trong môi trường vận hành dự định của nó. Việc kiểm thử xác minh sẽ xác nhận độ mạnh của cơ chế bảo mật cũng như những hoạt động chính xác của những biện pháp kiểm soát an toàn.

Cuối cùng là đánh giá hệ thống vận hành. Việc đánh giá sẽ xác nhận những rủi ro đã được trình bày chi tiết trong SST phải được đối phó bằng những biện pháp kiểm soát an toàn được hệ thống giải quyết ở mức có thể chấp nhận được. Kết quả của việc đánh giá là xác nhận tính độc lập với chủ sở hữu hệ thống.

Báo cáo chứng nhận sẽ liệt kê bất kỳ điểm yếu nào được tìm thấy trong khi đánh giá và sẽ xác định bất kỳ những hành động nào được khuyến nghị. Sau đó, chủ sở hữu hệ thống sẽ chuẩn bị một kế hoạch hành động khắc phục để giảm bớt hoặc loại bỏ những điểm yếu đã được xác định. Kết quả của việc xác nhận hệ thống sẽ được gửi đến tổ chức chứng nhận để xác định rằng rủi ro còn tồn tại thực tế đối với những hoạt động và tài sản hệ thống là có thể chấp nhận được. Đầu ra của giai đoạn này sẽ là cấp quyền cho hệ thống vận hành.

6.3.3 Giai đoạn cài đặt

Trong giai đoạn cài đặt, phải chuẩn bị và thực hiện những biện pháp kiểm soát kỹ thuật và kiểm soát vận hành để sử dụng trong môi trường vận hành. Những biện pháp kiểm soát cụ thể sẽ được kiểm thử và những biện pháp kiểm soát khác sẽ được kiểm thử lại để xác nhận rằng chúng được thực hiện một cách chính xác trong môi trường vận hành thực tế.

Những biện pháp kiểm soát phải phù hợp với những yêu cầu an toàn được ghi trong SST và chỉ những người thành thạo mới được phép sử dụng. Để có hiệu quả, tất cả mọi người sẽ được đào tạo sử dụng những thủ tục và những biện pháp kiểm soát an toàn.

6.3.4 Giai đoạn hoạt động của hệ thống

Trong giai đoạn hoạt động của hệ thống, phải được thu thập và đánh giá các bản ghi hoạt động của những biện pháp kiểm soát kỹ thuật và kiểm soát vận hành. Những lần vết đánh giá và bản ghi giám sát tất cả những truy cập đến tài sản phải được ghi lại.

Các biện pháp đối phó an toàn cần phải được xác nhận là có hoạt động như dự định. Không có những hoạt động không được cấp phép và không được xuất hiện những rủi ro không thể chấp nhận. Trạng thái an toàn cần được phục hồi từ trạng thái không an toàn trong thời gian quy định. Những thay đổi do bảo dưỡng định kỳ phải được theo dõi và được đánh giá về những vấn đề an toàn. Hồ sơ truy cập và việc sử dụng tài sản cần được kiểm tra. Các vấn đề an toàn cần được báo cáo, xem xét và phân tích.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

6.3.5 Giai đoạn sửa đổi

Trong giai đoạn sửa đổi hệ thống, bất kỳ thay đổi nào về hệ thống vận hành dự định hoặc hệ thống vận hành thực tế không thuộc phạm vi bảo dưỡng định kỳ sẽ được xem xét, phân tích, và nếu cần thiết, sẽ được kiểm thử để xác định tác động của nó đối với sự an toàn hệ thống vận hành trước khi được thực hiện trong môi trường hoạt động trực tiếp. Việc này bao gồm những thay đổi về thủ tục và chính sách. Thực hiện kiểm thử quá trình thâm nhập của những biện pháp kiểm soát đã được hiệu chỉnh để kiểm tra hiệu quả hoạt động của nó.

Kết quả của những phân tích tác động và kiểm thử phải được gửi đến tổ chức chứng nhận để xác định sự cần thiết phải đánh giá lại sự an toàn. Nếu những hiệu chỉnh cho thấy là không làm tăng đáng kể những rủi ro còn tồn tại có thể vì chúng đã được đánh giá theo qui trình bảo trì đảm bảo sản phẩm thì có thể được tái cấp phép mà không cần đánh giá lại. Tuy nhiên, nếu kết quả đánh giá đã hết hiệu lực thì phải yêu cầu đánh giá lại.

Hành động cuối cùng của việc sửa đổi hệ thống là ngừng hoạt động nếu hệ thống bị đóng lại và dữ liệu của nó bị nén, bị phá hủy hoặc bị chuyển sang hệ thống khác. Tổ chức chứng nhận sẽ được yêu cầu xác nhận xem hệ thống có được kết thúc thành công không.

6.4 Mối quan hệ với những hệ thống khác

Một hệ thống vận hành có thể tương tác với những hệ thống khác có liên quan và có thể tạo thành một phần tổng thể thống lớn hơn. Những STOE của hệ thống vận hành đã đánh giá được định nghĩa là một phần của một nhóm những hệ thống được đánh giá, bao gồm cả hệ thống CNTT và môi trường vận hành của nó. Phần còn lại được coi là các hệ thống vận hành bên ngoài. Một hệ thống vận hành có thể có những mục tiêu an toàn mà đáp ứng bởi những hệ thống vận hành bên ngoài, nhưng những hệ thống này không được phân tích hay đánh giá.

7 Mở rộng các khái niệm đánh giá của TCVN 8709 đối với các hệ thống vận hành

Mục đích của mục này là đưa ra triết lý làm cơ sở tiếp cận chuẩn TCVN 8709 về đánh giá an toàn và sau đó mở rộng đối với các hệ thống vận hành. TCVN 8709 chỉ đề cập đến những biện pháp kiểm soát kỹ thuật và kiểm soát quản lý liên quan; trong các hệ thống vận hành, những biện pháp kiểm soát kỹ thuật và kiểm soát vận hành kết hợp với nhau để bảo vệ thông tin và các tài sản khác của tổ chức.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Đối với nhiều tổ chức, thông tin là tài sản quan trọng và cần phải bảo vệ chúng khỏi các mối đe dọa về việc sửa đổi, phát hành trái phép hoặc phá hủy. Các tài sản này được bảo vệ bằng cách sử dụng kết hợp những biện pháp kiểm soát an toàn cùng với sự hỗ trợ về nhân sự, chính sách và các thủ tục kiểm soát vận hành và biện pháp bảo vệ vật lý. Triết lý tổng quan của TCVN 8709 là những mối đe dọa đến tài sản của tổ chức cần được trình bày rõ ràng và những mối đe dọa này phải được chống lại bằng cách sử dụng kết hợp kiểm soát kỹ thuật và cơ sở hạ tầng kiểm soát vận hành. Những yêu cầu kiểm soát kỹ thuật để giải quyết các mối đe dọa được trình bày trong TCVN 8709-2. Theo TCVN 8709, các yêu cầu về kiểm soát vận hành được xem xét riêng là một phần của quá trình công nhận và do đó tiêu chuẩn TCVN 8709 không trực tiếp đưa ra việc đánh giá an toàn cho hệ thống vận hành. Tài liệu này tìm kiếm những yêu cầu đó để chính thức hóa chúng để chúng có thể được đánh giá như một phần đánh giá hệ thống vận hành.

TCVN 8709 phân chia các biện pháp an toàn thành các dịch vụ an toàn có liên quan được cung cấp và các biện pháp thực hiện để đảm bảo rằng những biện pháp đó được thực hiện một cách chính xác và hiệu quả. Trong đánh giá sản phẩm, các dịch vụ an toàn có liên quan có những chức năng về CNTT được thực hiện để đáp ứng các mục tiêu đối với phần công nghệ. Trong ngữ cảnh hệ thống vận hành, những đóng góp về mặt vật lý và về mặt thủ tục an toàn cũng có thể được xét đến. Chúng tương tự chức năng CNTT bởi vì chúng có những khả năng an toàn của hệ thống vận hành mà cùng đáp ứng các mục tiêu an toàn. Tuy nhiên, chúng thường không dựa trên công nghệ và chúng phù hợp để đánh giá trong phần kiểm soát vận hành vòng đời hệ thống vận hành hơn là trong phần phát triển hệ thống vận hành. Vì vậy, chúng được coi là khác so với yêu cầu chức năng.

Trong TCVN 8709, những biện pháp được thực hiện để đảm bảo rằng những khả năng an toàn thực hiện như mong đợi được định nghĩa là "bảo đảm" và bao gồm các bằng chứng được tạo ra và đánh giá độc lập sự phù hợp của những khả năng an toàn đó. Thuật ngữ này có thể được mở rộng bao gồm cả phần những biện pháp kiểm soát vận hành của hệ thống vận hành xuyên suốt tài liệu để mô tả những biện pháp kiểm soát vận hành đã thực hiện.

Qui trình được sử dụng để phát triển, thực hiện và duy trì cả bản thân hệ thống vận hành và cả các dịch vụ an toàn liên quan có ảnh hưởng đáng kể đến tính chính xác và hiệu quả của các dịch vụ an toàn liên quan và sự đóng góp của nó đến an toàn hệ thống vận hành. Ảnh hưởng này cũng góp phần đảm bảo trong việc thực hiện các dịch vụ an toàn liên quan. Vì vậy, qui trình này góp phần vào việc đảm bảo tổng thể hệ thống vận hành phức tạp. Cụ thể hơn, mức đảm bảo khả năng của quá trình càng lớn thì độ tin cậy về tính chính xác và hiệu quả của các dịch vụ an toàn liên quan càng cao và do đó toàn bộ đảm bảo được cung cấp.

Tóm lại, những yêu cầu chức năng an toàn vận hành là những biện pháp kiểm soát an toàn phi kỹ thuật được thực hiện trong hệ thống vận hành góp phần vào những mục tiêu an toàn tổng thể, trong khi những yêu cầu đảm bảo an toàn vận hành phản ánh bằng chứng cho thấy những yêu cầu này được thỏa mãn.

Do đó việc đánh giá an toàn cho một hệ thống vận hành có thể được chia thành các bước sau:

a) Vấn đề an toàn được trình bày là một tập hợp những rủi ro được giảm thiểu hoặc được giảm nhẹ và một tập hợp các chính sách an toàn của tổ chức được thi hành. Điều này đòi hỏi phải có sự phân tích trước khi xác định mục đích của hệ thống vận hành và đòi hỏi phải đánh giá rủi ro để xác định những rủi ro mà sẽ được chống lại bằng những biện pháp kiểm soát kỹ thuật và kiểm soát vận hành. Các kết quả phân tích được ghi lại trong SST.

b) Vấn đề an toàn được phân chia thành giải pháp an toàn mức cao, được đại diện bởi một tập hợp các mục tiêu an toàn. Những mục tiêu này được ghi lại trong SST.

c) Các mục tiêu an toàn được cải tiến thành các yêu cầu an toàn có thể được đánh giá bởi một người đánh giá độc lập. Một số mục tiêu an toàn sẽ được phân bổ cho những biện pháp kiểm soát kỹ thuật và một số khác cho kiểm soát vận hành. Một số mục tiêu an toàn có thể đòi hỏi phải có cả kiểm soát kỹ thuật và kiểm soát vận hành. Ví dụ, kiểm soát việc truy cập trái phép tài sản thông tin sẽ thường được thực hiện bằng cách trang bị an toàn vật lý cho tài sản (ví dụ như trang bị ổ khóa, có người bảo vệ) và cả bằng chức năng CNTT (ví dụ như cơ chế xác thực người dùng và kiểm soát truy cập). Các yêu cầu an toàn được ghi lại trong SST.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

e) Người đánh giá độc lập xác định xem hệ thống vận hành có đáp ứng yêu cầu an toàn của nó dựa trên những yêu cầu ghi trong SST không.

f) Thực hiện những đánh giá liên tục để đảm bảo rằng hệ thống vận hành đáp ứng yêu cầu của nó trong quá trình vận hành. Những đánh giá này sẽ tập trung chủ yếu vào phần kiểm soát vận hành của hệ thống vận hành vì những biện pháp kiểm soát này phụ thuộc vào hành xử của con người, đó là kém nhất quán và kém kiểm soát hơn so với hành vi CNTT.

g) Định kỳ đánh giá lại hệ thống vận hành có thể đánh giá hệ thống vận hành tiếp tục đáp ứng yêu cầu của nó bất chấp những thay đổi đối với hệ thống vận hành hoặc môi trường của nó. Việc này bao gồm việc xác định những thay đổi đã diễn ra, đánh giá tác động an toàn của những thay đổi này, cập nhật SST theo quy định, xác định sự an toàn được duy trì trong suốt quá trình này.

Qui trình đánh giá an toàn này tương tự qui trình đánh giá theo TCVN 8709. Sự khác nhau cơ bản giữa đánh giá hệ thống vận hành trong tiêu chuẩn này và đánh giá sản phẩm theo TCVN 8709 là: khi đánh giá hệ thống vận hành thì môi trường vận hành thực tế được xét đến đầy đủ, trong khi đánh giá sản phẩm thì môi trường vận hành không được định nghĩa chi tiết, nó chỉ được mô tả như những giả định mà không được thẩm tra trong quá trình đánh giá

Mục tiêu chính của đánh giá hệ thống vận hành là đảm bảo các mục tiêu an toàn đối với hệ thống vận hành được thực hiện một cách chính xác và hiệu quả. Tuy nhiên, đánh giá những biện pháp kiểm soát an toàn, cho dù là về mặt kỹ thuật hay về mặt vận hành thì không bao giờ có thể có được sự đảm bảo tuyệt đối rằng những biện pháp kiểm soát này sẽ luôn luôn hoạt động như dự định, mọi lúc và trong mọi tình huống. Việc đánh giá đem đến sự phán quyết thành công hoặc thất bại. Ngay cả khi việc đánh giá xác định không có những điểm yếu không thể chấp nhận được thì vẫn sẽ luôn có một rủi ro còn tồn tại mà những biện pháp kiểm soát không thực hiện được như dự định. Rủi ro này có thể được giảm bằng cách thêm những biện pháp kiểm soát đảm bảo bổ sung hoặc sử dụng các biện pháp bảo đảm khác mà có độ tin cậy cao hơn. Rủi ro còn tồn tại của việc thực hiện không chính xác hoặc không hiệu quả những biện pháp kiểm soát chỉ có thể được xác định thông qua đánh giá và giám sát liên tục.

Rủi ro còn tồn tại này phải được tính đến khi quyết định xem liệu rằng một hệ thống vận hành có thể được công nhận về hoạt động trực tiếp không.

Yếu tố môi trường có thể dẫn đến sự khác biệt về môi trường tới hạn/đe dọa đối với các thành phần của hệ thống vận hành khác nhau. Có thể một số phần của hệ thống vận hành có thể đòi hỏi có sự đảm bảo nhiều hơn trong khi các phần khác đòi hỏi có đảm bảo ít hơn. Do đánh giá rủi ro có thể thiết lập các mức rủi ro có thể chấp nhận khác nhau cho các phần khác nhau của hệ thống vận hành, nên hệ thống vận hành có thể được chia thành các miền an toàn với các yêu cầu đảm bảo khác nhau. Đánh giá rủi ro sẽ xác định được khả năng chấp nhận rủi ro đối với các phần khác nhau của hệ thống vận hành và sẽ hỗ trợ trong việc xác định các biện pháp bảo đảm phù hợp với từng phần của hệ thống vận hành.

Mô hình đảm bảo của TCVN 8709 tập trung vào việc cung cấp các bằng chứng cho thấy các chức năng an toàn tồn tại và được thực hiện một cách chính xác và hiệu quả. Các mức đảm bảo cao hơn đòi hỏi những yêu cầu chi tiết hơn về nội dung và kiểu bằng chứng. Ngoài ra, các mức đảm bảo cao hơn đôi khi cũng đòi hỏi phải tăng tính chính xác của việc phân tích các bằng chứng của cả người phát triển và người đánh giá.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Mục tiêu chính của đánh giá sản phẩm là đảm bảo khả năng an toàn của sản phẩm được thực hiện một cách chính xác. Cơ sở của tính chính xác được thiết lập bởi những yêu cầu an toàn được chứa trong đích an toàn của sản phẩm (ST). ST bao gồm một số khả năng theo dấu các vấn đề an toàn được giải quyết theo kết quả của các yêu cầu an toàn. Vấn đề an toàn được trình bày trong ST được giả định dựa trên đánh giá mối đe dọa đối với các loại môi trường thích hợp cho việc phát triển sản phẩm. Phạm vi đánh giá sản phẩm được giới hạn đối với các yêu cầu an toàn CNTT được phân bổ cho các sản phẩm theo đánh giá mối đe dọa này. Ngoài ra, đánh giá sản phẩm thiết lập biên đối với "các giá trị an toàn" cho các phần của sản phẩm có thể được cấu hình: được định nghĩa là "cấu hình đánh giá". Tuy nhiên, những cấu hình này không tính đến bất kỳ môi trường cụ thể nào không được biết đến tại thời điểm đánh giá. Sau khi hoàn thành việc đánh giá sản phẩm, nó vẫn còn cần thiết để tích hợp sản phẩm được đánh giá với các sản phẩm khác để tạo nên một hệ thống vận hành, và cuối cùng là để kiểm tra xem hệ thống vận hành có cung cấp các thuộc tính an toàn và hành xử trong môi trường vận hành và cấu hình hoạt động của nó không.

Thông thường, đánh giá sản phẩm có các biện pháp bảo đảm tương tự được áp dụng cho tất cả các chức năng an toàn được xác định. Mặc dù về mặt kỹ thuật có thể có miền an toàn khác nhau trong các sản phẩm, thường không được áp dụng để đánh giá sản phẩm chung.

Báo cáo đánh giá và bằng chứng đánh giá được tạo ra từ việc đánh giá sản phẩm có thể được sử dụng để hỗ trợ việc tích hợp hệ thống vận hành và nỗ lực kiểm thử hệ thống vận hành.

Về nguyên tắc, có rất ít sự khác biệt giữa các thuộc tính của một sản phẩm CNTT và hệ thống vận hành khi xét đến mục đích đánh giá an toàn. Tuy nhiên, việc đánh giá hệ thống vận hành có thể phức tạp hơn nhiều so với đường sản phẩm của TCVN 8709 vì một số lý do:

a) Hệ thống vận hành có thể bao gồm nhiều sản phẩm được tích hợp sẵn và những phát triển CNTT được phân loại thành các miền an toàn. Bố cục của từng miền an toàn hệ thống có thể dựa trên một số yếu tố, chẳng hạn như công nghệ sử dụng, chức năng được trang bị và quan trọng là các tài sản được bảo vệ.

b) Một hệ thống vận hành có thể bao gồm nhiều mẫu của cùng một sản phẩm (ví dụ, nhiều bản sao của một hệ thống vận hành được cung cấp bởi cùng nhà cung cấp) hoặc nhiều mẫu khác nhau của cùng một sản phẩm (ví dụ, nhiều tường lửa được cung cấp bởi các nhà cung cấp khác nhau).

c) Một hệ thống vận hành có thể có các chính sách an toàn chỉ áp dụng cho một số miền an toàn này mà không áp dụng cho các miền an toàn khác.

d) Rủi ro còn tồn tại khác nhau có thể chấp nhận được trong các miền khác nhau của một hệ thống vận hành, trong khi một sản phẩm có thể chống lại các mối đe dọa cụ thể đối với các loại tài sản cụ thể mà không cần xem xét đến rủi ro.

Tất cả những yếu tố này tác động đến các yêu cầu đảm bảo cho hệ thống vận hành. Cụ thể, các miền an toàn khác nhau cần có các dạng kiểm soát đảm bảo khác nhau, tùy thuộc vào các thông tin phát triển có sẵn hoặc các loại kiểm soát chức năng khác nhau được lựa chọn. Điều này có nghĩa rằng các mục tiêu đảm bảo phải được định nghĩa và giải thích là một phần của giải pháp đối với vấn đề an toàn.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Một số các yêu cầu đảm bảo của TCVN 8709-3 liên quan đến sự phát triển hệ thống không được áp dụng trực tiếp cho các hệ thống vận hành, hoặc việc đánh giá của chúng phải được trì hoãn cho đến giai đoạn cài đặt hệ thống. Tương tự như vậy, việc đảm bảo đối với những biện pháp kiểm soát vận hành thường chỉ có thể đạt được trong các môi trường vận hành thực tế, trong khi kiểm soát kỹ thuật thường được kiểm tra và thử nghiệm trong môi trường phát triển của chúng.

Do đó, để đánh giá những biện pháp kiểm soát an toàn của các hệ thống vận hành thì cần thiết phải tổng quát hóa và sửa đổi các lớp đảm bảo về chức năng kỹ thuật được trình bày trong TCVN 8709-3. Việc này đã được thực hiện, Phụ lục C bao gồm các định nghĩa của các lớp đảm bảo phù hợp để đánh giá hệ thống vận hành.

Vấn đề đặc biệt cần quan tâm đó là đảm bảo tính hiệu quả của những biện pháp kiểm soát thực hiện SSF. Việc đảm bảo đối với khía cạnh kiểm soát kỹ thuật này đạt được thực bằng những kỹ thuật thiết kế kiến trúc như phân chia miền, không can thiệp những biện pháp kiểm soát và khả năng không đi vòng của những biện pháp kiểm soát. Đối với kiểm soát vận hành, tương tự nhưng sử dụng những kỹ thuật khác, chẳng hạn như chia tách nhiệm vụ, kiểm tra, giám sát.

Những phạm vi mà cần đến các thành phần đảm bảo bổ sung để xử lý hệ thống vận hành là:

a) Kiến trúc an toàn tổng thể và vị trí của các thành phần trong kiến trúc;

b) Cấu hình các thành phần bao gồm hệ thống vận hành;

c) Các chính sách, quy tắc và thủ tục quản lý chi phối hoạt động của hệ thống vận hành;

d) Các yêu cầu và quy tắc tương tác với các hệ thống vận hành đáng tin cậy và không đáng tin cậy khác;

e) Giám sát những biện pháp kiểm soát phi CNTT trong giai đoạn vận hành của vòng đời hệ thống.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Một số thành phần của hệ thống vận hành có thể đã được đánh giá theo TCVN 8709, dựa bên các giả định về môi trường vận hành dự định. Nếu những giả định này được chứng minh là đúng khi xét trong ngữ cảnh hệ thống vận hành thì kết quả đánh giá này sẽ vẫn được áp dụng khi sử dụng những thành phần này như là một phần của hệ thống vận hành, và có thể được tái sử dụng.

Tóm lại, có 5 cách chính đảm bảo kiểm soát hệ thống vận hành đó là:

a) Phân tích thiết kế hệ thống vận hành (Lớp ASD của Phụ lục C, dựa bên lớp ADV của TCVN 8709-3);

b) Kiểm thử hệ thống vận hành (các Lớp AOT của phụ lục C, dựa trên lớp ATE của TCVN 8709-3);

c) Kiểm tra xem hệ thống vận hành có được cài đặt và cấu hình chính xác không (Lớp APR Phụ lục C, không có TCVN 8709-3 tương đương);

d) Kiểm tra hệ thống vận hành có thực hiện một cách an toàn trong khi đang hoạt động trực tiếp không (Lớp ASO của Phụ lục C, không có lớp đảm bảo tương đương của TCVN 8709-3);

e) Tái sử dụng kết quả đánh giá sẵn có (các thành phần của lớp AOC).

Ngoài ra, việc đảm bảo có thể đạt được bằng việc kiểm tra đặc tả các yêu cầu (các lớp ASP và ASS, dựa trên các lớp APE và ASE của TCVN 8709-3), tài liệu hướng dẫn vận hành (lớp AOD, dựa trên lớp AGD của TCVN 8709-3), và đánh giá điểm yếu (lớp AOV, dựa trên lớp AVA của TCVN 8709-3).

Hầu hết những đánh giá hệ thống vận hành sẽ yêu cầu phải sử dụng tất cả các kỹ thuật này.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

7.4 Các hệ thống vận hành tổng hợp

Nhiều hệ thống vận hành rất lớn và phức tạp, cung cấp nhiều chức năng và có một cấu trúc bên trong phức tạp. Do đó, tiêu chuẩn này định nghĩa một hệ phương pháp luận chuẩn để mô tả kiến trúc của các hệ thống vận hành dựa trên hai mức phân tách - các phân hệ và các thành phần.

Một thành phần là một phần riêng biệt và có thể định danh được của hệ thống vận hành mà thực hiện một phần chức năng của hệ thống vận hành đó (mặc dù vấn đề an toàn có liên quan hoặc không). Một thành phần có thể bao gồm một chức năng duy nhất được cung cấp bởi một sản phẩm duy nhất, sản phẩm này có nhiều chức năng hoặc có một tập hợp các chức năng tích hợp được thực hiện bằng cách kết hợp của phần mềm tùy biến và các thủ tục vận hành. Một phân hệ là một tập hợp một hoặc nhiều thành phần hệ thống vận hành có khả năng thực hiện độc lập với phần còn lại của hệ thống vận hành. Ví dụ, một phân hệ có thể bao gồm một máy khách hoặc máy chủ được tạo thành từ nhiều sản phẩm, nhiều máy chủ và/hoặc máy khách và mạng, hoặc một tập hợp máy khách không đồng nhất và/hoặc các máy chủ. Một số thành phần và phân hệ có thể đã được đánh giá an toàn, những thành phần khác thì không.

Trong các hệ thống vận hành đơn giản, tất cả các phân hệ có thể được tạo thành từ một thành phần; thực sự, có thể chỉ có duy nhất một phân hệ thống vận hành có thể định danh được. Tuy nhiên, hầu hết các hệ thống vận hành được tạo thành từ nhiều phân hệ, mỗi phân hệ gồm nhiều thành phần riêng biệt.

Trong TCVN 8709, thiết kế đích đánh giá hệ thống phải được chia thành các phân hệ và các mô-đun. Một phân hệ trong TCVN 8709 là một mô tả mức cao những gì mà một phần của TOE đang làm và làm như thế nào; một mô-đun là một mô tả chức năng hệ thống ở mức độ chi tiết nhất của sự phân chia được cung cấp bởi thiết kế hệ thống.

Trong thực tế, các phân hệ được định nghĩa trong tiêu chuẩn này tương đương với phân hệ được định nghĩa trong TCVN 8709. Tuy nhiên, một thành phần được định nghĩa trong tiêu chuẩn này có một phạm vi rộng hơn so với mô-đun tiêu chuẩn TCVN 8709, ví dụ, nó có thể bao gồm các chức năng được cung cấp theo nghĩa phi CNTT. Đối với chức năng được thực hiện bởi các phần mềm thì một thành phần có thể tương ứng với các tài liệu thiết kế mô-đun TCVN 8709 mức thấp, mỗi thành phần sẽ tương ứng với một mô-đun mã.

Về cơ bản, các hệ thống vận hành tổng hợp thường:

a) Chứa nhiều phân hệ, mỗi phân hệ gồm nhiều thành phần với mức độ và kiểu đảm bảo khác nhau.

b) Có một cấu trúc những biện pháp kiểm soát được định nghĩa rõ ràng. Đây có thể là "chủ sở hữu" hệ thống vận hành đơn hoặc một tập hợp các mối quan hệ quản lý đã được xác định trên các phần khác nhau của hệ thống vận hành

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

d) Các thành phần riêng lẻ chứa một số lượng lớn các tùy chọn cấu hình có thể, một số trong đó không phù hợp với chính sách an toàn hệ thống vận hành.

e) Cho phép chủ sở hữu hệ thống vận hành cân bằng những biện pháp kiểm soát kỹ thuật và kiểm soát vận hành trong các phần khác nhau của hệ thống vận hành.

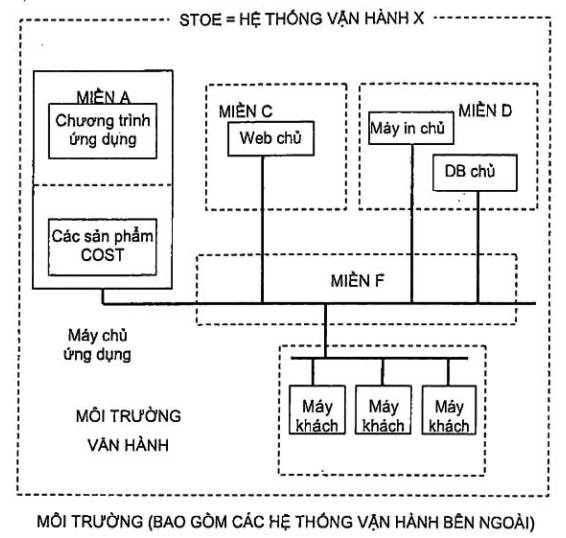

Các chính sách an toàn có thể khác nhau khi kết hợp các mục khác nhau ở trên, trừ trường hợp hiếm gặp đó là hệ thống vận hành có một chức năng duy nhất. Về logic, tất cả các phần của hệ thống vận hành theo cùng một chính sách an toàn được gọi là một miền an toàn. Việc phân tách hệ thống vận hành thành các phân hệ và các thành phần được quản lý bởi cùng một (các) chính sách an toàn, sau đó được đặc trưng theo chính sách an toàn phù hợp với những rủi ro có thể chấp nhận được đối với miền đó. Các yêu cầu an toàn chức năng và các yêu cầu an toàn đảm bảo có thể được định nghĩa cho từng miền an toàn. Như vậy, mỗi miền an toàn sẽ có một chính sách an toàn riêng, phần định nghĩa vấn đề an toàn riêng, các mục tiêu an toàn, các yêu cầu an toàn và tài liệu an toàn riêng. Tuy nhiên, mỗi miền an toàn này hoạt động trong một mức hệ thống vận hành với các chính sách an toàn, các vấn đề an toàn, các mục tiêu an toàn, yêu cầu an toàn và tài liệu an toàn lớn hơn. Mỗi miền an toàn có thể có các yêu cầu đảm bảo riêng của mình dựa trên mức độ tin cậy cần thiết trong miền an toàn và sự đóng góp tổng thể cho hệ thống vận hành. Đích an toàn hệ thống vận hành quy định các yêu cầu an toàn hệ thống vận hành mà sẽ là một tài liệu điển hình về các miền an toàn bao gồm các hệ thống vận hành xét theo ngữ cảnh hệ thống vận hành. Khái niệm về miền an toàn được minh họa trong Hình 3.

Hình 3 - Ví dụ về các miền

Quan trọng phải biết rằng cấu trúc miền an toàn của một hệ thống vận hành tổng hợp không giống như cấu trúc kiến trúc của nó. Một phân hệ có thể mở rộng ra nhiều miền an toàn (ví dụ, một hệ thống khách - chủ có thể có các chính sách an toàn khác nhau cho các máy khách và máy chủ). Tương tự như vậy, một số sản phẩm của các nhà cung cấp khác nhau cần phải được coi như các thành phần riêng biệt của một hệ thống vận hành nhưng thực hiện các chính sách an toàn giống hệt nhau và do đó nằm trong cùng một miền an toàn.

Khi định nghĩa hệ thống vận hành tổng hợp thì cần thiết phải mô tả cấu trúc kiến trúc của hệ thống, đặc biệt là xác định và mô tả biên của hệ thống, mô tả các giao diện và những phụ thuộc giữa các thành phần của hệ thống, và mô tả các giao diện và những phụ thuộc giữa các thành phần của hệ thống và môi trường của nó (ví dụ như người dùng, hệ thống vận hành bên ngoài). Tất cả giao diện giữa các thành phần và giữa các hệ thống vận hành và môi trường xung quanh nó cần phải được định nghĩa. Những đặc tả giao diện phải bao gồm các yêu cầu an toàn cho các giao diện hoặc các kết nối truyền thông thực hiện giao diện. Ngoài ra, các đặc tả phải định danh bất kỳ mối quan hệ tin cậy hoặc các thuộc tính an toàn không thay đổi đối với giao diện.

Lợi ích của khái niệm miền an toàn là cho phép áp dụng các yêu cầu đảm bảo khác nhau cho các phần khác nhau của hệ thống vận hành. Hãy xem xét một hệ thống máy chủ thông thường. Nó được tạo nên từ nhiều thành phần, chẳng hạn như các chương trình ứng dụng, phần sụn và phần mềm cơ sở như một hệ điều hành. Các phần sụn và phần mềm cơ sở có thể là đối tượng đánh giá sản phẩm, nhưng có thể sẽ không được đánh giá tốt như nhau. Đối với sản phẩm không được đánh giá, các nhà cung cấp có thể phối hợp cung cấp các bằng chứng cần thiết để đánh giá, nhưng cũng có thể từ chối cung cấp các bằng chứng cần thiết có sẵn. Đối với sản phẩm đã được đánh giá, Báo cáo kỹ thuật về đánh giá (ETR) có thể giúp hỗ trợ tái sử dụng các kết quả đánh giá, nhưng quyền sử dụng báo cáo ETR có thể bị từ chối.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

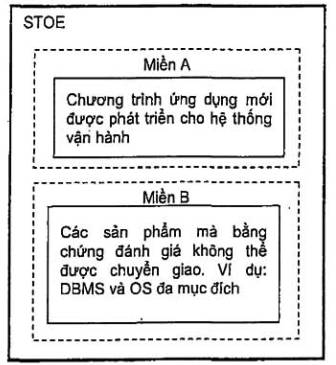

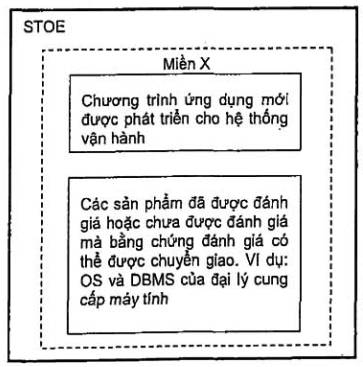

Hình 4 - Bố cục hệ thống không đồng nhất

Nói cách khác, hệ thống được trình bày trong hình 5 dưới đây được xây dựng từ các thành phần mà có thể có được bằng chứng cần thiết cho đánh giá theo TCVN 8709. Do đó, nó có thể được coi là một miền an toàn duy nhất, miền X có các yêu cầu đảm bảo đồng nhất.

Hình 5 - Bố cục hệ thống đồng nhất

Để đạt được các yêu cầu an toàn của mình, một miền trong một hệ thống vận hành tổng hợp có thể có những phụ thuộc vào các thuộc tính an toàn của các miền khác. Một miền có thể cung cấp các dịch vụ an toàn mà có thể được sử dụng bởi các miền khác nhau thông qua các giao diện truyền thông hoặc các giao diện lập trình ứng dụng, hoặc nó có thể thực thi các thuộc tính an toàn trên các miền khác. Điều này cần phải được phản ánh trong SST đối với hệ thống vận hành.

Các dịch vụ an toàn và các thuộc tính an toàn được thực thi trên các miền khác hoặc được dùng cho các miền khác phải được định danh như công bố các mục tiêu an toàn cho miền. Tương tự như vậy, nếu một miền an toàn có mục tiêu an toàn mà đáp ứng được các miền khác, thì các miền này phải được định danh như công bố các mục tiêu an toàn cho miền.

7.6 Các loại biện pháp kiểm soát an toàn

Tiêu chuẩn TCVN 8709 chủ yếu trình bày những biện pháp kiểm soát kỹ thuật, tức là những biện pháp kiểm soát an toàn được thực hiện bởi các thành phần CNTT của một hệ thống. Tuy nhiên, tiêu chuẩn này cũng cần phải chỉ rõ những biện pháp kiểm soát quản lý và những hoạt động cần thiết để kiểm soát và giám sát những biện pháp kiểm soát kỹ thuật.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Do hầu hết những biện pháp kiểm soát vận hành phụ thuộc vào hành động của con người mà không nhất thiết phải đoán trước hoặc lặp lại nên việc quản lý và giám sát chúng thậm chí còn quan trọng hơn đối với những biện pháp kiểm soát kỹ thuật. Ngoài ra, để đảm bảo hệ thống vận hành an toàn, phải có những biện pháp kiểm soát được thực hiện bởi hệ thống và phải thiết kế việc quản lý chung. Những biện pháp kiểm soát này có thể được phân loại thành những biện pháp kiểm soát vận hành (khi chúng là một phần hoạt động của hệ thống) hoặc kiểm soát quản lý độc lập (khi chúng liên quan hoàn toàn đến quản lý).

Tiêu chuẩn này sử dụng phương pháp tiếp cận những biện pháp kiểm soát quản lý tương tự như TCVN 8709, cụ thể là kiểm soát quản lý luôn được coi là một phần của những biện pháp kiểm soát kỹ thuật hoặc kiểm soát vận hành mà chúng hỗ trợ.

Một ví dụ về phương pháp tiếp cận này được được trình bày trong hình 6 dưới đây. Trong ví dụ này, các chức năng kiểm soát truy cập được thực hiện bởi các máy chủ là kiểm soát kỹ thuật. Việc đăng ký các thuộc tính người dùng là một kiểm soát quản lý hỗ trợ các chức năng kiểm soát truy cập. Tuy nhiên, quy tắc chỉ định vai trò người dùng (ví dụ để thực thi riêng các nhiệm vụ) là một kiểm soát vận hành. Các thủ tục quản lý vai trò của những người dùng này là một kiểm soát quản lý, nhưng có một thủ tục hỗ trợ kiểm soát vận hành này.

Hình 6 - Ví dụ về những biện pháp kiểm soát an toàn

Những biện pháp kiểm soát vận hành có thể bao gồm các quy tắc và thủ tục cũng như bảo vệ vật lý. Ví dụ, một kiểm soát vận hành có liên quan đến các hoạt động quản lý là báo cáo các sự cố bảo mật.

Với một hệ thống vận hành được coi là an toàn nếu kiểm soát kỹ thuật và kiểm soát vận hành (bao gồm cả kiểm soát quản lý có liên quan) phải tích hợp và hoạt động cùng nhau để cung cấp thông tin về tất cả các mối đe dọa. Trong thực tế, việc đóng góp vào sự an toàn của những biện pháp kiểm soát kỹ thuật của hệ thống bị ảnh hưởng bởi những biện pháp kiểm soát vận hành và phụ thuộc vào những biện pháp kiểm soát vận hành mà quy định cho môi trường vận hành. Ví dụ, giá trị "tài sản CNTT" của hệ thống đối với các tổ chức sẽ xác định loại kiểm soát vận hành là bảo vệ vật lý mà nó được tạo ra, nhân viên sẽ phải làm gì để được cấp quyền truy cập vào nó, và dưới những điều kiện những nào nó sẽ được sao lưu để hỗ trợ tiếp tục hoạt động. Ngoài ra, có thể tích hợp kiểm soát kỹ thuật và kiểm soát vận hành như bảo vệ vật lý. Ví dụ, những biện pháp kiểm soát vận hành truy cập vật lý có thể dựa trên những biện pháp kiểm soát kỹ thuật đối với các dịch vụ xác thực và những biện pháp kiểm soát vận hành có thể cung cấp cho kiểm soát kỹ thuật thông tin về sự hiện diện vật lý hay vắng mặt của nhân viên từ một tài sản.

Sử dụng các thành phần chức năng của TCVN 8709-2 để diễn tả trực tiếp những biện pháp kiểm soát kỹ thuật đối với hệ thống vận hành. Tuy nhiên, do sự phức tạp của hệ thống vận hành có thể cần cải tiến thêm các thành phần được coi là không cần thiết khi đánh giá theo TCVN 8709. Một số ví dụ của việc này là:

a) Người quản trị cần phải có năng lực để xác định xem cấu hình hệ thống vận hành có được như mong đợi không. Các yêu cầu về khả năng này là phương pháp tự kiểm tra TSF (FPT_TST) được nói đến trong định nghĩa về "hoạt động chính xác của TOE".

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

c) Cần thiết phải định nghĩa chức năng kiểm soát kỹ thuật liên quan đến khả năng tương tác với các hệ thống khác, hoặc liên quan đến khả năng tương tác giữa các thành phần hoặc phân hệ khác nhau của hệ thống vận hành.

Nếu ST đã có các kiểm soát kỹ thuật của một hệ thống vận hành, ví dụ nếu những biện pháp kiểm soát được cung cấp bởi một sản phẩm được tích hợp sẵn và sản phẩm đã được đánh giá, thì ST có thể được sử dụng như một khuôn mẫu để xây dựng các yêu cầu an toàn hệ thống vận hành. Tuy nhiên, do việc đánh giá hệ thống vận hành dựa trên rủi ro, nên các mối đe dọa và các giả định của ST sản phẩm và những phân tích có liên quan đến ST cần phải được đánh giá lại và cần được sửa đổi.

Hầu hết những biện pháp kiểm soát vận hành của một hệ thống vận hành đưa ra các thủ tục và quy trình quản lý và vận hành nằm ngoài phạm vi đánh giá của TCVN 8709, do đó không thể sử dụng thành phần chức năng của TCVN 8709-2 để diễn tả những biện pháp kiểm soát vận hành. Các thành phần chức năng bổ sung cần thiết để xử lý các yêu cầu này, và các thành phần thích hợp sẽ được định nghĩa trong Tiêu chuẩn này.

7.7 Chức năng an toàn của hệ thống

Mô hình dùng cho các chức năng an toàn của TCVN 8709 tập trung quanh việc cung cấp một TOE chỉ đề cập đến các chức năng an toàn. Trong hệ thống vận hành, TOE được tổng quát hóa thành STOE bao gồm cả các chức năng kiểm soát kỹ thuật và kiểm soát vận hành

Các chức năng an toàn hệ thống (SSF) bao gồm các phần đó của STOE (do đó hệ thống vận hành) dựa vào để duy trì các chính sách an toàn cho hệ thống đó. SSF chứa cả kiểm soát an toàn kỹ thuật và kiểm soát an toàn vận hành.

Khi xác định được các yêu cầu an toàn, chủ sở hữu hệ thống có thể lựa chọn để phân bổ các yêu cầu thỏa mãn mục tiêu an toàn chức năng đối với những biện pháp kiểm soát an toàn kỹ thuật, kiểm soát an toàn vận hành hoặc hoặc kết hợp cả hai.

Do đó, cả ba thuật ngữ được sử dụng khi định nghĩa các yêu cầu an toàn vận hành. Khi một kiểm soát an toàn kỹ thuật được yêu cầu thì yêu cầu này phải được diễn tả dưới dạng "TSF sẽ …". Dạng này được sử dụng bởi vì TCVN 8709 đã sử dụng thuật ngữ TSF cho những biện pháp kiểm soát an toàn kỹ thuật rồi. Nếu một kiểm soát vận hành được yêu cầu, thì yêu cầu này phải được diễn tả dưới dạng "OSF sẽ ...", để chỉ ra rằng kiểm soát đó phải là kiểm soát vật lý, kiểm soát nhân sự hoặc thủ tục. Nếu kiểm soát kỹ thuật hoặc vận hành hoặc kết hợp cả hai được yêu cầu thì yêu cầu này phải được diễn tả dưới dạng "SSF sẽ...".

Điều quan trọng là cần lưu ý rằng chỉ có các phần của STOE có liên quan đến bảo mật được tính đến trong SSF đã được đánh giá, và cần lưu ý rằng STOE không đại diện cho toàn bộ hệ thống vận hành. Hình 7 dưới đây đưa ra một minh chứng bằng hình ảnh các khái niệm này.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Hình 7 - Những biện pháp kiểm soát an toàn hệ thống

Theo đánh giá theo TCVN 8709, các chức năng an toàn kỹ thuật thường phụ thuộc vào các khía cạnh của an toàn vận hành. Một ví dụ là phần tử kiểm soát truy nhập FDP_ACC.1.1 của TCVN 8709-2

FDP_ACC.1.1 TSF cần thực thi [chỉ định: Kiểm soát truy nhập SFP] trong [chỉ định: danh sách các chủ thể, đối tượng, và các hoạt động giữa các chủ thể và đối tượng bao trùm bởi SFP]

Theo đánh giá TCVN 8709, các chính sách kiểm soát truy cập và danh sách các đối tượng, các mục tiêu và các hoạt động sẽ được ghi vào tài liệu, nói cách khác phải được giả định đúng. Khi đánh giá hệ thống vận hành, các chính sách và danh sách này sẽ được đánh giá như là một phần của việc đánh giá vai trò và trách nhiệm bảo vệ dữ liệu và nhân sự (xem B.4.2.4, FOA_INF.1.8 và B.2.2.4, FOD_PSN.1.18). Nhìn chung, các quy tắc và thủ tục được quy định bởi TSF phải được giả định đúng và có thể áp dụng khi đánh giá TCVN 8709 sẽ được đánh giá như là một phần đánh giá hệ thống vận hành

Điều quan trọng trong bất kỳ hệ thống vận hành là việc lựa chọn được một sự cân bằng tốt giữa TSF và OSF. TSF yêu cầu phải mua sản phẩm an toàn hoặc thiết kế và thực hiện các chức năng an toàn của hệ thống trong phần cứng và phần mềm. Do đó TSF cần có chi phí và thời gian phát triển hệ thống ban đầu. Nói cách khác. OSF linh hoạt nhưng có thể trở nên không hiệu quả theo thời gian nếu không được kiểm soát. Chúng thường có chi phí thiết lập ban đầu thấp nhưng chi phí vận hành cao do mất thêm các hoạt động thực hiện và kiểm tra những biện pháp kiểm soát OSF. Việc giải thích sự cân bằng mong muốn giữa TSF và OSF trong SST hoặc SPP có thể hỗ trợ trong việc tìm hiểu lựa chọn chức năng đã lựa chọn.

Việc đánh giá thường được thực hiện tại một thời điểm nhất định cho dù những biện pháp kiểm soát có đáp ứng các yêu cầu đặt ra với chúng không. Việc này có thể diễn ra bất cứ lúc nào trong vòng đời của một hệ thống hoặc một sản phẩm, nhưng trong trường hợp đánh giá sản phẩm theo TCVN 8709 thì việc đánh giá thường diễn ra sau khi việc phát triển sản phẩm hoàn tất, nhưng trước khi sản phẩm được đưa vào hoạt động.

Rất có thể một kiểm soát kỹ thuật được thử nghiệm thành công trong một môi trường phát triển cũng sẽ hoạt động tốt trong môi trường vận hành. Khả năng này chắc chắn ít hơn đối với kiểm soát vận hành. Khi hệ thống vận hành thường xuyên thì con người trong môi trường vận hành có thể ít tin cậy, ít kinh nghiệm, kém thành thạo và/hoặc ít tích cực hơn so với khi thử nghiệm trong trong môi trường phát triển. Do đó, đảm bảo những biện pháp kiểm soát vận hành từ giai đoạn phát triển có thể dùng cho môi trường vận hành ít hơn nhiều so với đảm bảo những biện pháp kiểm soát kỹ thuật. Do đó, rất có thể việc đánh giá ban đầu sẽ mở rộng trong giai đoạn hoạt động, hoặc sẽ diễn ra ở hệ thống đã đi vào hoạt động.

Lý tưởng nhất là đánh giá lại hệ thống vận hành sau những thay đổi lớn về khả năng hoặc rủi ro hệ thống. Tuy nhiên, cũng cần thiết phải đánh giá lại hệ thống vận hành định kỳ để xác định rằng nó vẫn đáp ứng được các mục tiêu của nó một cách hiệu quả và để xác định xem liệu rằng có cần thiết điều chỉnh để duy trì phạm vi chấp nhận rủi ro cần thiết không.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

7.9 Sử dụng các sản phẩm đã được đánh giá

Nếu một sản phẩm đã được đánh giá thì cần phải có bằng chứng của việc đánh giá sản phẩm để có thể tái sử dụng khi đánh giá hệ thống vận hành. Tuy nhiên, những bằng chứng chi tiết không thể được công bố công khai. Trong một số trường hợp, bằng chứng này có thể có được trực tiếp thông qua thỏa thuận với người phát triển sản phẩm hoặc xin trực tiếp từ cơ quan quản lý lược đồ đánh giá. Nói cách khác, chi tiết liên quan cần thiết để xác định khả năng ứng dụng đối với vai trò của nó trong hệ thống vận hành không thể có được, và chủ sở hữu hệ thống sau đó phải xác định xem liệu rằng có thể chấp nhận các kết quả mà không cần sử dụng các bằng chứng cho những kết quả đó hay không.

Tương tự, không nhất thiết những kết quả đánh giá sản phẩm có thể được áp dụng được cho đánh giá hệ thống vận hành. Một số lý do là:

a) Cấu hình của sản phẩm trong quá trình đánh giá sản phẩm và cấu hình của sản phẩm khi được tích hợp vào các hệ thống vận hành có thể khác nhau.

b) Sự đảm bảo khi sản phẩm được đánh giá không đầy đủ so với sự đảm bảo mà khi các sản phẩm được yêu cầu khi được tích hợp là một thành phần trong hệ thống vận hành. Trong trường hợp này, có thể cần bằng chứng để tái sử dụng nhưng nếu có bằng chứng mới được tạo ra càng tốt.

Trong những trường hợp này, việc đánh giá hệ thống vận hành là rất cần thiết để xác định mức độ các kết quả được sử dụng và các biện pháp bảo đảm bổ sung có thể cần đến là gì. Trong trường hợp xấu nhất, các thành phần này coi như các thành phần chưa được đánh giá.

Khi một sản phẩm chưa hoàn tất việc đánh giá thì không thể biết được có bao nhiêu thông tin có thể dùng hỗ trợ đánh giá hệ thống vận hành và cũng không thể biết được liệu có bất kỳ thông tin về sản phẩm hiện có sẽ được xác nhận bằng đánh giá sản phẩm hay không. Khi một sản phẩm chưa được đánh giá thì thông tin được cần đến cho đánh giá sản phẩm có thể không dùng để hỗ trợ đánh giá hệ thống vận hành được. Những lưu ý này sẽ cần phải được xem xét khi đánh giá hệ thống vận hành.

Điều quan trọng là phải có thông tin về các đặc tính an toàn của các giao diện giữa các sản phẩm, tức là: chức năng an toàn của một sản phẩm này phụ thuộc vào chức năng an toàn của một sản phẩm khác. Điều cần thiết khi đánh giá hệ thống là phải xác nhận tất cả các sản phẩm phụ thuộc vào chức năng an toàn của các sản phẩm khác phải sử dụng những sản phẩm đó một cách an toàn. Thường thì các thông tin cần thiết sẽ được ghi lại trong ETR của các sản phẩm khác nhưng thông tin có thể không được trình bày theo cách thích hợp. Trong trường hợp này, cần thiết phải xem các tài liệu khác như tài liệu về các đặc tả giao diện và tài liệu hướng dẫn thiết kế kiến trúc như một phần đánh giá hệ thống và cần phải xác nhận rằng chúng phải có những thuộc tính an toàn quy định. Áp dụng tương tự nếu sử dụng sản phẩm không được đánh giá.

Sự đa dạng của các sản phẩm COTS đã được đánh giá có sẵn tích hợp vào một hệ thống vận hành giới hạn sự đảm bảo tối đa có thể đạt được bằng cách sử dụng các sản phẩm được đánh giá. Nói chung, không thiết thực khi đánh giá lại các sản phẩm đã được đánh giá ở mức đảm bảo cao hơn khi không có bằng chứng bổ sung và sự hỗ trợ của người phát triển hệ thống. Nếu không có sự đảm bảo sản phẩm thì cần thiết phải có được sự đảm bảo bổ sung từ những biện pháp kiểm soát thay thế hoặc các giải pháp mang tính kiến trúc, chẳng hạn như thêm tường lửa hoặc các thành phần kiến trúc an toàn khác.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Theo đánh giá sản phẩm của chuẩn TCVN 8709 thì hầu hết các yêu cầu về tài liệu được người đánh giá sử dụng để xác nhận xem các hoạt động phát triển đã được thực hiện một cách chính xác chưa và để chắc chắn rằng người dùng có những thông tin cần thiết để cấu hình và hoạt động TOE một cách an toàn.

Trong một hệ thống vận hành, tài liệu phải đưa ra những định nghĩa về kiểm soát vận hành, để:

a) Những người đánh giá có thể xác nhận rằng những biện pháp kiểm soát này sẽ thực sự đáp ứng các mục tiêu an toàn nếu được thực hiện đúng cách;

b) Tiến hành kiểm tra trong giai đoạn hoạt động của vòng đời hệ thống rằng các thủ tục có liên quan đang được tuân thủ và cả những biện pháp kiểm soát thủ tục và kiểm soát vật lý đều có hiệu quả.

Tài liệu được cung cấp phải liên quan đến các thuộc tính an toàn của các giao diện giữa các thành phần khác nhau của hệ thống vận hành, và giữa các thành phần của hệ thống vận hành và các hệ thống khác ở trong môi trường xung quanh nó, do đó nếu một thành phần có những phụ thuộc vào các thuộc tính an toàn của một thành phần khác hoặc hệ thống thì nó có thể được người đánh giá xác nhận rằng những thuộc tính này là hợp lý theo đặc tả của thành phần hay hệ thống đó.

Các yêu cầu về tài liệu thiết kế hệ thống vận hành phải linh hoạt hơn cho phép đánh giá sản phẩm. Đối với một số phân hệ và các thành phần, có thể dùng được tài liệu về an toàn của các tiêu chuẩn được quy định để đánh giá sản phẩm ở mức đảm bảo cao. Tuy nhiên đối với phân hệ và các thành phần khác, đặc biệt là không có tính năng an toàn, có thể có ít hoặc không có tài liệu hướng dẫn an toàn cụ thể và thường rất ít tài liệu thiết kế. Điều này có nghĩa rằng bất kỳ tài liệu nào dùng để đánh giá hệ thống vận hành có thể được dùng cho mục đích đánh giá sản phẩm.

Trong một số trường hợp, các thuộc tính an toàn của một phân hệ hoặc một thành phần có thể được định nghĩa rõ ràng nhưng cách chúng được thực thi có thể chưa được biết đến. Trong trường hợp này, việc tạo ra các tài liệu thiết kế chi tiết là không thể làm được.

Yêu cầu cơ bản để đánh giá việc thiết kế một hệ thống vận hành là phải mô tả kiến trúc hệ thống. Tức là cần phải định danh hệ thống vận hành theo các phân hệ của nó và liên kết giữa các phân hệ, và giao diện bên ngoài của nó đối với các hệ thống khác. Mô tả kiến trúc không cần phải có tài liệu an toàn cụ thể. Nó cho phép người đánh giá hiểu được về kiến trúc tổng thể của hệ thống vận hành, nhưng không phải cách đạt được mục tiêu an toàn của nó.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Cũng như việc đánh giá kiến trúc an toàn, việc đánh giá hệ thống vận hành biết được cách các tính năng an toàn của hệ thống đã được thực hiện. Mức đánh giá đầu tiên đòi hỏi phải cung cấp một đặc tả giao diện chức năng mà quy định tất cả các chức năng an toàn và các thuộc tính an toàn của hệ thống vận hành có thể xác định được tại các giao diện của nó nhưng không có bất kỳ chi tiết nào của việc thực hiện. Điều này cho phép đánh giá "hộp đen" của các hệ thống vận hành nếu biết được các thuộc tính dã được công bố mà không cần chi tiết về cách thức đạt được.

Cuối cùng, việc đánh giá hệ thống vận hành có thể xem trong tài liệu hướng dẫn thiết kế nội bộ cho hệ thống vận hành. Điều này có thể được thực hiện ở ba mức:

a) Tại vị trí mà tất cả các giao diện và thuộc tính của phân hệ được ghi lại;

b) Tại vị trí mà tất cả các giao diện và thuộc tính của phân hệ được ghi lại ở mức các thành phần riêng lẻ;

c) Tại vị trí mà thiết kế mức thành phần được bổ sung bởi cơ quan đại diện thực thi (mã nguồn, các kịch bản cấu hình) cho các thành phần an toàn.

Mặc dù kiểm soát vận hành không tồn tại cho đến khi hệ thống vận hành đi vào hoạt động nhưng chúng có thể được thiết kế trong quá trình phát triển hệ thống vận hành và việc thiết kế chúng được đánh giá tại thời điểm đó.

Các hoạt động kiểm thử được thực hiện như một phần đánh giá hệ thống vận hành với các yêu cầu mà không được trình bày trong đánh giá sản phẩm theo chuẩn TCVN 8709.

Việc kiểm thử hệ thống vận hành đánh giá hiệu quả hoạt động của các chức năng kiểm soát kỹ thuật và kiểm soát vận hành mà chống lại những rủi ro không thể chấp nhận và thực thi các chính sách an toàn được xác định. Hiệu quả hoạt động của các chức năng này được xác định một phần thông qua kiểm tra các chức năng an toàn của hệ thống vận hành và một phần thông qua tiến hành thử nghiệm. Việc thử nghiệm chỉ có ý nghĩa sau khi hệ thống vận hành đã được đặt vào một cấu hình an toàn đã được kiểm chứng, và đối với trường hợp kiểm soát vận hành, chỉ có thể được mô phỏng trong một môi trường thử nghiệm. Có hai loại cấu hình: cấu hình các sản phẩm để hoạt động tương tác như các thành phần của hệ thống vận hành và cấu hình sản phẩm để cung cấp các hành vi an toàn cần thiết để cho phép các hoạt động nghiệp vụ an toàn ngày này qua ngày khác hoặc nhiệm vụ mà hệ thống vận hành hỗ trợ. Những biện pháp kiểm soát kỹ thuật hệ thống vận hành của có thể và nên được kiểm thử trước khi người phát triển hệ thống /người tích hợp hệ thống triển khai. Việc kiểm thử này sẽ đưa ra khẳng định rằng các chức năng kiểm soát kỹ thuật của hệ thống đang làm việc đúng cách và hiệu quả chống lại các rủi ro đến mức dự kiến của các đánh giá rủi ro. Cần phải xác định những lỗi ngoài ý muốn và cần phải cung cấp cho những người phát triển hệ thống một cửa sổ để giải quyết những lỗi này trước khi đánh giá. Sau đó những biện pháp kiểm soát vận hành sẽ được tích hợp với chức năng kiểm soát kỹ thuật tại địa điểm hoạt động nơi hiệu quả của hệ thống tích hợp kiểm soát an toàn vận hành có thể được đánh giá.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Cũng có thể có trường hợp là các sản phẩm hoặc các phân hệ trong một hệ thống vận hành không hoạt động đúng cách. Điều này có nghĩa là việc kiểm thử toàn bộ hệ thống vận hành phải được kiểm tra và xác nhận sự tương tác an toàn giữa các thành phần khác nhau và phân hệ.

Kế hoạch kiểm thử nội bộ cũng có thể khác đối với miền an toàn khác nhau mà bao gồm các hệ thống vận hành, tùy thuộc vào các đặc điểm như:

a) Mức độ bảo đảm yêu cầu đối với các phân hệ;

b) Mức độ đảm bảo đã được thành lập (hoặc chưa được thiết lập) cho các sản phẩm mà bao gồm các phân hệ.

c) Kiến trúc được lựa chọn và các sản phẩm mà bao gồm các kiến trúc đó;

d) Công nghệ sử dụng;

e) Vị trí của các thành phần trong môi trường vật lý.

Việc đánh giá hệ thống vận hành có các yêu cầu quản lý cấu hình không được trình bày trong khi đánh giá sản phẩm theo TCVN 8709. Tiêu chuẩn TCVN 8709 đề cập vòng đời của các sản phẩm từ quan điểm của người phát triển hệ thống. Vòng đời của sản phẩm bắt đầu với các yêu cầu về sản phẩm và sau đó là thiết kế, phát triển, đánh giá và sản xuất sản phẩm. Vòng đời chỉ coi những liên quan đến hoạt động hệ thống như những tác động đến phiên bản tiếp theo của sản phẩm.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Trong các hệ thống vận hành điều quan trọng không chỉ là biết được các thành phần chính xác đã được tích hợp vào hệ thống vận hành mà còn phải biết và hiểu được cấu hình của hệ thống trong quá trình hoạt động của hệ thống vận hành. Vì vậy có thể có hai hệ thống quản lý cấu hình khác nhau: một cho môi trường phát triển, trong đó hệ thống vận hành được sản xuất, và một cho các môi trường hoạt động trong đó vận hành hoạt động. Hệ thống quản lý cấu hình đầu tiên của hai hệ thống này được coi như một đảm bảo đánh giá và hệ thống quản lý cấu hình còn lại chính là khả năng kiểm soát vận hành

Đối với những người quản trị hệ thống vận hành và những người quản lý an toàn hệ thống vận hành, hệ thống quản lý cấu hình vận hành tồn tại chủ yếu để thiết lập các hệ thống vận hành duy trì hoạt động trong một cấu hình an toàn và cũng để biết những ảnh hưởng của việc cập nhật, di dời và lắp ghép các thành phần hệ thống vận hành. Do đó, hệ thống vận hành cần phải có khả năng (thông qua các phương tiện hoặc thủ tục) để quản lý cấu hình và báo cáo cấu hình hiện tại. Khả năng báo cáo có thể được sử dụng để so sánh cấu hình hệ thống vận hành thực tế với cấu hình dự định của nó để xác minh rằng những biện pháp kiểm soát an toàn hệ thống đã được cấu hình một cách chính xác, và để xác minh rằng những biện pháp kiểm soát an toàn này đã không bị thay đổi do hoạt động bảo trì hoặc các hoặc cách hoạt động khác và do không được ghi vào tài liệu đúng cách. Việc báo cáo cũng sẽ được dùng để hỗ trợ sự đảm bảo của bất kỳ phân tích tác động thay đổi nào như một kết quả của hoạt động giám sát liên tục. Do đó, quản lý cấu hình trở thành một khả năng an toàn của hệ thống vận hành. Nó có thể được sử dụng để cung cấp bằng chứng đảm bảo cho thấy những biện pháp kiểm soát vận hành được thực hiện một cách chính xác và hiệu quả.

Một chức năng nữa của quản lý cấu hình nữa là đảm bảo các sản phẩm độc lập được hợp nhất thành các thành phần trong một hệ thống vận hành được cấu hình một cách an toàn, phù hợp với tài liệu hướng dẫn và yêu cầu đánh giá sản phẩm. Quản lý cấu hình hệ thống vận hành có thể thực hiện việc kiểm tra này, bằng cách so sánh cấu hình thực tế với bất kỳ ràng buộc nào được ghi trong tài liệu sản phẩm.

8 Mối quan hệ với các chuẩn an toàn thông tin hiện có

Tiêu chuẩn này trình bày những mở rộng đối với tiêu chuẩn TCVN 8709 để cho phép đánh giá các hệ thống vận hành. Như đã mô tả trong các điều khoản trước đó, điều khoản này đòi hỏi phải có những mở rộng đối với các mô hình đánh giá được trình bày trong tiêu chuẩn TCVN 8709 và định nghĩa các tiêu chí đánh giá bổ sung.

Đối với hầu hết các phần, các qui trình bổ sung, tài liệu và các nhiệm vụ cần thiết để đánh giá hệ thống vận hành được định nghĩa bằng cách mở rộng khái niệm tương tự trong TCVN 8709. Tiêu chí đánh giá bổ sung chủ yếu đề cập đến các khía cạnh an toàn thông tin hệ thống và vận hành, nó được bắt nguồn từ các tiêu chuẩn không đánh giá an toàn thông tin hiện có. Cụ thể, tiêu chuẩn này chủ yếu dựa trên hai tiêu chuẩn thực hành an toàn thông tin tốt nhất, đó là tiêu chuẩn TCVN ISO/IEC 27002:2011 [3] và NIST SP 800-53 Những biện pháp kiểm soát an toàn thông tin được khuyến nghị cho các hệ thống liên bang [4]. Với sự tồn tại và chấp nhận rộng rãi các tiêu chuẩn này, nó được coi là không phù hợp để phát triển cấu trúc tiêu chí và các tiêu chí mới.

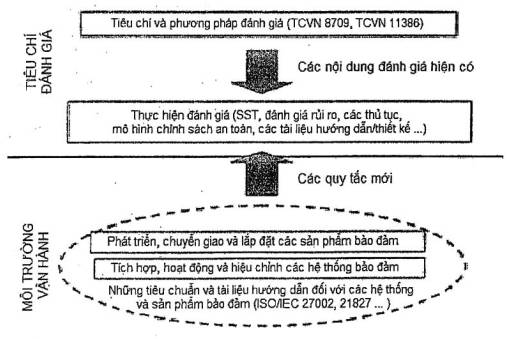

Mối quan hệ này được trình bày trong Hình 8. SST, mô hình chính xác an toàn hệ thống, đánh giá rủi ro, đánh giá điểm yếu, tài liệu hướng dẫn, các thủ tục và các tài liệu thiết kế phát triển sẽ là một phần của các tài liệu được cung cấp để đánh giá hệ thống và đã được tổng quát hóa trong TCVN 8709. Các tiêu chí để đánh giá môi trường vận hành và đặc biệt là những biện pháp kiểm soát vận hành đã được rút ra từ những tài liệu hướng dẫn và tiêu chuẩn không đánh giá.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Cũng như các tiêu chuẩn TCVN ISO/IEC 27002:2011 và NIST SP 800-53, có một số tiêu chuẩn của tiểu ban SC 27, như ISO/IEC 21.827 [5] cũng được sử dụng như là những nguồn tài liệu viện dẫn. Chuẩn ISO/IEC TR 15.443 [6] cung cấp cách tiếp cận các yêu cầu đảm bảo. Chuẩn ISO/IEC TR 15446 [7] đưa ra những hướng dẫn thiết kế đích an toàn và các hồ sơ bảo vệ hệ thống vận hành.

Các tài liệu liên quan khác bao gồm NIST SP 800-53A Hướng dẫn kiểm tra tính hiệu quả của kiểm soát an toàn trong các hệ thống thông tin liên bang [8] và Sổ tay hướng dẫn bảo vệ CNTT của Đức [9].

Các khái niệm và những biện pháp kiểm soát cụ thể đã được lấy từ tất cả các tài liệu này nếu thích hợp. Tuy nhiên, tiêu chí đánh giá không dùng để xác định cách thức để thiết kế và quản lý một hệ thống vận hành an toàn. Mục đích của tiêu chí đăng ký là xác định cách thức để đánh giá hệ thống vận hành an toàn sử dụng bằng chứng được chủ sở hữu hệ thống, người phát triển, tích hợp, vận hành và quản trị hệ thống vận hành cung cấp cho những người đánh giá. Do đó, tiêu chí đánh giá sẽ bao gồm các khía cạnh khác nhau và có tầm quan trọng khác so với nguồn tài liệu từ các tiêu chuẩn và các tài liệu hướng dẫn khác.

Do những quy trình, tài liệu và các nhiệm vụ quy định trong tiêu chuẩn này được dựa trên những quy trình, các nhiệm vụ và tài liệu tương đương trong chuẩn TCVN 8709, nên những đóng góp từ các tiêu chuẩn và từ những tài liệu hướng dẫn khác đã được cấu trúc lại theo một định dạng có mở rộng các phần đã được sử dụng trong TCVN 8709.

Phiên bản đầu tiên của tiêu chuẩn TCVN 8709 được sử dụng làm cơ sở cho sự phát triển của tiêu chuẩn này. Phiên bản sửa đổi này đã được cập nhật để tương thích với phiên bản thứ ba của tiêu chuẩn TCVN 8709.

TCVN 8709 được sử dụng làm cơ sở chính và làm khuôn mẫu để đánh giá hệ thống vận hành. Nó đưa ra các biện pháp quy định các yêu cầu đối với những biện pháp kiểm soát kỹ thuật. Ví dụ, nó bao gồm các tiêu chí về đặc tả các chính sách kiểm soát truy cập. TCVN 8709 không đưa ra các biện pháp quy định những biện pháp kiểm soát vận hành, nhưng những biện pháp kiểm soát này có thể sao chép lại theo một khuôn mẫu giống như tiêu chuẩn TCVN 8709. Điều này cho phép hệ thống vận hành được đánh giá bằng cách sử dụng tiêu chí đảm bảo giống như chuẩn TCVN 8709 được kiểm tra trong quá trình đánh giá.

Phần 1 của tiêu chuẩn TCVN 8709 định nghĩa các khái niệm về các đích an toàn và hồ sơ bảo vệ. Những khuôn đặc tả các yêu cầu làm cơ sở cho các đích an toàn và các hồ sơ nâng cao, các hồ sơ bảo vệ hệ thống (SPP) và các đích an toàn hệ thống (SST), nó cũng bao gồm những biện pháp kiểm soát vận hành.

Phần 2 của TCVN 8709 đưa ra các tiêu chí đánh giá các yêu cầu chức năng an toàn cho các sản phẩm và hệ thống CNTT. Những tiêu chí này có thể áp dụng trực tiếp cho những biện pháp kiểm soát kỹ thuật được quy định cho các hệ thống vận hành và được sử dụng làm cơ sở định nghĩa các thành phần, các họ và các lớp bổ sung mới tập trung vào những biện pháp kiểm soát vận hành của hệ thống vận hành trong Tiêu chuẩn này. Tiêu chuẩn này cũng dùng khía cạnh "như được cấu hình" của các chức năng và các cơ chế trong hệ thống vận hành, và những yêu cầu đối với các chính sách và thủ tục đó phải được thực hiện trong môi trường vận hành bởi những biện pháp kiểm soát vận hành.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

8.3 Mối quan hệ với các tiêu chuẩn không dùng để đánh giá

TCVN ISO/IEC 27002:2011 là Quy tắc thực hành quản lý an toàn thông tin giúp các tổ chức có được công cụ cần thiết để quản lý an toàn các tài sản thông tin nó đưa ra khuyến nghị về những biện pháp kiểm soát an toàn để quản lý an toàn các tài sản thông tin. TCVN ISO/IEC 27002:2011 cung cấp những khuyến nghị về quản lý an toàn thông tin để chuẩn bị, thực hiện và duy trì an toàn thông tin trong một tổ chức.

TCVN ISO/IEC 27002:2011 cung cấp một khung quản lý về kiểm soát an toàn vận hành được chấp nhận rộng rãi. Nó được sử dụng như một nguồn tài liệu chính để nhận dạng và đưa ra những khía cạnh an toàn vận hành nếu quy định những biện pháp kiểm soát và để tạo ra những yêu cầu kiểm soát vận hành cụ thể.

NIST SP 800-53 cung cấp những nguyên tắc lựa chọn và quy định những biện pháp kiểm soát an toàn thông tin cho các hệ thống thông tin được sử dụng trong các hệ thống liên bang của Chính phủ Mỹ. Các tiểu bang Mỹ, địa phương cũng như các tổ chức tư nhân kể cả các cơ sở hạ tầng quan trọng của Mỹ cũng được khuyến khích để xem xét sử dụng các nguyên tắc của nó. Việc sử dụng các nguyên tắc được giao cho tiêu chuẩn liên bang Mỹ, xuất bản FIPS 200, Kiểm soát an toàn tối thiểu cho các hệ thống thông tin liên bang Mỹ [10]. Nếu thích hợp, NIST SP 800-53 mở rộng tiêu chuẩn TCVN ISO/IEC 27002:2011 về định nghĩa những biện pháp kiểm soát an toàn của nó, nhưng nó cũng bao gồm các lĩnh vực khác không liên quan trực tiếp đến quản lý an toàn thông tin.

Do đó, chuẩn NIST SP 800-53 được sử dụng như là một nguồn tài liệu chính thứ cấp về những biện pháp kiểm soát vận hành, đặc biệt trong những khu vực an toàn vận hành nằm ngoài phạm vi của tiêu chuẩn TCVN ISO/IEC 27002:2011.

Có một số tiêu chuẩn quốc tế khác cũng đưa ra các yêu cầu về kiểm soát an toàn thông tin. Tuy nhiên, nói chung các tiêu chuẩn này đưa ra những biện pháp kiểm soát an toàn thông tin ở mức quá cao được sử dụng như là một nguồn các yêu cầu kiểm soát vận hành cụ thể.

8.4 Mối quan hệ với sự phát triển tiêu chí chung (CC)

Tiêu chí chung là một chuẩn kỹ thuật tương tự TCVN 8709 được xuất bản bởi Ủy ban phát triển tiêu chí chung, hiệp hội các chương trình đánh giá quốc gia. Tiêu chí chung phiên bản 3.1 được sửa lại lần 2 [11] tương đương với phiên bản thứ 3 của TCVN 8709, nó được sử dụng làm cơ sở cho phiên bản của tiêu chuẩn này.

Ủy ban phát triển tiêu chí chung hiện đang trưng cầu ý kiến những thay đổi chính về Tiêu chí chung (CC). Nếu được chấp nhận, rất có thể sẽ được phản ánh trong các phiên bản tương lai của TCVN 8709

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Các hệ thống vận hành được đánh giá theo mô hình đánh giá chung được định nghĩa trong TCVN 8709-1, có các phần mở rộng được định nghĩa trong mục này.

9.2 Trách nhiệm và vai trò đánh giá an toàn hệ thống vận hành

Có 3 loại hoạt động bắt buộc khi đánh giá hệ thống vận hành, đó là:

- Tạo bằng chứng đánh giá (bao gồm cả việc đánh giá rủi ro, đặc tả SST, phát triển và tích hợp, hoạt động, hiệu chỉnh;

- Đánh giá (bao gồm việc chứng thực các kết quả đánh giá);

- Công nhận;

Mỗi hoạt động cần phải chỉ định một người thích hợp để thực hiện, những điều khoản tham chiếu được thỏa thuận và những nhiệm vụ cần thiết được thực hiện. Các hoạt động và các vai trò và trách nhiệm này được trình bày trong Bảng 1 dưới đây. Mỗi hành động được quy định trong tiêu chuẩn này sẽ ánh xạ đến các vai trò và trách nhiệm được định danh trong Bảng 1. Mỗi hành động khác nhau cũng sẽ ánh xạ đến các phần SST được định danh trong Bảng 1.

Bảng 1 - Vai trò và trách nhiệm đánh giá hệ thống vận hành

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Vai trò

Trách nhiệm

Các phần SST

Tạo bằng chứng đánh giá

Người quản lý cấp cao

Chịu hoàn toàn trách nhiệm về sự an toàn hệ thống.

Xác định những rủi ro có thể chấp nhận được

Phê chuẩn các hoạt động của các nhân viên có thẩm quyền.

N/A

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Nhân viên có thẩm quyền của tổ chức

Đánh giá và chấp nhận những rủi ro còn tồn tại.

Định nghĩa vấn đề an toàn.

Tổ chức an toàn

Thiết lập các chính sách an toàn cho toàn tổ chức.

Xác định những biện pháp kiểm soát mang tính bắt buộc được thực thi bởi các hệ thống của tổ chức.

Định nghĩa vấn đề an toàn

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Đánh giá rủi ro.

Định nghĩa các vấn đề an toàn được đưa ra bởi hệ thống (bao gồm những mục tiêu, những yêu cầu)

Chuẩn bị SPP.

Cho phép đánh giá lại hệ thống dựa trên những thay đổi về hệ thống hoặc môi trường của nó.

Nhận xét trạng thái hệ thống dựa theo những báo cáo giám sát liên tục.

Định nghĩa vấn đề an toàn.

Các mục tiêu an toàn

Các yêu cầu an toàn

Mô tả STOE

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Tạo hoặc hỗ trợ tạo SST dựa trên vấn đề an toàn được định nghĩa bởi chủ sở hữu hệ thống.

Tạo bằng chứng triển khai.

Giúp đỡ người chủ hệ thống giảm hoặc loại bỏ những điểm yếu được phát hiện trong khi đánh giá.

Mô tả STOE

Những biện pháp kiểm soát kỹ thuật

Những yêu cầu đảm bảo liên quan đến phát triển hệ thống

Đặc tả tóm tắt và kiến trúc

Người vận hành/ Người quản trị/ Người bảo trì

Hỗ trợ tạo SST.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Giúp đỡ người chủ hệ thống giảm hoặc loại bỏ những điểm yếu được phát hiện trong khi vận hành hệ thống.

Kiểm soát vận hành.

Những yêu cầu đảm bảo liên quan đến hoạt động hệ thống.

Đặc tả tóm tắt và kiến trúc.

Đánh giá

Người đánh giá/ Bộ phận chứng nhận

Đánh giá các hệ thống dựa trên các yêu cầu an toàn được nói đến trong SST để xác định khả năng hệ thống để đáp ứng các yêu cầu an toàn của nó tại thời điểm đó.

Chuẩn bị đánh giá độc lập các hoạt động an toàn hệ thống thông qua hoạt động hệ thống

Chứng thực các kết quả đánh giá.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

Tất cả

Công nhận

Tổ chức chứng nhận

Cho phép hệ thống sử dụng hoặc xác nhận đối với nhân viên có thẩm quyền rằng những rủi ro còn tồn tại có thể chấp nhận được.

Định nghĩa vấn đề an toàn

9.3 Đánh giá rủi ro và xác định những rủi ro không thể chấp nhận được

Trước khi đánh giá hệ thống vận hành, người chủ sở hữu hệ thống phải xác định phạm vi của hệ thống vận hành, xác định các tài sản cần bảo vệ và phối hợp với cơ quan có thẩm quyền hoặc người đại diện khu vực từ cấp quản lý cao hơn để xác định mức rủi ro mà tổ chức sẵn sàng chấp nhận khi mỗi tài sản của hệ thống vận hành có thể sẽ bị mất, hư hỏng hoặc bị xâm nhập.

Sau đó chủ sở hữu hệ thống sẽ tiến hành đánh giá rủi ro bao gồm tất cả tài sản của hệ thống vận hành. Việc đánh giá rủi ro này sẽ phải xác định tất cả các rủi ro có thể xảy ra đối với hệ thống vận hành, kể cả những rủi ro mà có thể ngăn chặn được hoặc loại bỏ được bằng những biện pháp kiểm soát an toàn hiện có. Những biện pháp kiểm soát an toàn hiện có sẽ được ghi nhận như một phần của đánh giá rủi ro, vì thế nó có thể được bao gồm trong đặc tả SST của các mục tiêu an toàn.

CHÚ THÍCH: Tiêu chuẩn này không quy định bất kỳ mô hình cụ thể hoặc hình thức đánh giá rủi ro. Để biết thêm thông tin về đánh giá rủi ro các hệ thống ICT, tham khảo chuẩn TCVN 10295:2014.

...

...

...

Mọi chi tiết xin liên hệ: ĐT: (028) 3930 3279 DĐ: 0906 22 99 66

- Chấp nhận rủi ro, chấp nhận rủi ro tăng lên và thừa nhận trách nhiệm đối với những hậu quả xử lý rủi ro;

- Chuyển giao rủi ro, chuyển giao rủi ro hoặc trách nhiệm đối với hậu quả của nó cho tổ chức khác;

- Tránh rủi ro, chẳng hạn như loại bỏ các hoạt động gây rủi ro;

- Giảm thiểu hoặc loại bỏ rủi ro, giảm thiểu rủi ro đến một mức độ có thể chấp nhận được thông qua việc thực hiện các biện pháp đối phó đánh giá trong hệ thống vận hành để làm giảm khả năng và/hoặc tác động của rủi ro.

Theo phân tích này, mỗi rủi ro sau đó sẽ được phân loại thành rủi ro có thể chấp nhận được theo quan điểm của hệ thống vận hành. Rủi ro chấp nhận được là những rủi ro mà có thể chịu đựng được, chấp nhận được, chuyển được hoặc tránh được. Rủi ro không thể chấp nhận được là những rủi ro mà sẽ được bị loại bỏ hoặc giảm đi.

Nếu các rủi ro không thể chấp nhận, người chủ sở hữu hệ thống phải kết hợp với nhà phát triển hệ thống để nhận dạng và quy định những biện pháp kiểm soát an toàn được thực hiện như những biện pháp đối phó. Chủ sở hữu hệ thống kết hợp với nhà phát triển hệ thống để nhận dạng và quy định những biện pháp kiểm soát đảm bảo để xác nhận rằng những biện pháp kiểm soát an toàn kỹ thuật hoặc những biện pháp kiểm soát an toàn vận hành không đủ đáp ứng các mục tiêu an toàn của họ (nó) như các biện pháp đối phó được giảm xuống mức mà tổ chức có thể chịu đựng được.

Là một phần của giai đoạn hoạt động của vòng đời hệ thống vận hành, chủ sở hữu hệ thống định kỳ xem lại đánh giá rủi ro, để xác định xem:

- Có những thay đổi về tài sản nghiệp vụ;

- Có những rủi ro mới, hoặc thay đổi rủi ro đối với tài sản;

...